Walrus zaczyna czuć się kruchy w miejscach, których nigdy nie dotyka kryptografia.

Nie mam na myśli uszkodzonego szyfrowania w pamięci. Mam na myśli małe decyzje, które ludzie podejmują, gdy nic technicznie nie jest źle. Te, które nie wydają się decyzjami bezpieczeństwa. Klucz skopiowany w miejscu, gdzie nie powinien być, ponieważ wdrożenie jest zablokowane. Dostęp rozszerzony, ponieważ ktoś potrzebuje odblokować przepływ i obiecuje, że później go skróci. Zrobienie skrótu, ponieważ system działa poprawnie, tylko nie wystarczająco szybko... ponieważ okno nadal działa i „poprawimy to później” nie jest w rzeczywistości planem.

Bilet nie rusza się, dopóki ktoś nie odpowie za ten skrót.

Pierwsza rzecz, która zawodzi, to nie sam kryptograf. To kalendarz. Normalne terminy. Tego rodzaju, gdzie nikt nie stara się niczego obejść... starają się coś wysłać bez ponownego otwierania całego wątku.

A to, co się psuje, nie jest matematyką. To założenie, że obsługa kluczy to zadanie do wykonania zamiast trwającej odpowiedzialności.

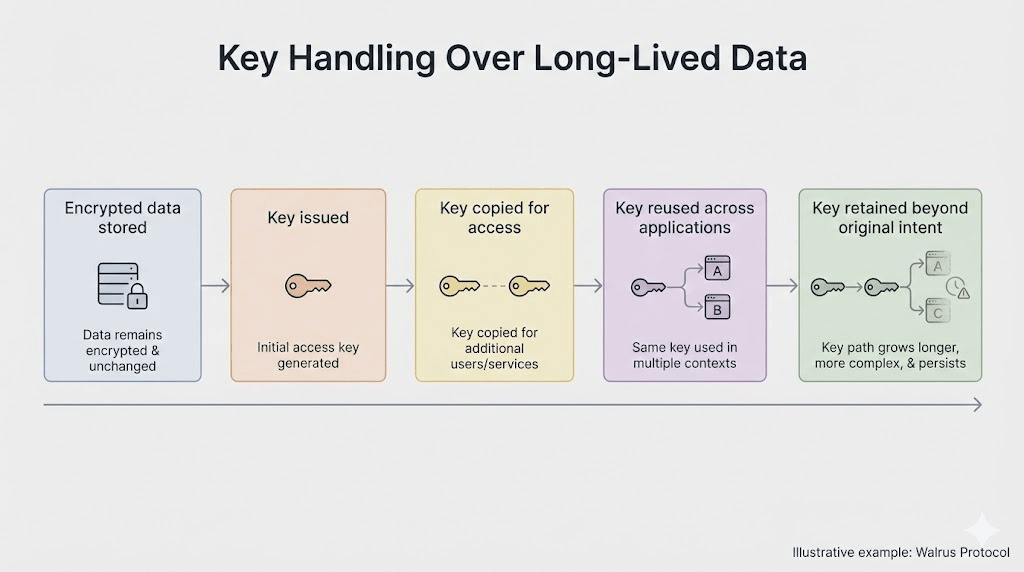

Gdy zaszyfrowane obiekty żyją długo, przemieszczają się między aplikacjami i przetrwają aktualizacje, klucze nie są już konfiguracją i zaczynają zachowywać się jak coś, co nadal jest obsługiwane. Są znowu dotykane. Przemieszczane znowu. Ponownie wykorzystywane. Każdy dotyk wydaje się uzasadniony w izolacji. Żaden z nich nie wydaje się być momentem, w którym prywatność zawiodła.

Dopóki nie osiądą.

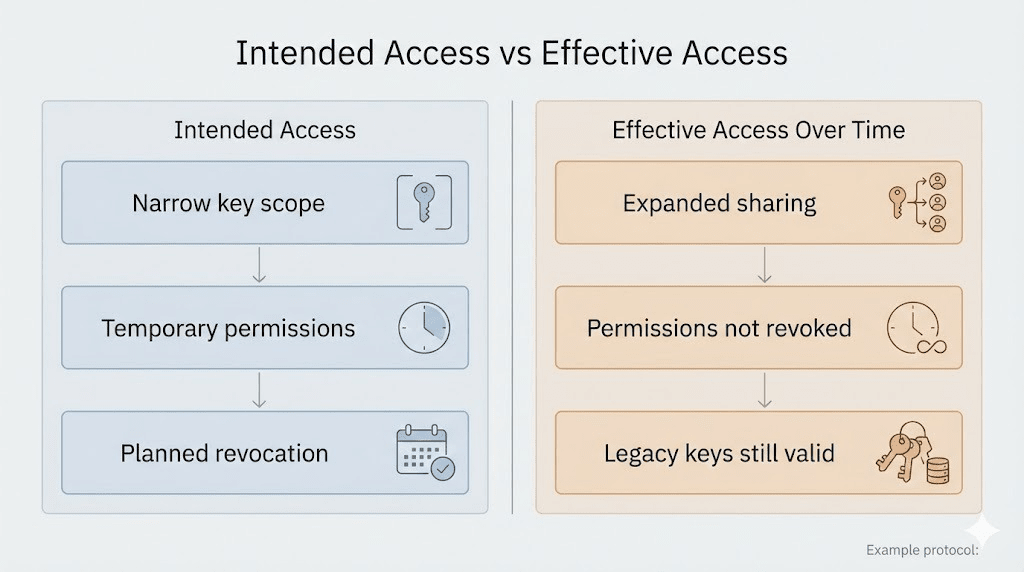

Dryf zaczyna się wcześniej niż wyciek. Zaczyna się, gdy dostęp nieco się rozszerza, ponieważ unieważnienie byłoby irytujące. Gdy tymczasowe udostępnienie staje się stałym uprawnieniem. Gdy przechowywanie niecustodialne jest nadal nienaruszone... ale opieka nad kluczami już cicho osłabła, w trakcie przekazania.

Protokół morsów ma sens w tym dryfie, ponieważ dane nie parują. Pozostają trwałe wystarczająco długo, aby skróty mogły się nagromadzić, przez terminy, przez obietnice 'później to obrócimy'. Długoterminowe zaszyfrowane obiekty nie wybaczają niedbałych ścieżek kluczy. Naprawdę je dobrze pamiętają.

@Walrus 🦭/acc pojawia się, gdy ktoś zadaje pytanie, na które nikt nie był przygotowany... kto może wciąż to czytać i dlaczego. Nie "teoretycznie". Nie "zgodnie z polityką." W tej chwili. Odpowiedź zależy mniej od ograniczeń systemu, a bardziej od śladu decyzji, o których nikt nie myślał, że podejmuje.

Widzieliśmy, jak zespoły traktują szyfrowanie jako linię mety. Gdy dane są nieprzezroczyste w sieci, uwaga przenosi się. Ale sieć nie jest miejscem, gdzie większość awarii prywatności ma miejsce. Dzieje się to bliżej aplikacji. Bliżej budowniczego. Bliżej chwili, w której wygoda wygrywa małą kłótnię i pozostawia trwały ślad.

Wszystko działa. Magazyn nadal zachowuje się jak magazyn. Odzyskiwanie morsów nadal działa. System wygląda na zdrowy. Prywatność się pogarsza, nie wywołując alarmów, ponieważ nic nie narusza zasad. Ludzie to robią.

Nie z powodu zaniedbania. Z powodu optymalizacji.

Skróty powstają, ponieważ tarcie jest drogie. Rotacja kluczy jest irytująca. Unieważnienie łamie przepływy. Wąski dostęp spowalnia zespoły. Pod presją te koszty wydają się bardziej bezpośrednie niż abstrakcyjne gwarancje prywatności. Więc zachowanie dostosowuje się. Cicho. System nie protestuje. Nie może. Tylko egzekwuje to, co widzi.

Mors sprawia, że ten dryf trudniej zignorować, ponieważ dane nie "znikają" w swoim czasie. Nadal są tam jutro. I w przyszłym tygodniu. A może w tydzień później, gdy ktoś w końcu zapyta o ścieżkę klucza, jakby to był artefakt audytowy, a nie szczegół konfiguracji.

Silne szyfrowanie plus słaba dyscyplina kluczy nadal zawodzi, tylko później. Nie w spektakularnym naruszeniu. W nudny sposób: ktoś odkrywa stare uprawnienie, które powinno już wygasnąć... klucz, który został skopiowany 'tymczasowo'. zakres dostępu, który nigdy nie został zaostrzony.