Auteur original : Crypto KOL Poopman

Traduction originale : 0x711, Logicrw, BlockBeats

Début septembre, les protocoles Ethereum LSD tels que RocketPool, StakeWise et Stader Labs ont lancé un engagement commun visant à limiter leur part de marché à 22 % maximum du volume total des promesses de don, dans le but de faire face à la concentration croissante du marché des promesses d'Ethereum. Cependant, Lido Finance, leader du marché avec une part de 32%, n'a pas pris position sur ce point, déclenchant une polémique dans la communauté. À cet égard, le chiffrement KOL Poopman a publié sur sa plateforme sociale que la technologie des nœuds de vérification distribués (DVT) joue un rôle important dans la prévention des points de défaillance uniques et la réalisation de la décentralisation, et a mené une analyse approfondie du protocole associé SSV Network.

BlockBeats a compilé et traduit ceci comme suit.

arrière-plan

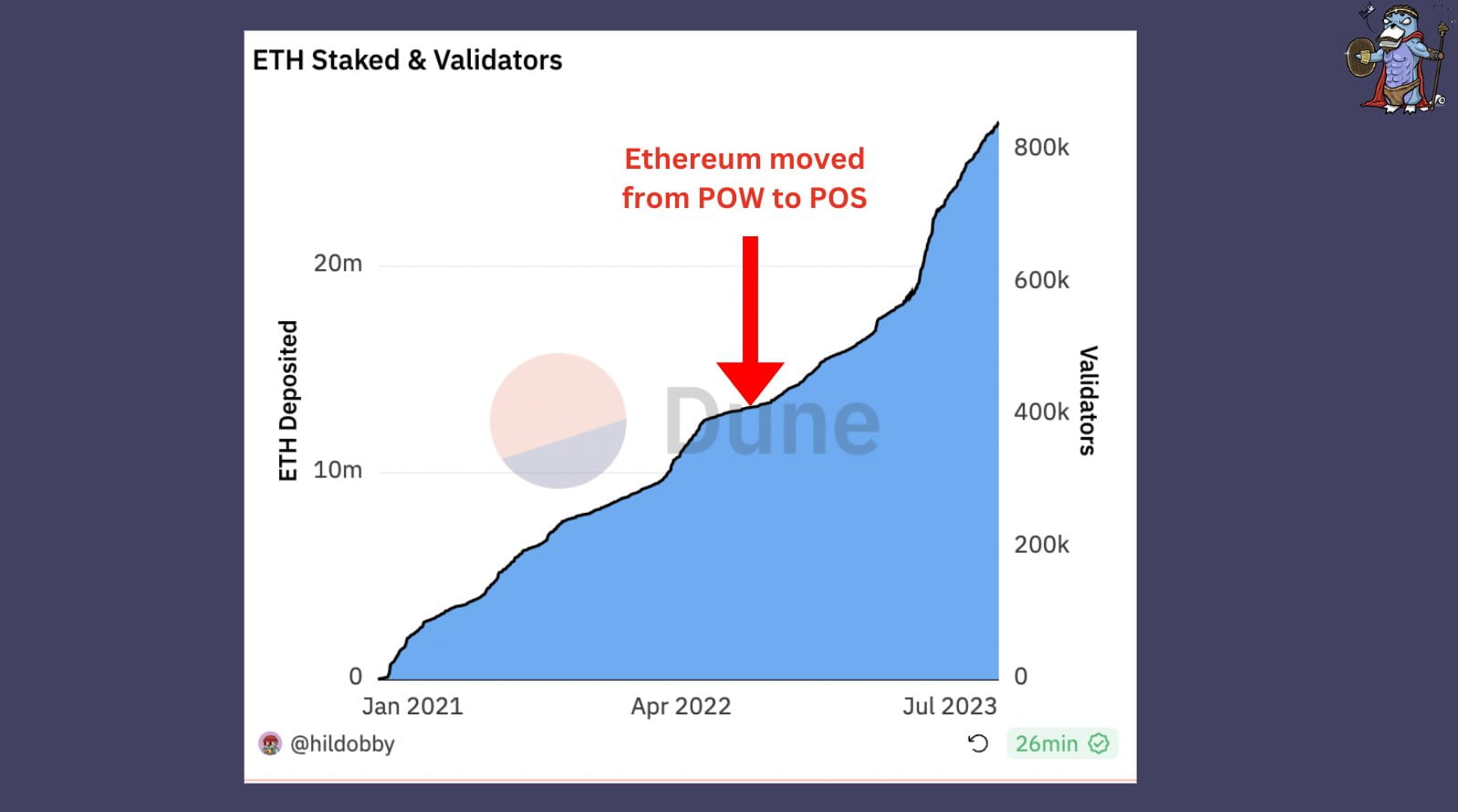

Après la fusion d'Ethereum, le mécanisme de consensus est passé du PoW au PoS. Dans le même temps, le PoS a accéléré la croissance des solutions de staking telles que Lido, ainsi que le risque de centralisation des protocoles (environ 33 % de part de marché).

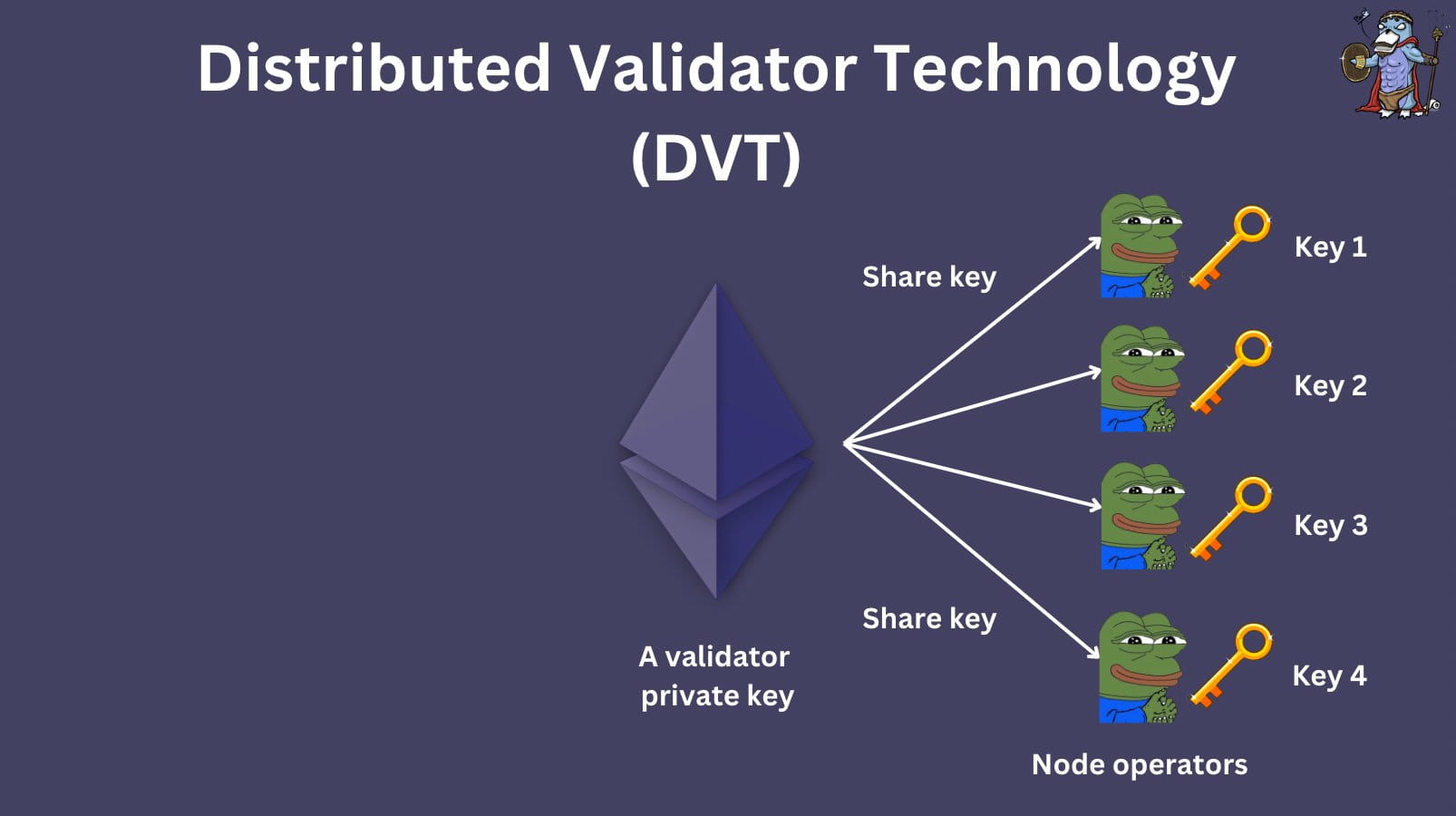

DVT signifie Technologie de validation distribuée. Cette technologie distribue la clé privée du validateur sur plusieurs ordinateurs pour éviter les points de défaillance uniques, etc. En termes simples, la DVT peut être considérée comme une solution similaire à la multi-signature.

Le concept de clé du nœud vérificateur doit être expliqué ici. Après POS, la clé du nœud vérificateur est introduite. Cette clé est responsable de la signature des opérations en chaîne telles que les propositions de bloc et les attestations. Cependant, les clés doivent être conservées dans des hot wallets.

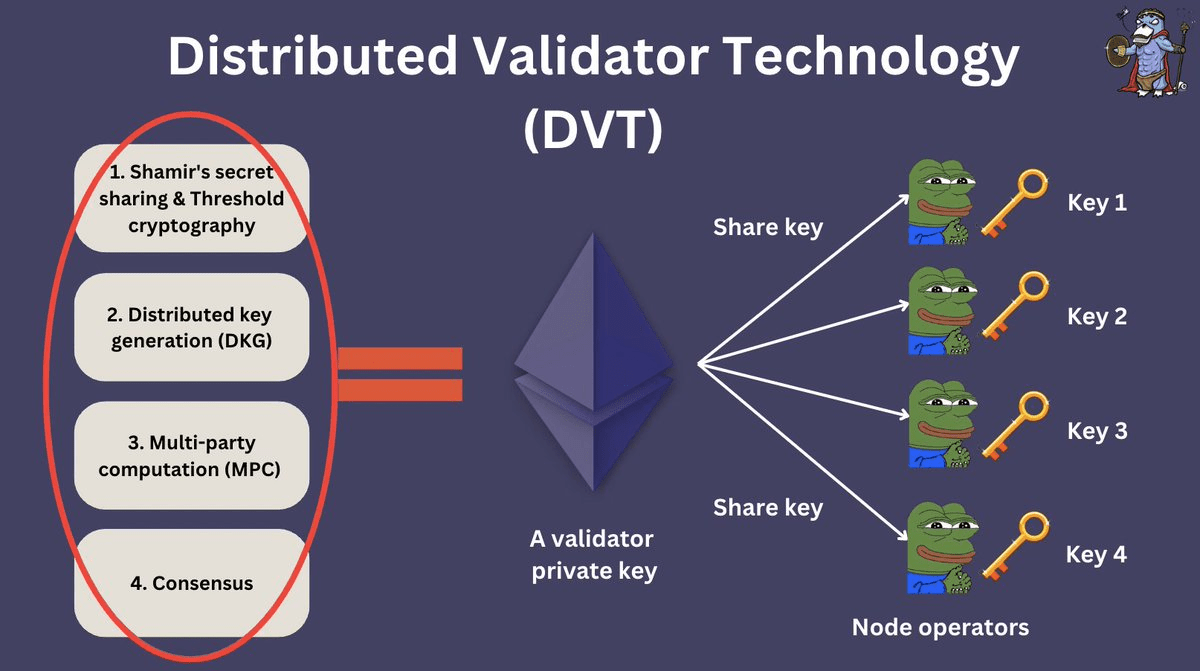

Comment fonctionne la technologie DVT

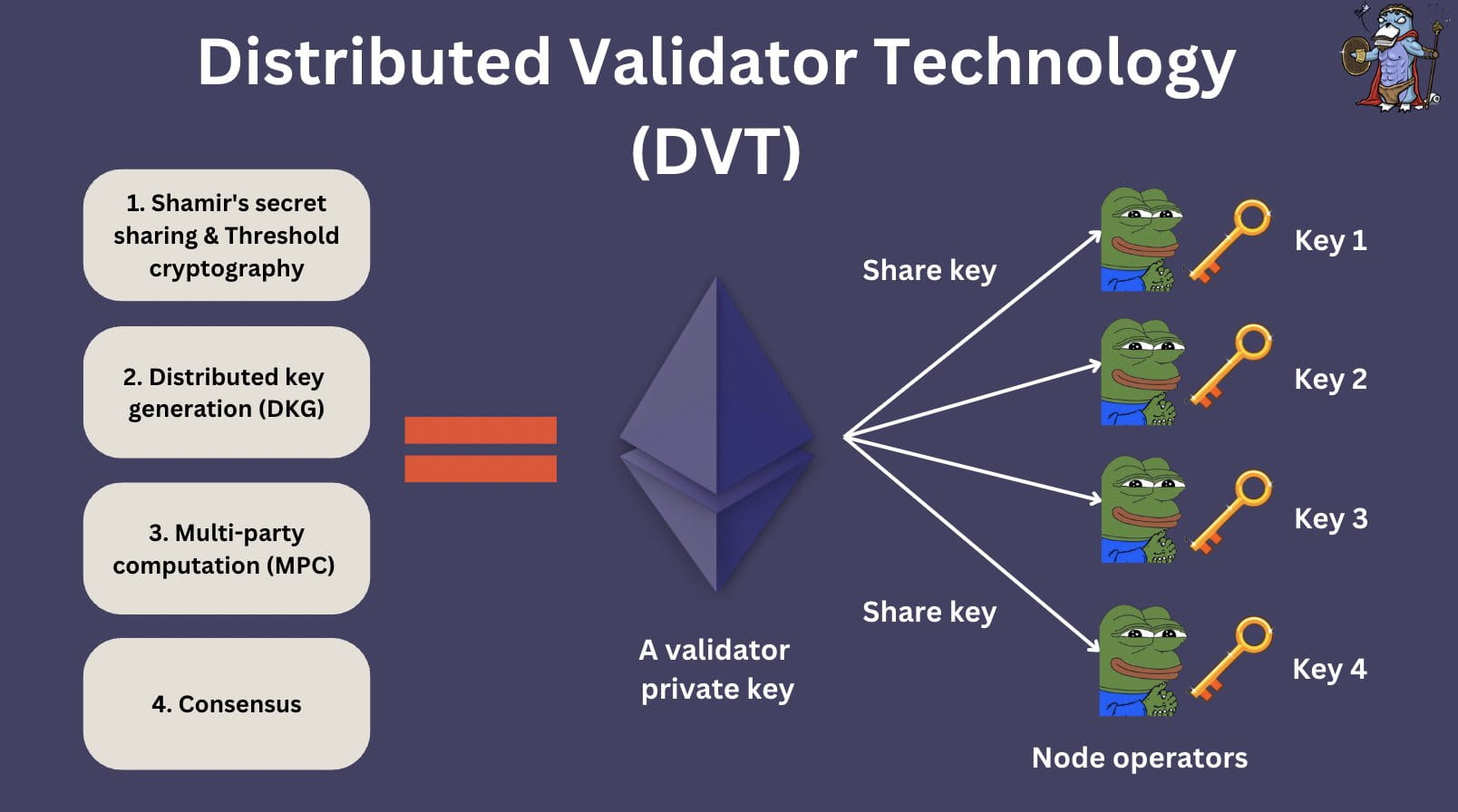

Pour comprendre son fonctionnement, il faut d’abord comprendre les 4 piliers de la TVP :

1. Partage secret de Shamir et cryptographie de seuil ;

2. Génération de clés distribuées (DKG) ;

3.MPC ;

4. Consensus.

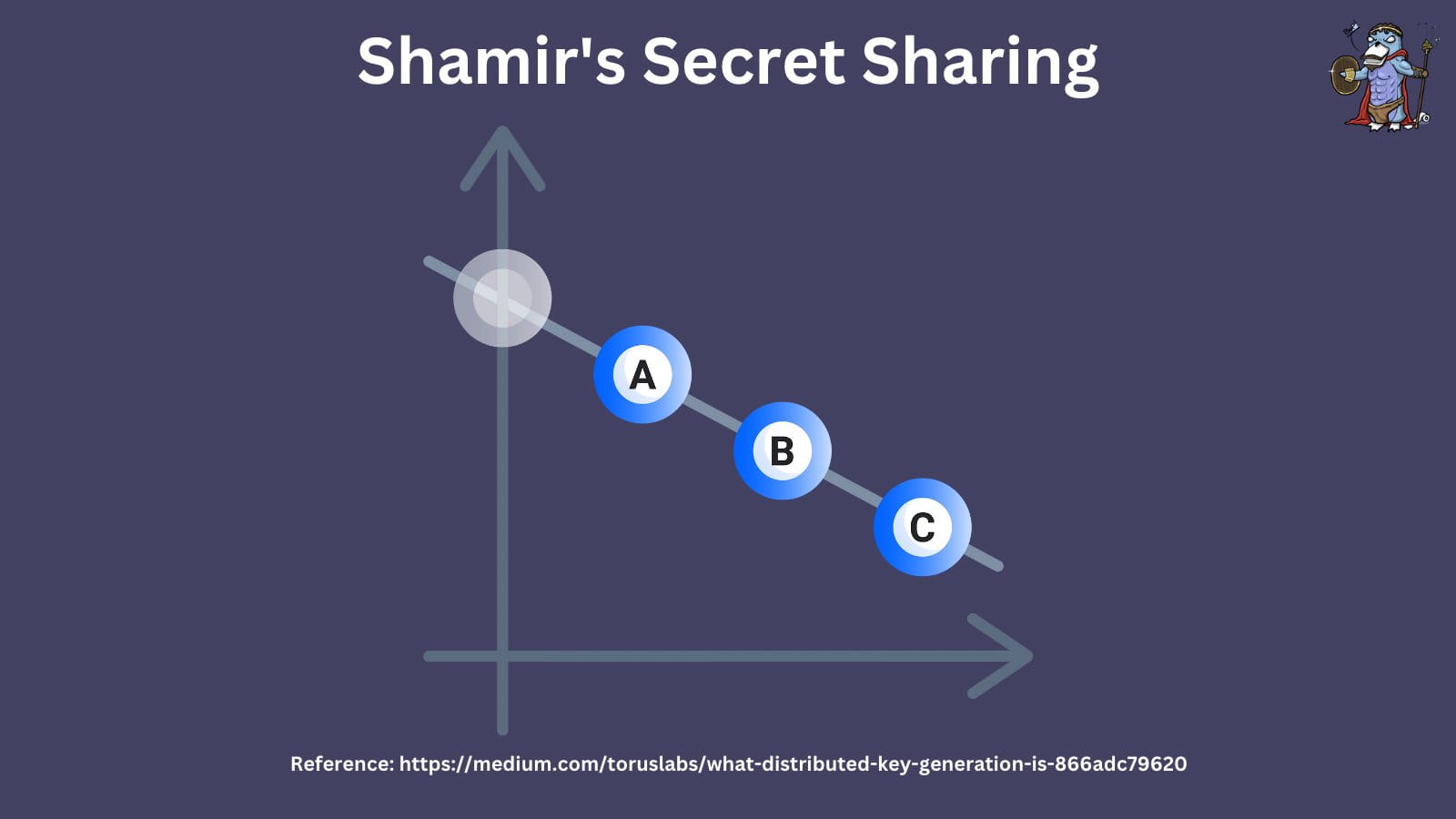

Le partage secret de Shamir

Imaginez un graphique, disons qu'un message cryptographique est sur l'axe Y, une clé privée est divisée en 3 parties et envoyée aux nœuds A, B et C. Pour décrypter le message, au moins 2 parties sont nécessaires pour connecter les fils.

C'est ce qu'on appelle le partage secret de Shamir. En termes simples, Shamir's Secret Sharing est un algorithme qui divise les clés privées en plusieurs nœuds. Chaque nœud ne détient qu'une petite partie de la clé et aucun nœud ne peut signer un message à moins qu'un seuil de vote (tel que 3/4 ou 5/7) ne soit atteint.

De plus, POS utilise les signatures BLS, permettant de regrouper plusieurs signatures en une seule. Ainsi, lorsqu'un nœud signe une transaction, les signatures BLS combinent toutes les signatures en une seule signature qui représente la clé privée du nœud de validation.

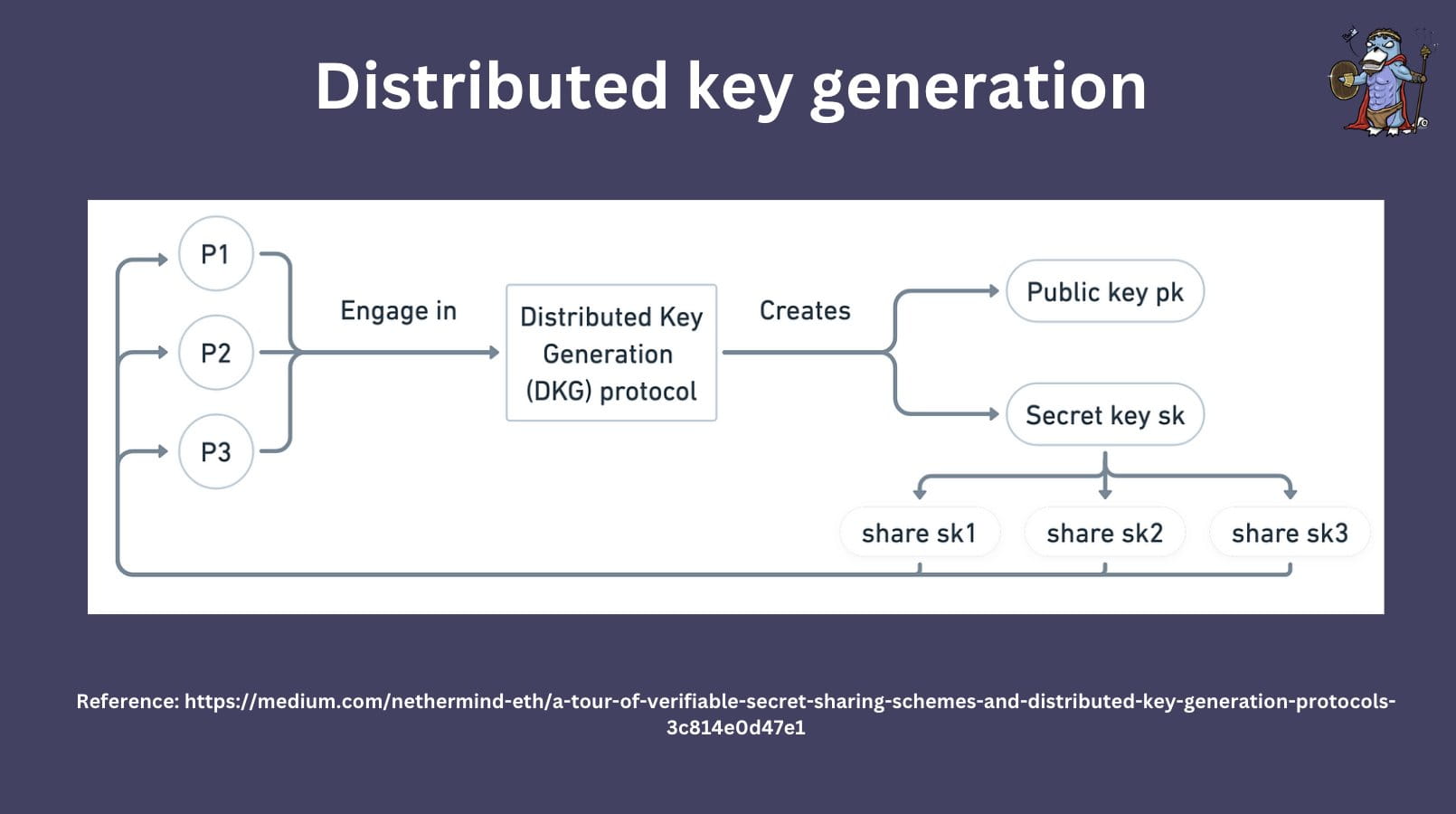

Génération de clés distribuées (DKG)

Cependant, la réalité est qu’aucune partie ne devrait connaître la clé privée de ce nœud de validation, car celle-ci est très peu sécurisée pour le validateur. Dans ce cas, DKG tente de résoudre le problème en :

Chaque participant fait un partage secret ;

Toutes ces parts sont ensuite additionnées pour obtenir le résultat final.

Par conséquent, DKG est un processus de création d’un partage de clé et de sa distribution à chaque nœud. Ce processus nécessite que chaque participant calcule la clé et lui fournisse un caractère « aléatoire » afin qu'aucune partie ne puisse connaître la clé privée de l'utilisateur.

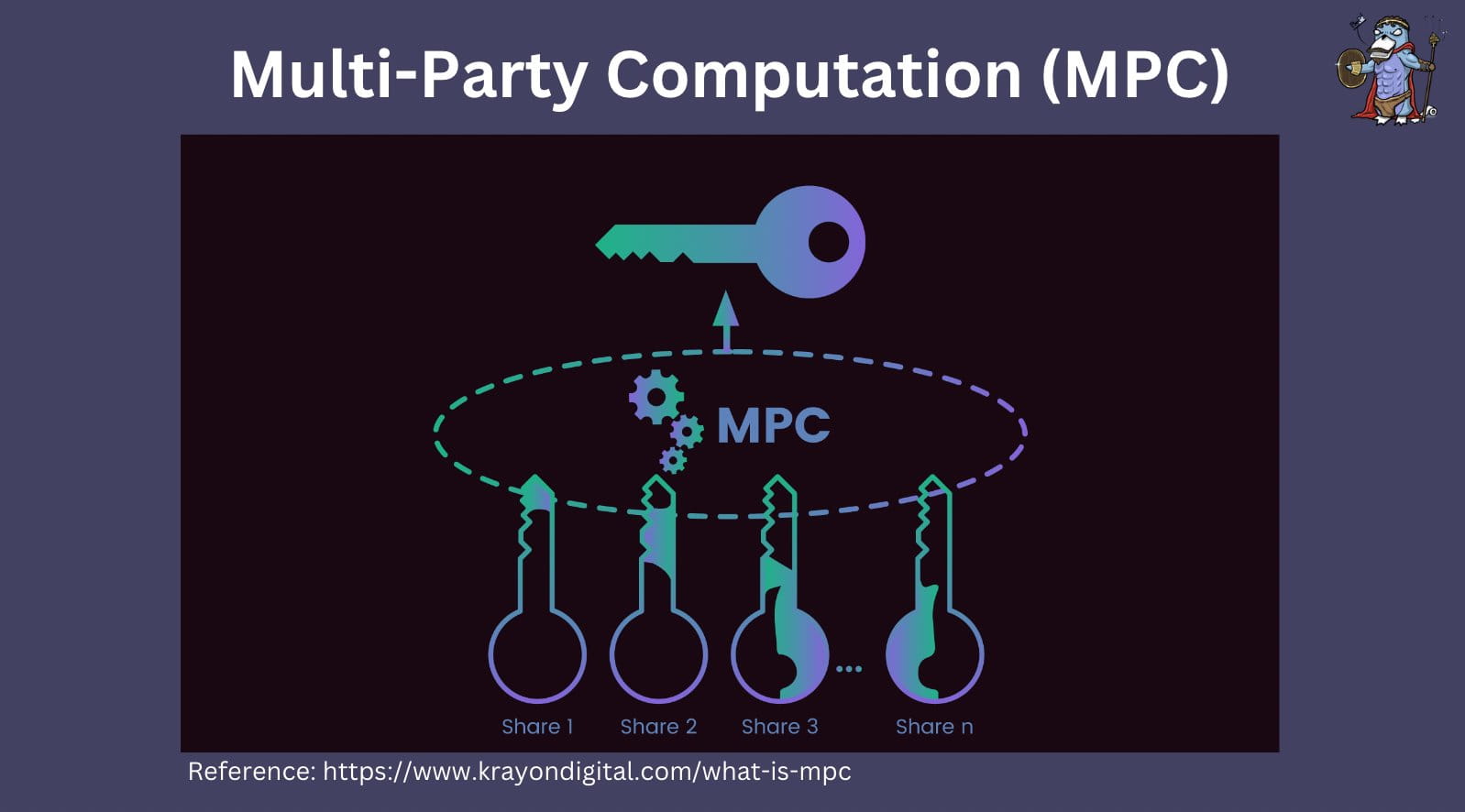

Calcul multi-parties (MPC)

MPC est un pilier important de la TVP. MPC permet aux opérateurs de signer des messages en utilisant uniquement leur partage secret sans avoir à reconstruire la clé privée complète sur un appareil individuel. Cela permet de réduire le risque de centralisation des clés privées.

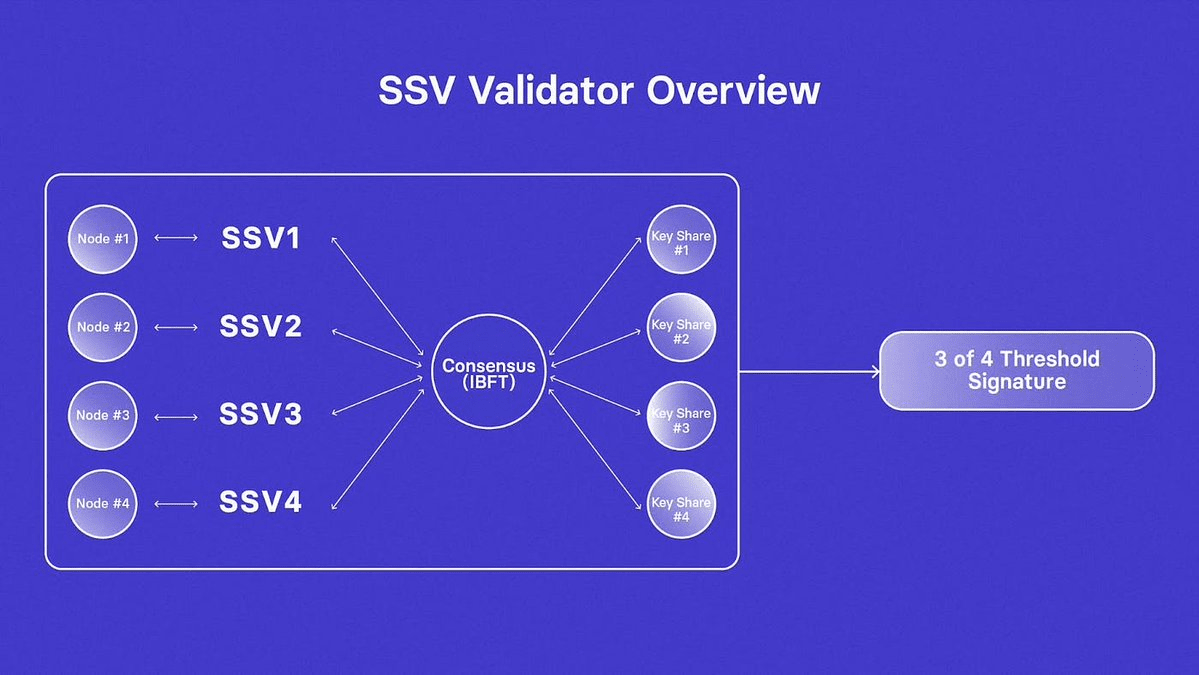

mécanisme de consensus

Afin de parvenir à un consensus entre les nœuds sur un certain bloc, l'algorithme IBFT sélectionne un nœud comme proposant du bloc et partage le bloc avec d'autres nœuds. Si un consensus est atteint, c'est-à-dire qu'environ 66 % des nœuds conviennent que le bloc est valide, le bloc est proposé pour le packaging.

Cependant, si le proposant du bloc se déconnecte en raison de problèmes matériels/logiciels dans DVT, le consensus IBFT sélectionnera un autre nœud DVT comme proposant du bloc dans les 12 secondes et le mécanisme de tolérance aux pannes prendra effet. (Cela garantit dans une certaine mesure la robustesse de la blockchain.)

Bref résumé de la TVP

En bref, les quatre technologies suivantes constituent la base du DVT :

1.Partage secret de Shamir et cryptographie de seuil

2. DKG

3.MPC

4. Consensus

Maintenant que DVT est compris, parlons du réseau SSV.

Qu’est-ce que le réseau SSV ?

SSV signifie Secret Shared Validators, plus récemment connu sous le nom de DVT.

Le concept de SSV est issu d'un document de recherche en collaboration avec des membres de la Fondation Ethereum et vise à décentraliser les tâches des validateurs sur un groupe de nœuds.

Comment fonctionne le réseau SSV ?

SSV = TVP

SSV distribue les clés privées (ou partages) du validateur entre un ensemble de nœuds, garantissant :

Il n'y a pas de centralisation des clés

Un nœud n'a pas besoin de faire confiance à un autre nœud pour fonctionner

De plus, SSV dispose d'un jeton et d'un marché P2P.

Objectif du jeton SSV

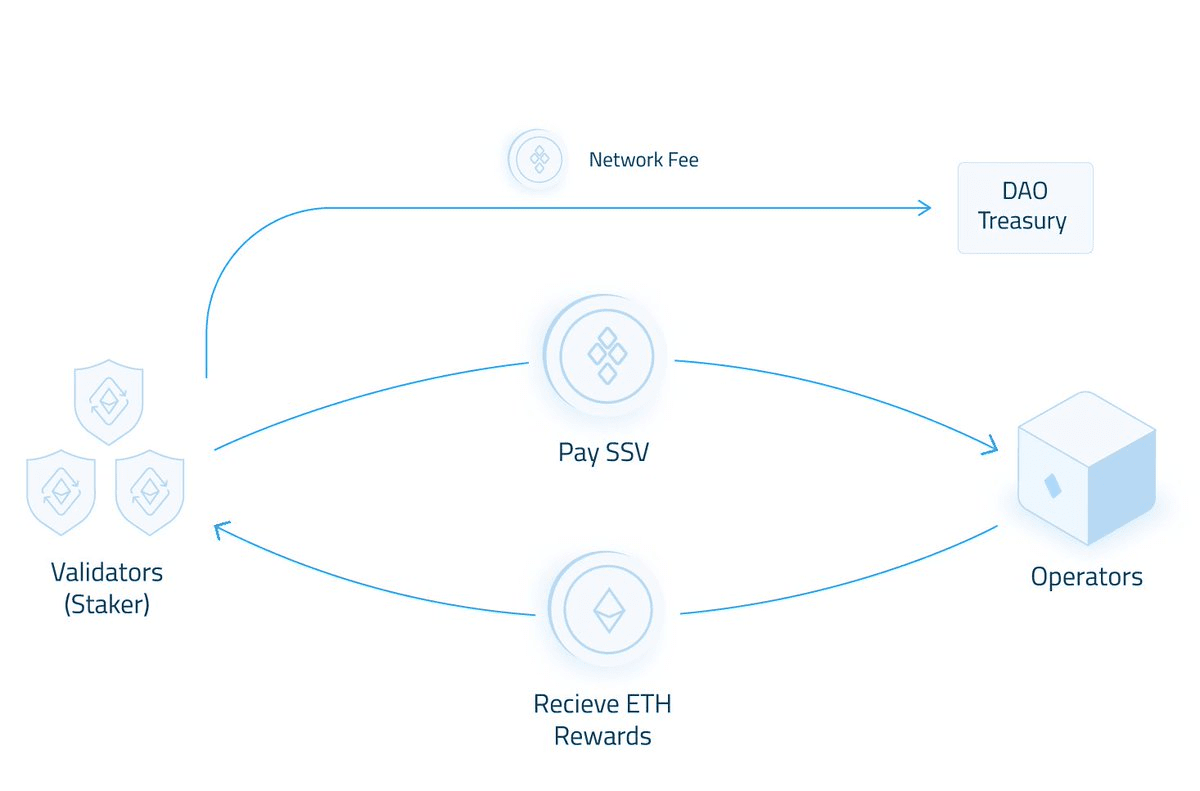

Étant donné que le réseau SSV offre une sécurité plus élevée et des services décentralisés, les utilisateurs doivent payer des frais SSV au réseau et aux opérateurs pour obtenir des incitations.

Il existe deux acteurs principaux dans le réseau SSV : les jalonneurs et les opérateurs.

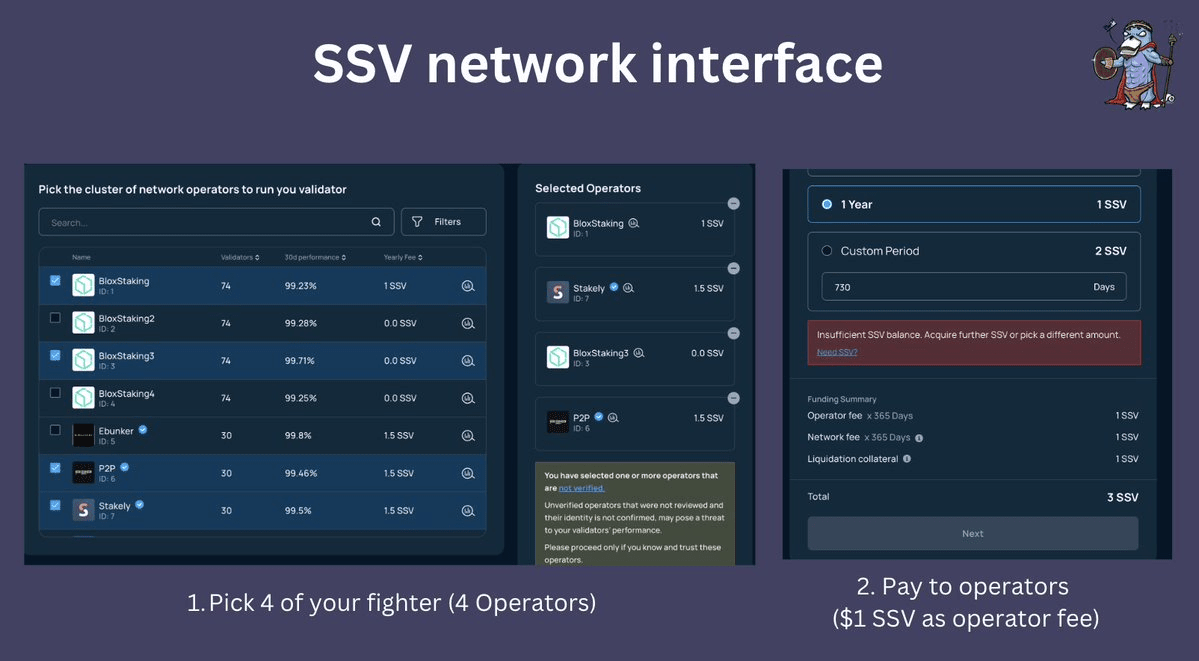

Les parties prenantes peuvent sélectionner 4 opérateurs dans une liste, puis déposer du SSV auprès de ces opérateurs et gagner de l'ETH directement sur la chaîne en fonction de la durée de leur choix (par exemple 1 an, 6 mois).

Chaque opérateur peut fixer ses propres tarifs et rivaliser avec d'autres opérateurs sur le marché P2P.

De plus, les opérateurs ne détiennent pas les actifs ETH ni les récompenses gagnées des parties prenantes, car leur rôle est simplement de maintenir et d’exploiter les validateurs au nom des parties prenantes. Cependant, les opérateurs et les réseaux factureront des frais d'exploitation et des frais de réseau aux utilisateurs utilisant le réseau SSV.

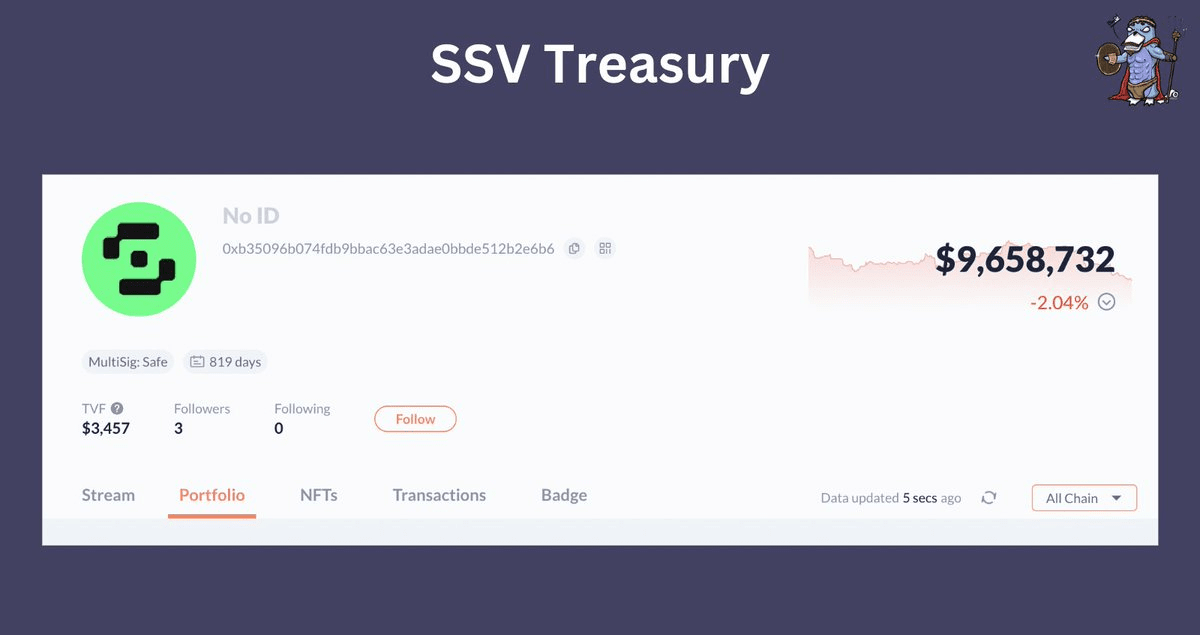

Les frais de réseau sont un coût fixe par validateur conçu par le DAO et coulent directement dans la trésorerie du DAO (0xb35096b074fdb9bbac63e3adae0bbde512b2e6b6). Les frais sont déduits des soldes SSV des intervenants au fil du temps et ont actuellement accumulé environ 10 millions de dollars en TVL.

SSV DAO

Les détenteurs de jetons SSV peuvent participer à la gouvernance de SSV DAO et prendre les décisions suivantes :

Concevoir et ajuster les dépenses du réseau

Évaluation de l'opérateur (évaluation basée sur les performances de l'opérateur)

Élaboration et prise de décision de tout protocole

Aperçu de la faisabilité des SSV

Premièrement, le réseau SSL devrait être de plus en plus adopté. Cela se traduit par un plus grand nombre d'acteurs déposant des SSV auprès de l'opérateur pour plus de sécurité et de décentralisation, laissant moins d'offre en circulation sur le marché.

Dans ce cas, l’action la plus intuitive consiste à échanger des SSV sur le marché secondaire.

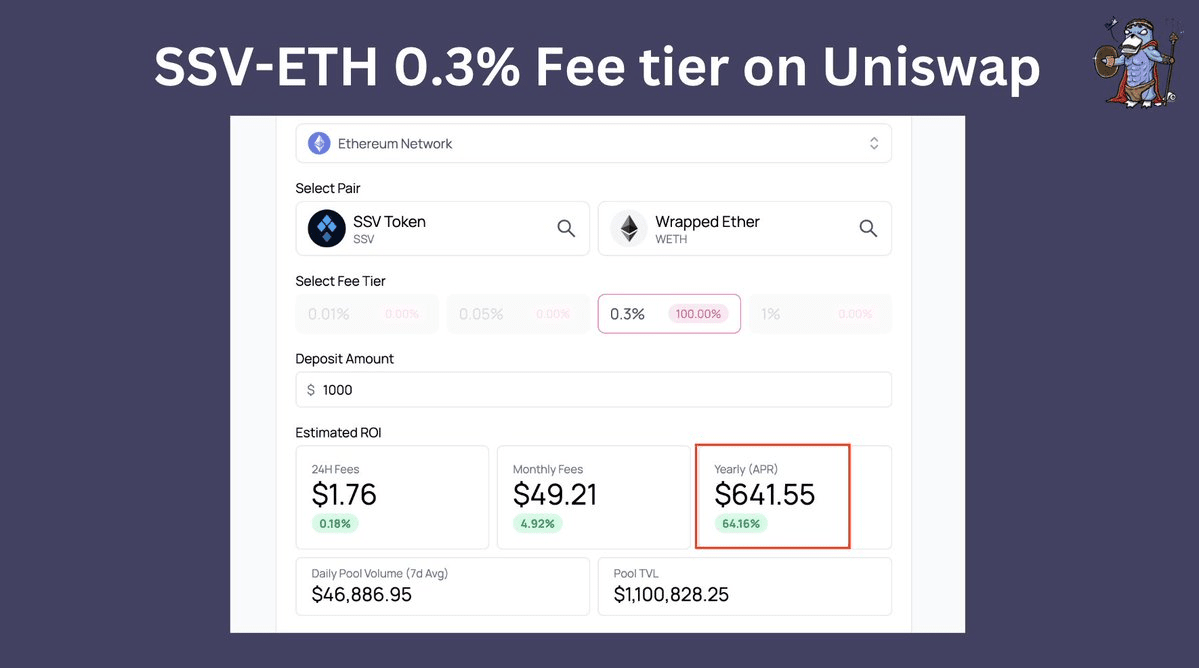

Alternativement, vous pouvez fournir des liquidités pour la paire SSV-ETH sur Uniswap (niveau de frais de 0,3 %) et gagner environ 64 % de TAP/1,76 $ par jour pour 1 000 $ de position de liquidité.

D'un autre côté, vous pouvez également envisager d'exécuter un nœud dans le réseau SSV et gagner des SSV sous forme de frais de service. Plus vous gérez de parts clés, plus vous gagnez de SSV.

Toutefois, les opérateurs doivent être conscients qu’une appréciation du SSV n’entraîne pas nécessairement une augmentation des revenus. En fait, lorsque le prix du SSV augmente, les opérateurs réduisent souvent les frais pour attirer davantage de participants.

De même, lorsque le prix des SSV baisse, ils augmentent leurs frais. La dynamique de ces frais est également affectée par le nombre d’acteurs et d’opérateurs présents sur le marché.