X, anciennement Twitter, est un canal de communication très important dans le domaine crypto, fréquenté par les projets et les communautés. La plateforme peut toutefois être vulnérable aux actes malveillants, comme cela a déjà été prouvé plusieurs fois cette année.

Les escrocs utilisent diverses méthodes pour prendre le contrôle des comptes X, notamment le phishing, le SIM swapping (échanges de SIM) et les attaques par force brute : il est impératif de rester vigilant et de ne pas interagir avec les messages, les e-mails, les sites Web ou les liens suspects.

Protégez votre compte X en utilisant des mots de passe forts et mis à jour régulièrement, en activant l’A2F, en gérant l’accès à votre compte et en vous informant sur les techniques de piratage les plus courantes.

Le 9 janvier 2024, le compte X officiel de l’U.S. Securities and Exchange Commission (SEC) a été touché par une attaque de SIM swapping (échanges de cartes SIM). Les pirates y ont publié un message proclamant la fausse approbation des fonds négociés en bourse (ETF) Bitcoin Spot un jour avant l’annonce officielle, ce qui a provoqué une volatilité inattendue du marché. La SEC a repris le contrôle de son compte peu de temps après.

X (anciennement Twitter) est un canal clé de communication dans le secteur crypto, qui lie les communautés et les projets. Grâce à X, les acteurs du secteur peuvent se tenir au courant des actualités importantes des projets et des communautés crypto ; mais ce rôle prépondérant multiplie la gravité des attaques de prise de contrôle des comptes qui surviennent de temps à autre sur la plateforme. Aujourd’hui, nous examinons ensemble ce qu’implique la compromission d’un compte X et vous donnons des conseils pour protéger vos informations en ligne.

Un compte X est dit compromis lorsqu’un compte légitime, souvent vérifié, est victime d’un ou plusieurs acteurs malveillants dont les motivations peuvent différer, mais qui ont généralement pour but ultime le vol d’informations sensibles. Lorsqu’un pirate prend le contrôle d’un compte X, il peut usurper l’identité du véritable propriétaire du compte, et dans la communauté crypto sur X, cela peut déboucher sur la diffusion de fausses informations, la manipulation financière ou des attaques de phishing. Interagir avec de tels comptes présente de sérieux risques non seulement pour le propriétaire du compte X, mais aussi pour la communauté crypto toute entière.

Trois risques principaux sont associés aux comptes X compromis :

Diffusion potentielle de liens dangereux ou de logiciels malveillants : le malfaiteur peut utiliser le compte piraté pour envoyer ou publier des liens dangereux susceptibles d’infecter l’appareil des utilisateurs qui cliquent dessus en y installant des logiciels malveillants. Ces logiciels mettent en danger les données des utilisateurs, mais permettent aussi au pirate d’accéder aux portefeuilles crypto des victimes, exposant ainsi leurs actifs au vol.

Manipulation des abonnés pour les inciter à prendre des décisions financières néfastes fondées sur des fausses informations ou des conseils trompeurs : cela touche généralement la communauté crypto toute entière, car ces actes malveillants peuvent pousser les investisseurs à perdre confiance dans l’écosystème. De telles manipulations peuvent aussi provoquer des fluctuations du marché et perturber le processus de découverte équitable des prix.

Failles de sécurité qui nuisent à l’organisation titulaire du compte, dégradent sa réputation et remettent en question sa capacité à protéger les informations et les fonds des utilisateurs.

Plusieurs comptes X réputés ont déjà été compromis en 2024, notamment ceux de la SEC, de CoinGecko et de Mandiant.

Savoir reconnaître un compte X compromis est crucial pour réduire au maximum les dommages potentiels. Voici quelques signes avant-coureurs communs auxquels les membres de la communauté et les propriétaires des comptes compromis eux-mêmes doivent prêter attention.

Si vous êtes un utilisateur de X, ouvrez l’œil lorsque vous lisez les publications d’un autre membre de la communauté pour repérer les signaux ci-dessous et vous apercevoir qu’un compte a été compromis :

Les comptes compromis peuvent commencer à publier du contenu inattendu, qui ne correspond pas à leurs heures et à leur format de publication habituels. En outre, ces messages peuvent servir à mettre en œuvre des techniques d’escroquerie courantes, par exemple :

des appels à l’action urgents pour provoquer un effet de FOMO chez les utilisateurs ;

l’usurpation de carte X, une technique utilisée par les escrocs pour inciter les internautes à cliquer sur des liens malveillants ;

la limitation des commentaires ou des réponses, généralement pour empêcher les utilisateurs de signaler le compte comme frauduleux et d’avertir les autres internautes.

Les comptes compromis peuvent commencer à envoyer des messages privés inattendus aux utilisateurs habituels de la plateforme pour gagner leur confiance.

Les comptes compromis peuvent bloquer les comptes qui défendent la sécurité et qui les interpellent pour ne pas être démasqués.

Exemple de publication d’un compte X compromis

Si vous pensez qu’un tiers s’est emparé de votre compte X, recherchez les signaux suivants pour vous aider à déterminer si vos soupçons sont fondés :

Des publications, des republications ou des mentions J’aime inattendues apparaissent sur votre profil.

Vous recevez des réponses à des messages directs que vous n’avez pas envoyés.

Des modifications inattendues sont apportées aux paramètres de votre compte, telles que les identifiants de connexion ou les coordonnées associées.

Vous recevez des alertes vous prévenant de tentatives de connexion ou de connexions réussies à partir d’emplacements inconnus.

Vous suivez de manière involontaire de nouveaux comptes.

Vos abonnés vous envoient des messages concernant des activités suspectes ou des spams émis par votre compte.

Il est vital de comprendre comment les pirates compromettent les comptes X pour renforcer la sécurité des utilisateurs : des ressources instructives telles que cet article de blog et d’autres articles d’information peuvent aider les utilisateurs à se tenir au courant des tactiques d’escroquerie les plus récentes. Passons en revue quelques-unes des techniques de fraude les plus communes et les vulnérabilités à suivre de près.

Phishing (hameçonnage) : l’une des tactiques d’escroquerie les plus courantes est le phishing, un type d’attaque d’ingénierie sociale. Lorsque des escrocs vous ciblent, leur premier objectif est souvent de gagner votre confiance, pour ensuite vous demander de cliquer sur des liens et d’accorder diverses autorisations par l’intermédiaire d’un tiers. Ce site tiers obtient alors l’accès à votre compte, où il pourra publier des messages ou modifier les mots de passe en votre nom.

SIM swapping : le SIM swapping consiste à tromper les opérateurs téléphoniques pour qu’ils envoient vos SMS et vos appels vers une carte SIM que l’escroc contrôle, plutôt que vers votre carte d’origine. Le SIM swapping représente une menace réelle pour les utilisateurs de X qui ont associé leur numéro de téléphone mobile à leur compte, un renseignement que les arnaqueurs exploitent pour accéder au compte visé.

Vulnérabilité du mot de passe et désactivation de l’A2F : négliger la sécurité de votre compte favorise la réussite des attaques malveillantes. Utiliser des mots de passe faibles qui ne résisteront peut-être pas aux attaques par force brute et ne pas activer l’authentification à deux facteurs (A2F) facilite la tâche des pirates qui tentent de prendre possession de votre compte.

Conséquences des fuites de données : les comptes réutilisant un même mot de passe sur plusieurs plateformes courent toujours un risque plus élevé d’attaque. La compromission d’un compte peut aisément déclencher un effet domino et affecter d’autres comptes, sur X ou sur Binance.

Attaques de logiciels malveillants : si vous stockez des mots de passe non chiffrés sur votre ordinateur local et accédez à des sites Web suspects, vous préparez par inadvertance le terrain aux pirates informatiques qui tentent d’accéder à vos mots de passe. Vous êtes particulièrement vulnérable si vous téléchargez des applications sur ces sites Web suspects.

Il est crucial de bien comprendre les mesures à prendre pour protéger votre compte X et ainsi préserver votre confidentialité et votre sécurité en ligne. La première et la plus importante étape pour assurer la sécurité de votre compte X consiste à créer un mot de passe fort, qui doit répondre aux exigences ci-dessous :

comporter au moins 12 caractères ;

contenir une combinaison de caractères variés, y compris des lettres majuscules, des lettres minuscules, des chiffres et des symboles ;

ne pas contenir de données faciles à deviner, telles que votre nom, des dates de naissance ou des noms communs ;

être stocké dans un gestionnaire de mots de passe fiable.

Pour renforcer la sécurité de votre compte X, envisagez d’adopter les mesures suivantes :

Activez une méthode A2F autre que celle basée sur l’envoi de SMS, qui dépend par exemple d’une application d’authentification ou, pour une sécurité maximale, d’un dispositif d’authentification matériel, comme un produit YubiKey.

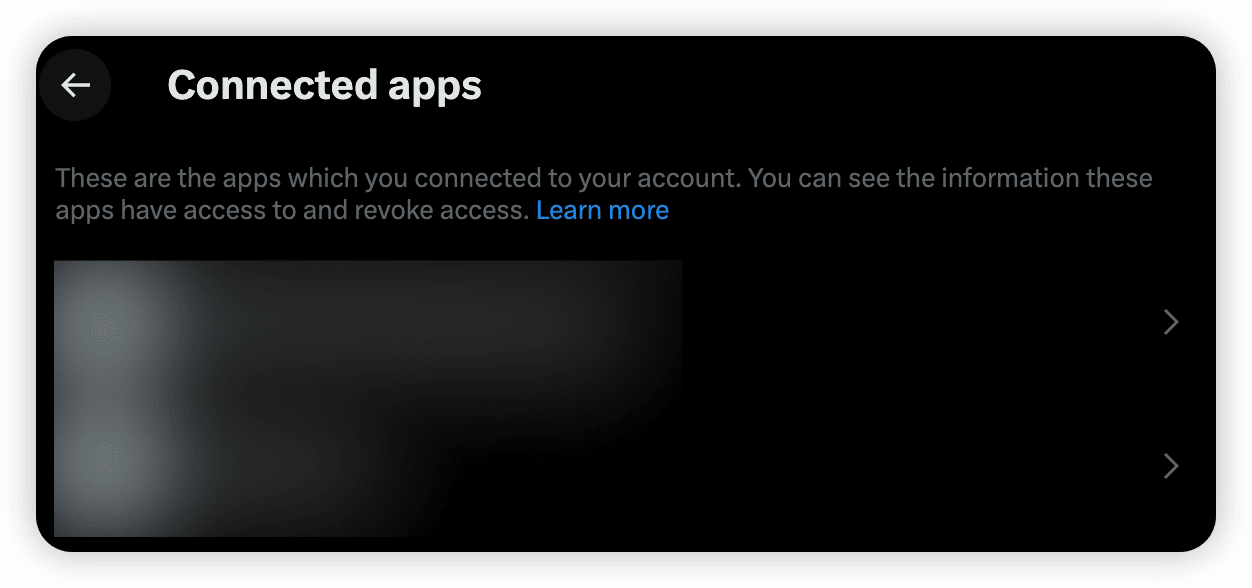

Vérifiez régulièrement les autorisations des applications tierces et repérez les approbations suspectes. Voici où vérifier ces autorisations sur la plateforme X : Plus ⇒ Paramètres et prise en charge ⇒ Paramètres et confidentialité ⇒ Sécurité et accès au compte ⇒ Applications et sessions ⇒ Applications connectées ⇒ Supprimer (si suspect).

Gérer les autorisations des applications tierces sur X

(Remarque : ces captures d’écran ont été prises à partir de la version ordinateur de X, mais le guide général ci-dessus s’applique à la plupart des systèmes d’exploitation).

Méfiez-vous des communications suspectes et n’interagissez pas avec des e-mails, des messages directs ou des liens suspects provenant de sources inconnues.

Utilisez des appareils et des réseaux sécurisés et à jour pour accéder à vos comptes X ou Binance.

Surveillez régulièrement la liste des personnes ayant accès à vos comptes pour empêcher toute utilisation non autorisée.

Informez-vous sur les tactiques de piratage les plus courantes afin d’être en mesure de reconnaître une menace lorsqu’elle survient.

Les entreprises doivent examiner en permanence leurs modèles de confidentialité et de sécurité des données pour s’assurer que tous les employés comprennent leurs politiques de traitement des données, surtout en cas de changement organisationnel, tels que la mise à jour de l’accès lorsque les employés quittent ou rejoignent la société.

… il est impératif de réagir rapidement afin d’en atténuer les conséquences négatives pour vous ou la communauté.

Réinitialisez le mot de passe de votre compte X et ceux de tous les comptes associés.

Désactivez les autorisations des tiers pour empêcher tout autre accès non autorisé.

Prévenez votre communauté par un autre canal de communication, par exemple, sur Discord ou sur Telegram.

Contactez l’équipe du service client de X et expliquez-lui la situation : elle pourra vous aider à résoudre le problème.

L’un des principaux objectifs de Binance est d’assurer la sécurité des utilisateurs de cryptos, et pour ce faire, nous informons nos utilisateurs sur les tactiques d’escroquerie et les mesures de sécurité les plus récentes. Alors que les cybermenaces se font de plus en plus graves, il n’a jamais été aussi important d’assurer la sécurité de vos comptes en ligne, et cela est particulièrement vrai dans la sphère crypto où la compromission de comptes peut avoir de graves conséquences pour l’écosystème tout entier.

Vous devez impérativement savoir identifier les signes les plus communs d’un compte compromis, connaître les tactiques de piratage les plus courantes, créer des mots de passe robustes et mettre à jour constamment vos paramètres de sécurité. Chaque membre de la communauté doit assumer l’entière responsabilité des conséquences qui découlent de la compromission de ses comptes ; par conséquent, la protection des comptes X doit être une priorité absolue. Souvenez-vous toujours que votre degré de sécurité en ligne correspond à la robustesse de son élément le plus faible.