Ein kürzlich entdeckter Ransomware, der als „DeadLock“ bezeichnet wird, nutzt heimlich Polygon-Smart-Verträge aus, um Proxy-Adressen zu rotieren und zu verteilen, sagen Forscher des Cybersicherheitsunternehmens Group-IB.

Das Unternehmen berichtete am Donnerstag, dass sich der DeadLock-Ransomware, der erstmals im Juli entdeckt wurde, „geringe Exposition“ zeigt, da er nicht mit bekannten Datenlecksites oder Affiliate-Programmen verknüpft ist und eine „begrenzte Anzahl gemeldeter Opfer“ aufweist.

Group-IB warnte jedoch, dass die Ransomware trotz ihres „geringen Profils“ „innovative Methoden“ verwendet, die für Organisationen, die das Malware-Problem nicht ernst nehmen, gefährlich sein könnten, „insbesondere da die Missbrauch dieser spezifischen Blockchain für kriminelle Zwecke bisher nicht weit verbreitet gemeldet wurde.“

DeadLock nutzt Polygon-Smart Contracts, um Proxy-Server-Adressen zu speichern und zu rotieren, die zur Kommunikation mit Opfern verwendet werden. Der im Ransomware-Code eingebettete Code interagiert mit einer bestimmten Smart-Contract-Adresse und verwendet eine Funktion, um die Befehls- und Kontrollinfrastruktur dynamisch zu aktualisieren.

Sobald die Opfer mit der Malware infiziert und die Verschlüsselung durchgeführt wurde, droht DeadLock mit einer Lösegeldnotiz und dem Verkauf gestohlener Daten, falls ihre Forderungen nicht erfüllt werden.

Unendliche Varianten der Technik können angewendet werden

Durch die Speicherung von Proxy-Adressen auf der Kette sagte Group-IB, dass DeadLock eine Infrastruktur schafft, die äußerst schwer zu stören ist, da es keinen zentralen Server gibt, den man herunterfahren könnte, und Blockchain-Daten überall weltweit dauerhaft auf verteilten Knoten persistieren.

Weiterführend: Hacker finden neuen Weg, Malware in Ethereum-Smart Contracts zu verstecken

„Diese Ausnutzung von Smart Contracts zur Bereitstellung von Proxy-Adressen ist eine interessante Methode, bei der Angreifer buchstäblich unendliche Varianten dieser Technik anwenden können; die Grenze ist die Vorstellungskraft“, fügte es hinzu.

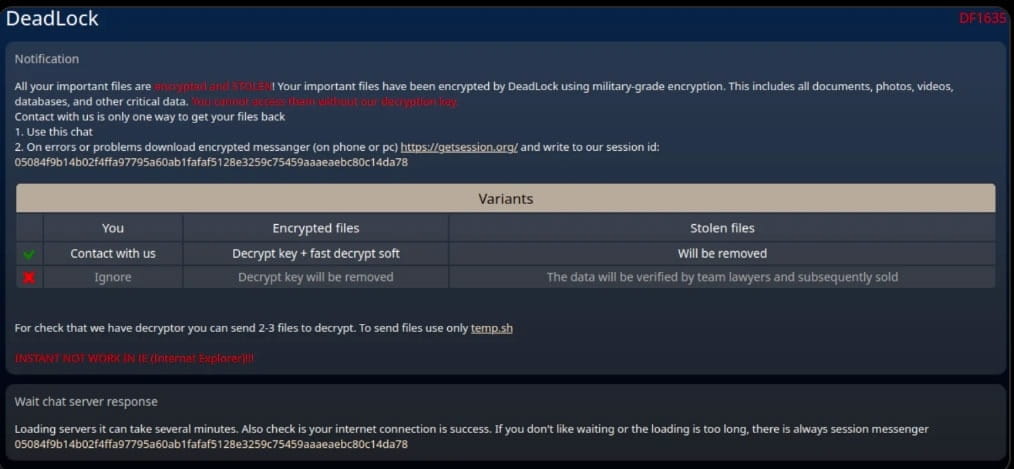

HTML-Datei mit einem eingebetteten privaten Messenger für die Kommunikation mit dem Bedrohungsakteur. Quelle: Group-IB

HTML-Datei mit einem eingebetteten privaten Messenger für die Kommunikation mit dem Bedrohungsakteur. Quelle: Group-IB

Nordkoreanische Bedrohungsakteure haben „EtherHiding“ gefunden

Die Verwendung von Smart Contracts zur Verbreitung von Malware ist nichts Neues, wobei Group-IB eine Taktik namens „EtherHiding“ erwähnt, die Google im Oktober berichtete.

Ein nordkoreanischer Bedrohungsakteur, der als „UNC5342“ bezeichnet wurde, verwendete diese Technik, „die darin besteht, Transaktionen auf öffentlichen Blockchains zu nutzen, um schädliche Payloads zu speichern und abzurufen“, so die Angaben.

EtherHiding beinhaltet die Einbettung von schädlichem Code, oft in Form von JavaScript-Payloads, in einen Smart Contract auf einer öffentlichen Blockchain, wie Google damals erklärte.

„Dieser Ansatz verwandelt die Blockchain praktisch in einen dezentralen und äußerst widerstandsfähigen Befehls- und Kontroll-(C2)-Server.“

Zeitschrift: Trump schließt Begnadigung von SBF und Bitcoin in „langweiligen Seitwärtsbewegungen“ aus: Hodler's Digest