By: Lizi

背景

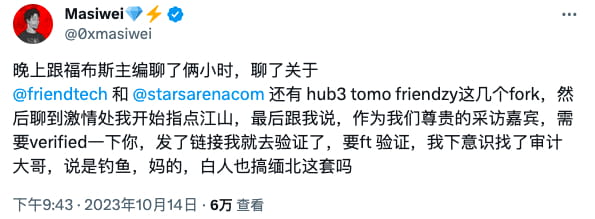

10 月 14 日,據推特用戶 Masiwei 反饋的信息,最近出現針對 friend.tech 的盜號惡意代碼。

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

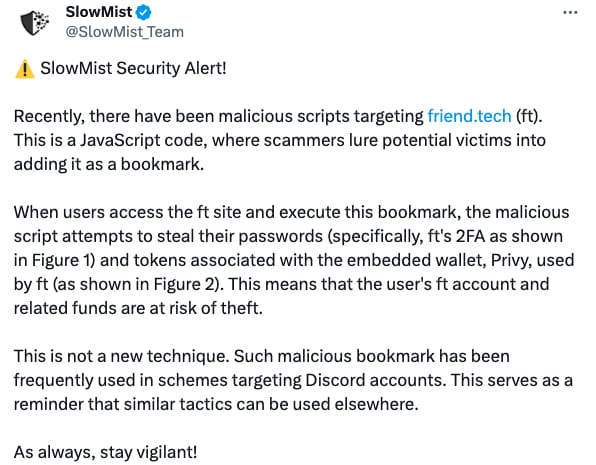

慢霧安全團隊分析後,發現攻擊者發來的鏈接裏包含一段惡意 JavaScript 腳本,攻擊者會誘騙用戶添加其爲書籤,爲後續作惡做準備。隨後,慢霧安全團隊在推特上發出安全警告。慢霧安全團隊此前也寫過一篇瀏覽器惡意書籤攻擊的文章——慢霧:揭露瀏覽器惡意書籤如何盜取你的 Discord Token。

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

10 月 17 日,friend.tech 用戶 Double Wan 發推稱其 friend.tech 資產被盜。慢霧安全團隊第一時間協助受害者進行追蹤調查,經過慢霧安全團隊的努力和 OKX 的協助,被盜資金被成功攔截。下面我們將對假記者釣魚攻擊的過程進行梳理,希望幫助大家提高對這類騙局的防範意識。

攻擊過程

僞裝身份

所謂出門在外,身份是自己給的,攻擊者將自己的身份僞裝成知名報社的記者,在推特上還有一萬多的粉絲。

確定目標

這段 JavaScript 惡意腳本是用於攻擊 friend.tech 用戶的,攻擊者自然把目標對象挑選爲 KOL,而且 KOL 有一定的知名度,收到採訪邀請時也覺得這個行爲是合理的。

攻擊者會提前在推特上關注你正在關注的人,這樣你在打開攻擊者的推特主頁後,發現有你和他有一些共同關注,便會覺得這個人是圈內人。

加強信任

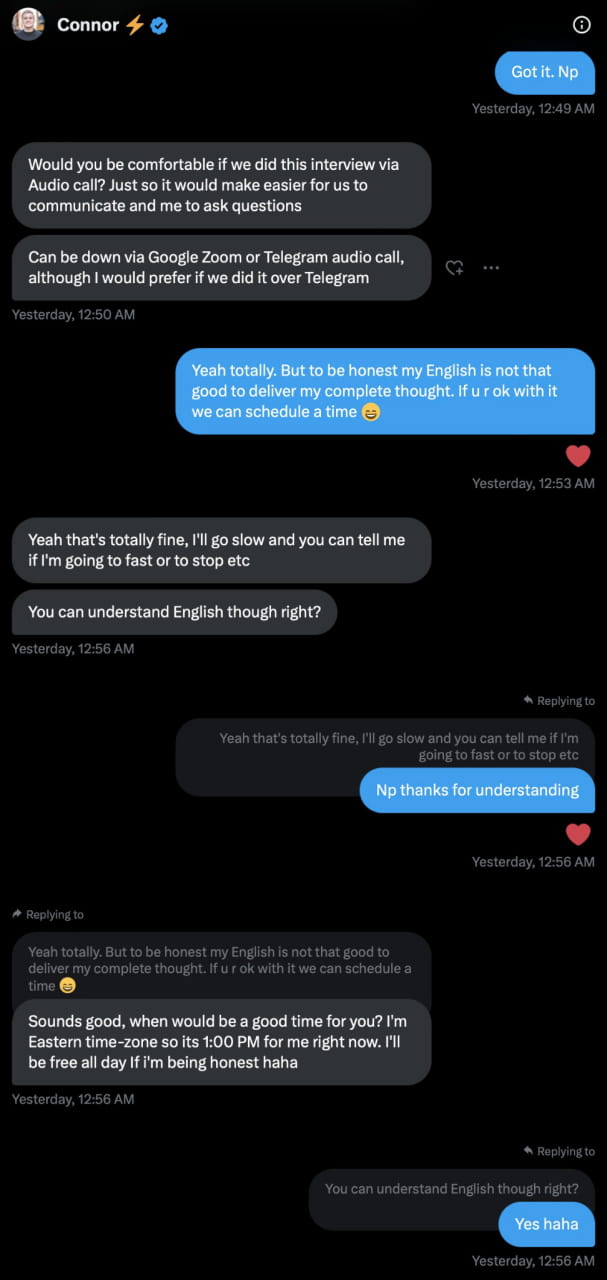

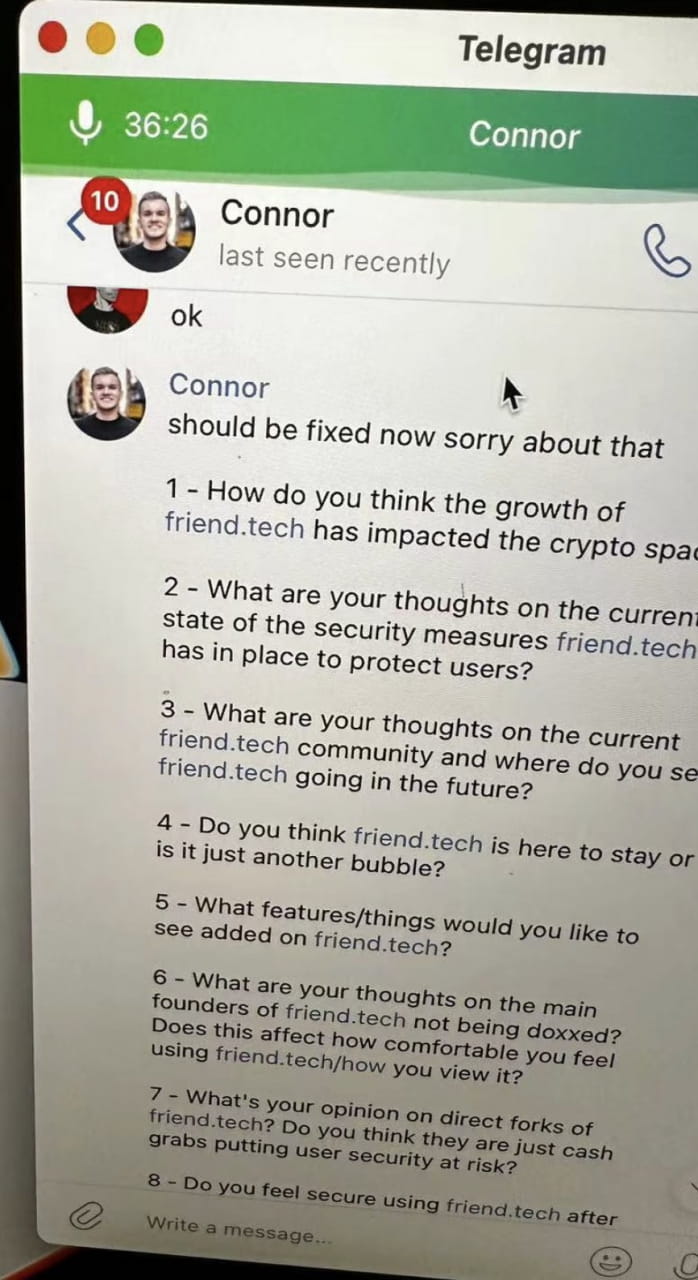

約好採訪時間後,攻擊者會引導你去 Telegram 參加採訪,還給你一份採訪提綱。

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

就這樣,你按照攻擊者發來的採訪提綱認真準備,然後參加了兩個小時的採訪,還聽着兩位“主持人”一唱一和,想着這個採訪可能要被髮布在知名的新聞網站上了,一切看起來都很正常。

獵殺時刻

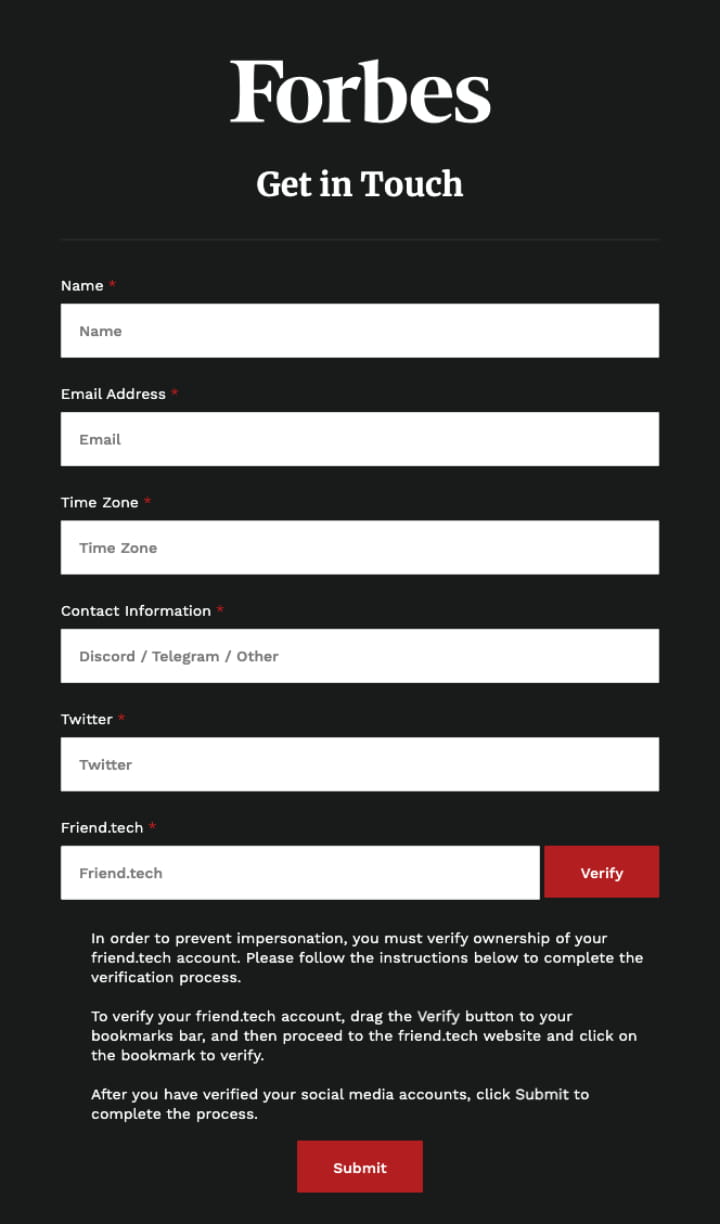

採訪結束後,攻擊者會請你填一份表單,打開攻擊者發來的釣魚鏈接,可以看到在 Verify 的下方還對爲什麼需要及如何驗證做了詳細解釋:爲防止冒名頂替,您必須驗證 friend.tech 賬號的所有權。請按照以下說明完成驗證過程。要驗證您的 friend.tech 賬戶,請將“驗證”按鈕拖到書籤欄,然後進入 friend.tech 網站,點擊書籤進行驗證。

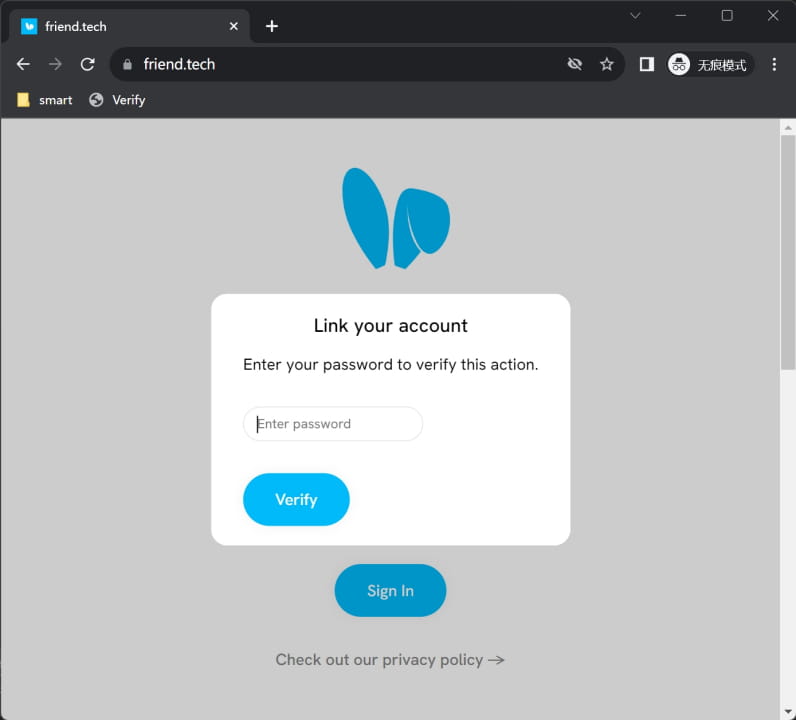

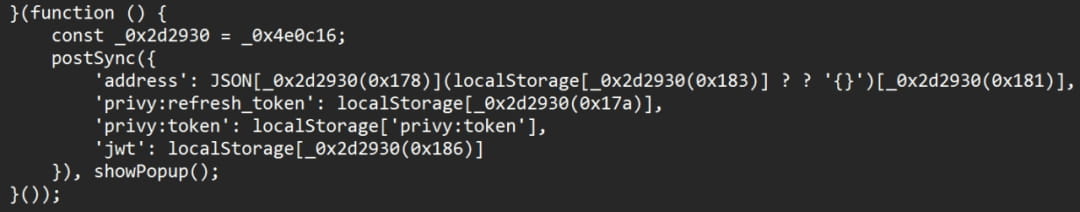

一旦用戶在 friend.tech 頁面打開含有惡意 JavaScript 腳本的書籤,惡意代碼會誘騙盜取用戶的密碼(即 friend.tech 的 2FA),並盜走 friend.tech 賬號及其使用的嵌入式錢包 Privy 有關的 Token。這就意味着用戶的 friend.tech 賬號及相關資金都會被盜走。

一旦用戶在 friend.tech 頁面打開含有惡意 JavaScript 腳本的書籤,惡意代碼會誘騙盜取用戶的密碼(即 friend.tech 的 2FA),並盜走 friend.tech 賬號及其使用的嵌入式錢包 Privy 有關的 Token。這就意味着用戶的 friend.tech 賬號及相關資金都會被盜走。

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

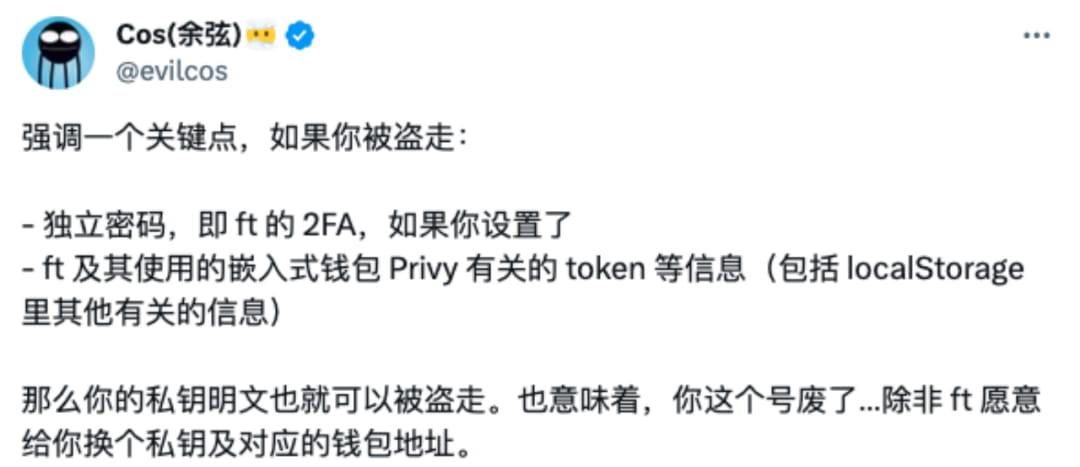

慢霧(SlowMist) 創始人 Cos 還強調,如果你被盜走獨立密碼,即 friend.tech 的 2FA,如果你設置了 friend.tech 及其使用的嵌入式錢包 Privy 有關的 Token 等信息(包括 localStorage 裏其他有關的信息), 那麼你的私鑰明文也就可以被盜走。也意味着,你的帳號已經作廢,除非 friend.tech 願意給你換個私鑰及對應的錢包地址。

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

防範措施

提高對社會工程攻擊的警惕性

不點擊不明鏈接

掌握釣魚鏈接的基本識別方法,如: 檢查域名的拼寫是否有錯誤,亂序,額外的標點符號,交叉比對其與官方的域名是否一致

安裝防釣魚插件,見往期公衆號文章——NFT 防釣魚指北:如何選擇一款防釣魚插件

總結

如今社會工程攻擊和釣魚騙術不斷更新,這起事件的受害者只是抱着練習英語口語的目的接受採訪,沒想到最後 friend.tech 資金被全部盜走。雖然這些騙術我們不見得都聽說過,但通過一些方法可以很大程度上避免釣魚攻擊,例如:不點擊不明鏈接;掌握基本的識別釣魚鏈接的方法;對要授權、輸密碼的行爲都保持懷疑和持續驗證等。最後,建議閱讀慢霧出品的《區塊鏈黑暗森林自救手冊》:https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md。