Introdução

A transparência do sistema é a chave para o funcionamento normal do blockchain. A chamada transparência significa que cada nó da rede pode armazenar uma cópia e tem o direito de verificar se há alguma violação. Em muitos livros-razão distribuídos, qualquer pessoa pode carregar um explorador de blocos e navegar pelos blocos, transações e endereços na rede.

Do ponto de vista da privacidade, esta abordagem não é ideal. Em sistemas como o Bitcoin, cada transação pode estar vinculada a transações anteriores. Os tokens não são tecnicamente fungíveis, o que significa que cada token está vinculado a uma transação específica. Ninguém pode impedi-lo de enviar Bitcoins, mas se essas moedas passarem por um endereço na lista negra, a outra parte tem o direito de rejeitar a transação.

Na pior das hipóteses, a falta de homogeneidade pode ter consequências profundas para os fundamentos do sistema. As moedas limpas ganham um prêmio, enquanto as primeiras moedas perdem valor devido a problemas históricos.

A privacidade do Bitcoin é frequentemente exagerada. Na verdade, tanto os tokens quanto os usuários do sistema são rastreáveis. As pessoas estão acostumadas a operar anonimamente (mostrando um endereço público em vez de um nome), mas existem algumas desvantagens nesta abordagem. Com precisão cada vez maior, análises de ponta agregam entidades em toda a rede para desanonimização.

As transações confidenciais são um meio atualizado para promover transações verdadeiramente privadas.

O que é uma transação confidencial?

O conceito de Transações Confidenciais (CT) foi proposto pela primeira vez em 2013 por Adam Back, CEO da Blockstream, e posteriormente expandido e ampliado pelo desenvolvedor Bitcoin Gregory Maxwell. Na primeira parte, Maxwell descreveu os problemas mencionados de "homogeneização" e "fraco anonimato" e propôs soluções correspondentes. Ele ressaltou que o valor da transação pode ficar oculto na rede mais ampla e somente os participantes da transação podem saber o valor específico.

Em circunstâncias normais (as transações podem ser visualizadas publicamente), os nós podem facilmente verificar se a quantidade de moedas recebidas excede a quantidade enviada. Por exemplo, Alice quer enviar 0,3 BTC para Bob, ela usa a saída não gasta (vamos chamá-la de "1 BTC") e divide em duas partes: 0,3 BTC para Bob e 0,69 BTC para enviar de volta para a carteira pessoal (o restante os fundos são extraídos à medida que as taxas de mineração são pagas).

Para outros nós, é uma questão de álgebra simples: 1 > 0,3+0,69, as assinaturas estão todas corretas e a entrada de Alice não é consumida em outro lugar, portanto a transação deve ser válida. Depois que o valor foi ocultado, as coisas ficaram complicadas. Como determinamos se uma quantia desconhecida é maior ou igual à soma de duas outras quantias desconhecidas?

Uma visão geral dos princípios criptográficos envolvidos

Para ocultar os dados, algumas técnicas de criptografia devem ser aplicadas. No entanto, o método tradicional é semelhante ao armazenamento de documentos num cofre: uma vez trancados, não podem ser retirados até serem desbloqueados. As Transações Confidenciais funcionam de forma semelhante a um cofre digital, onde o conteúdo fica oculto e a propriedade dos ativos pode ser verificada por terceiros.

A resposta está na “criptografia homomórfica”, um mecanismo chamado promessa de Pedersen. Este tipo de criptografia permite que terceiros realizem operações nos dados criptografados para diversos fins, sem serem capazes de visualizar o conteúdo específico.

Um hash normal pode ser usado para enviar os dados que você deseja exibir. Digamos que você queira anunciar um concurso nas redes sociais para ganhar 0,01 BTC por adivinhar sua bolsa favorita. Os participantes podem ficar céticos em relação ao concurso porque você pode definitivamente olhar as respostas deles após o concurso e escolher uma troca que ninguém mencionou.

Você faz isso fornecendo aos seus fãs um hash: uma sequência aparentemente aleatória de números e caracteres (correspondendo a uma entrada específica), passando a resposta por uma função específica (ou seja, especificando a troca) e, finalmente, obtendo a saída. Vamos pegar o algoritmo SHA256 como exemplo:

f1624fcc63b615ac0e95daf9ab78434ec2e8ffe402144dc631b055f711225191Com base no valor de hash acima, você não conhece a entrada específica e não pode obter a entrada anterior trabalhando de trás para frente na função. Mas se você souber que a entrada é “Binance”, poderá determinar facilmente que seu hash corresponde ao listado acima. Dessa forma, os torcedores se sentirão mais confortáveis sabendo que você não mudará sua resposta ao final do jogo, o que resultaria em um resultado completamente diferente.

Na verdade, este método não é absolutamente seguro. Embora os fãs não possam fazer engenharia reversa do algoritmo, eles podem criar uma lista de trocas e combinar os hashes um por um até obter a resposta correta. Para evitar tais operações, podemos adicionar dados aleatórios, chamados de "fator de mascaramento", aos dados que precisam ser criptografados.

Se inserirmos “Binance é minha exchange favorita em relação a qualquer outra exchange 2#43Wr”, será difícil para os concorrentes adivinharem o resultado (afinal, eles não podem tentar inúmeras vezes por apenas 0,01 BTC).

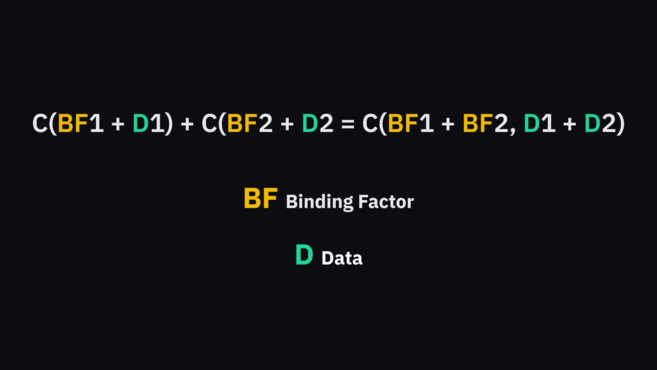

Com as promessas de Pedersen, podemos adicionar insumos após a promessa. Maxwell explicou isso como:

C(BF1 + D1) + C(BF2 + D2) = C(BF1 + BF2, D1 + D2)

onde BF se refere ao fator de mascaramento e D se refere aos dados

As próximas etapas envolvem criptografia de curva elíptica e provas de intervalo, mas a ideia básica é realizar o processamento de compromisso Pedersen no endereço. Ao enviar fundos, o sistema irá gerar dois “compromissos” adicionais (o endereço de alteração e o endereço de destino para devolução dos fundos).

Ninguém sabe o valor enviado, mas pode-se verificar se o compromisso de troco e destino (lado esquerdo da equação de Maxwell) são iguais ao endereço original (lado direito da equação). Se o cálculo estiver correto, basta comprovar que a entrada e a saída são iguais, indicando que a transação do usuário é válida.

O que as transações confidenciais podem alcançar

Se transações confidenciais forem implementadas em Bitcoin, um sistema mais privado poderá ser criado. As entradas e saídas do sistema serão ocultadas e as entidades no livro-razão serão ofuscadas, mas os nós ainda poderão verificar sua autenticidade. Com a privacidade significativamente melhorada, a análise da cadeia não pode revelar o histórico de uma determinada unidade, tornando o Bitcoin efetivamente fungível.

Quanto à questão de saber se as “transacções confidenciais” podem ser integradas no acordo, parece improvável neste momento. Com a adição deste recurso, o tamanho das transações será maior do que as transações normais, o que naturalmente criará mais demanda de mercado, dado o espaço limitado do bloco. Além disso, a maioria dos participantes da rede deve concordar em alterar o código, o que já foi um problema no passado.

Resumir

Algumas criptomoedas iteraram até certo ponto em transações confidenciais em cadeias laterais de Bitcoin. Por exemplo, Monero integra perfeitamente transações confidenciais com a estrutura de “assinatura em anel” para alcançar anonimato e homogeneidade. A privacidade das sidechains Liquid e MimbleWimble também foi significativamente melhorada.

As transações confidenciais têm muitas vantagens, mas também enfrentam o problema do aumento do volume de processamento. As criptomoedas há muito enfrentam desafios em termos de escalabilidade e rendimento da camada base, e grandes volumes de transações também proibirão muitas pessoas. No entanto, os defensores da privacidade argumentam que é necessário ocultar os montantes e os participantes das transações para que as criptomoedas se tornem moedas verdadeiramente homogêneas.