To jest wydanie z 1943 r. oryginalnego autora Vernacular Blockchain |. Opracowane przez współpracownika |. Wyprodukowane przez Huohuo |.

Przez długi czas można było uzyskać tylko dwa z trzech niemożliwych do osiągnięcia trójkątów blockchain (czyli skalowalność, decentralizację i bezpieczeństwo). Dlatego też, po osiągnięciu przez Ethereum wyższego stopnia bezpieczeństwa i prywatności, ekspansja stała się Najwyższym priorytetem. Dlatego też powstała Layer 2. W obecnym planie ekspansji Layer 2, Vitalik Buterin (V God), współzałożyciel Ethereum, uważa technologię ZK za ostateczne rozwiązanie problemu ekspansji.

21 maja podczas konferencji EDCON 2023, corocznej globalnej konferencji non-profit Ethereum, która odbyła się w Czarnogórze, Buterin powiedział, że w ciągu najbliższych 10 lat zk-SNARK z ZK jako technologią bazową będzie równie ważny jak blockchain.

Czym więc są zk-SNARK promowane ostatnio przez V God? Jakie trudne problemy może rozwiązać blockchain? Przyjrzyjmy się dzisiejszemu wstępowi. Poniżej znajduje się tekst:

01 Czym są ZK-SNARK?

1. Kto stworzył zk-SNARK?

Termin „zk-SNARK” został ukuty przez grupę kryptografów, w tym Nira Bitansky'ego, Alessandro Chiesę i Erana Tromera, którzy pierwotnie opublikowali w artykule podstawowe zasady działania zk-SNARK. Od tego czasu zk-SNARK były stopniowo rozwijane i ulepszane przez wiele różnych projektów i zespołów.

2. Co oznacza zk-SNARK?

- ZK: wiedza zerowa, wiedza zerowa

Wiedza zerowa oznacza, że osoba weryfikująca zgłoszenie nie może w procesie weryfikacji uzyskać żadnych nowych informacji. Innymi słowy, w procesie dowodu z wiedzą zerową weryfikator wie tylko, czy stwierdzenie jest prawdziwe, czy fałszywe, i nic więcej.

- P: prostota

Zwięzłe dowody ZK-SNARK są krótkimi i łatwymi do sprawdzenia dowodami. Kontrastuje to ze zwykłymi dowodami o wiedzy zerowej, które mogą być bardzo długie i złożone. Zazwyczaj dowody zk-SNARK można zweryfikować w milisekundach.

- N: nieinteraktywny, nieinteraktywny

Nieinteraktywne dowody zk-SNARK nie wymagają żadnej interakcji pomiędzy weryfikatorem a weryfikatorem. Oznacza to, że od weryfikatora do weryfikatora wysyłany jest tylko jeden wynikowy komunikat. Kontrastuje to z dowodami interaktywnymi, gdzie osoba dowodząca i weryfikator muszą ze sobą współdziałać, aby ukończyć dowód.

- AR: argument argument

Argument to powód lub zbiór powodów, które wspierają dany punkt widzenia. W kontekście zk-SNARK argument to sekwencja operacji matematycznych używanych do udowodnienia, że podany argument jest poprawny.

- K: wiedza wiedza

Wiedza to pogląd, że dowodzący zna pewne informacje potrzebne do ukończenia dowodu. Może to być na przykład klucz prywatny konta.

Podsumowując, zk-SNARKs to system ZK (system dowodu wiedzy zerowej), który pozwala użytkownikom („certyfikatorom”) udowodnić coś drugiej stronie („weryfikatorowi”), np. swoją tożsamość, własność środków itp., bez ujawniania jakichkolwiek informacji na temat tych aktywów. Na przykład:

- Użytkownik powinien być w stanie udowodnić, że na jego koncie znajduje się wystarczające saldo, aby kupić produkt lub usługę, bez konieczności podawania dokładnej kwoty, jaką posiada; - Użytkownik powinien mieć możliwość zweryfikowania swojej tożsamości przed uzyskaniem dostępu do aplikacji bez konieczności jej udostępniania jego dane osobowe.

Jako przykład tego, jak „wyjaśnić zk-SNARK pięciolatkowi”, oto gra wyjaśniająca, czym są zk-SNARK:

„Wyobraź sobie, że bawisz się z trzema przyjaciółmi. „Gdzie jest nauczyciel chińskiego? ”, nagrodą jest zakład o wartości 1000 dolarów podzielony po równo pomiędzy zwycięzców. Ty i Twoi przyjaciele siedzicie przy stole i każdy otrzymuje zdjęcie nauczyciela języka chińskiego.

Musisz odnaleźć nauczycielkę chińskiego pokazaną na obrazku. Po odnalezieniu nauczycielki chińskiego musisz udowodnić, że ją znalazłeś, ale nie możesz ujawnić jej lokalizacji ani żadnych innych informacji. Inaczej mówiąc, chcesz wykazać się znajomością faktów, nie ujawniając przy tym żadnych informacji wykraczających poza zasadność Twoich twierdzeń.

Za pomocą zkSNARK możesz wziąć kartkę papieru tego samego rozmiaru i zaznaczyć punkt na pozycji nauczyciela chińskiego na obrazku. Kartkę można następnie schować do pudełka, a gdy Twoi znajomi rozwiążą zagadkę, będą mogli na własne oczy zobaczyć lokalizację zaznaczonego przez Ciebie nauczyciela języka chińskiego. "

Innymi słowy, zk-SNARK pozwalają udowodnić potrzebne informacje weryfikacyjne bez ujawniania konkretnej wartości tych informacji. W obecnym ekosystemie międzyłańcuchowym zastosowanie technologii zk-SNARKs może zapewnić prywatność łańcuchów bloków i aplikacji DApp zbudowanych na jej platformie. Kluczową ideą jest tutaj to, że weryfikator nie może uzyskać żadnych informacji na temat dowodu (stąd nazwa dowodu „wiedzy zerowej”).

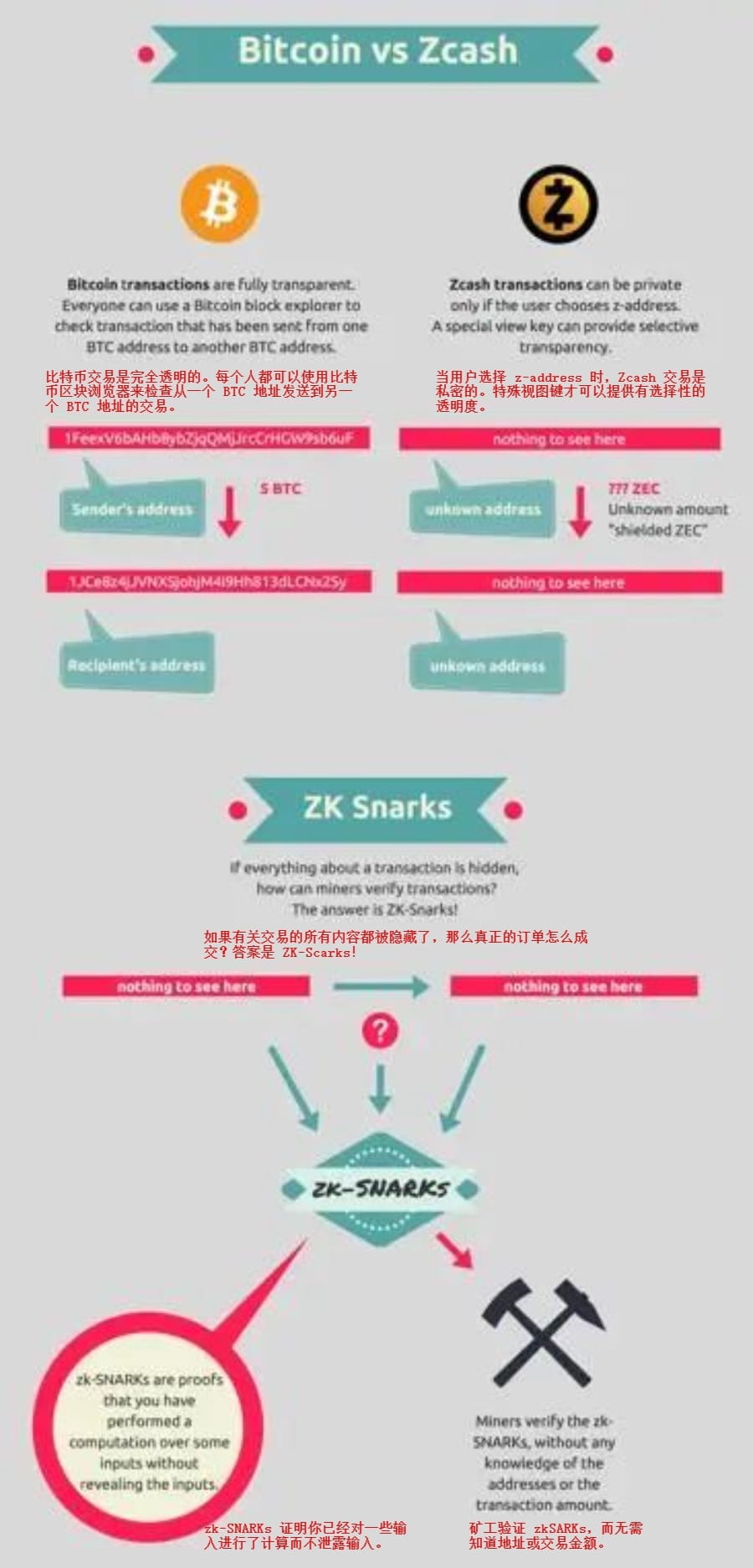

02 Jak działa zk-SNARKs

Zk-SNARK są szczególnie ważne w przestrzeni kryptograficznej, gdzie prywatność jest szczególnie ważna, ponieważ wiele łańcuchów bloków ma charakter publiczny. Najbardziej znanym przykładem jest Zcash, kryptowaluta zapewniająca prywatność. Kiedy Zcash jest przedmiotem obrotu w publicznych sieciach, takich jak Bitcoin i Ethereum, do weryfikacji wykorzystywane są takie dane, jak adresy nadawcy i odbiorcy, a także wartości wejściowe i wyjściowe (tj. ile wydano, a ile nie). Jednak dzięki zk-SNARK Zcash może udowodnić, że transakcja jest ważna, bez ujawniania informacji takich jak adres i wartość.

Jak Zcash wykorzystuje zkSNARKS, aby zapewnić warstwę prywatności użytkownikom kryptowalut Źródło: Blockchainhub.net

Jak działają zk-SNARK? Podpisy cyfrowe kształtują działanie ZK-SNARK. Podpisy cyfrowe wykorzystują algorytmy szyfrowania w celu ochrony poufnych informacji, ukrywając je przed drugą stroną, zapewniając jednocześnie tej stronie niezbędne wymagane dowody. Jak to się dokładnie robi? Kroki są następujące: 1. Prower najpierw generuje parę kluczy, jeden klucz publiczny i jeden klucz prywatny. Podpisuje transakcję swoim kluczem prywatnym. 2. Prower następnie koduje tę transakcję w zk-SNARK, co stanowi matematyczny dowód ważności transakcji. 3. Dowód przesyłany jest do weryfikatora wraz z kluczem publicznym. Następnie weryfikator wykorzystuje klucz publiczny do sprawdzenia poprawności formuły, nie znając żadnych innych informacji na temat transakcji. Ponieważ weryfikowana jest tylko niewielka ilość informacji, sprawdzenie to można przeprowadzić bardzo szybko, aby potwierdzić, że transakcja jest ważna.

03 Specyficzne przypadki użycia zk-SNARK

1. Które tokeny korzystają z zk-SNARK?

Token kryptograficzny SNARK to zasób kryptograficzny wykorzystujący zk-SNARK w celu poprawy prywatności, znany również jako token prywatności. Przykładami takich tokenów prywatności są: - Zcash (ZEC) - Verge (XVG) - Monero (XMR) - Dash (DASH) - Beam (BEAM) - Horizen (ZEN) - Bytecoin (BCN) Głównym wyzwaniem zk-SNARK jest Jeśli klucz prywatny zostanie naruszony, mogą zostać utworzone fałszywe dowody. Może to pozwolić twórcom fałszywych dowodów na popełnienie oszustwa, na przykład poprzez tworzenie i używanie fałszywych monet zapewniających prywatność.

2. Inne zastosowania zk-SNARKS

Filecoin to zdecentralizowany dostawca pamięci masowej, który działa na wielu frontach.

Po pierwsze, dostawcy pamięci masowej w sieci Filecoin (zapewniający przestrzeń dyskową w zamian za nagrody blokowe) oraz „certyfikanci” muszą udowodnić, że prawidłowo przechowują dane w łańcuchu. Z drugiej strony mamy „walidatorów”, czyli węzły, które muszą sprawdzić, czy dostawca usług przechowywania danych prawidłowo przechowuje i chroni dane. Weryfikatorzy muszą zadowolić się dowodem przedstawionym przez dostawcę usług przechowywania. Wymaga to od dostawców pamięci masowej i węzłów komunikacji w przypadku zmiany właściciela danych. Jak możesz sobie wyobrazić, proces ten będzie wymagał dużych zasobów. W oficjalnym poście na blogu Filecoin wyjaśniono: „Ilość danych, jaką musi dziś wykazać pojedynczy dostawca pamięci masowej, aby zweryfikować swoją pamięć masową, jest ogromna i z czasem będzie rosła. W sieci Filecoin czas blokowania wynosi 30 sekund. „Do pozostania niezmienne w czasie i umożliwiające skalowalne metody, Filecoin potrzebował rozwiązania, które umożliwiłoby szybką, wydajną i niezawodną weryfikację.

Dzięki zk-SNARK sieć Filecoin może zwiększyć swoją skalowalność i wydajność, skracając czas potrzebny każdej ze stron na weryfikację przechowywania. W przypadku dostawców pamięci masowej zk-SNARK zmniejszają ilość danych, które muszą przesłać w celu potwierdzenia ich przechowywania, obniżając w ten sposób koszty operacyjne.

3. Zk-SNARK można również wykorzystać do innych celów, takich jak:

- Uwierzytelnianie: weryfikuj dane uwierzytelniające użytkownika bez hasła, eliminując potrzebę posiadania dokumentacji, takiej jak paszporty i akty urodzenia, w celu ochrony poufnych informacji, takich jak miejsce i data urodzenia.

- System głosowania: Tożsamość wyborcy można zweryfikować bez identyfikacji, a tożsamości wyborcy nie można zidentyfikować nawet w przypadku wycieku karty do głosowania, co chroni prywatność wyborcy.

- Kompresja danych: Jest to interesujące zastosowanie zk-SNARKS i zasługuje na osobną sekcję.

04 Podsumowanie

Ogólnie rzecz biorąc, zk-SNARKS składa się z trzech kluczowych punktów: 1. zkSNARKS jest systemem potwierdzającym wiedzę zerową, który pozwala jednej stronie udowodnić drugiej, że zna wartość x, bez przekazywania jakichkolwiek innych informacji na temat x. 2. Kluczową ideą jest to, że weryfikator nie może wywnioskować niczego na temat x po prostu z faktu, że dowodzący może udowodnić, że zna x. Chroni to prywatność danych osoby sprawdzającej. 3. Systemy odporne na wiedzę zerową są wykorzystywane w różnych zastosowaniach, w tym w bezpiecznej komunikacji, kryptografii i analizie danych chroniącej prywatność. Chociaż systemy dowodu wiedzy zerowej są obecnie stosunkowo nowym obszarem badań, nadal istnieje wiele otwartych pytań dotyczących ich wykonalności i praktyczności. Jednak wykorzystano je do stworzenia imponujących produktów.

Co sądzisz o zk-SNARK? Zostaw wiadomość w obszarze komentarzy do dyskusji.

Oryginalny link: https://phemex.com/academy/what-is-zksnark Tytuł oryginalny: What Is zkSNARK: Wyjaśnienie przyjazne dla początkujących Autor oryginału: Contributor Kompilator: Huohuo

KONIEC