Nie zaczęło się to jako wielki pomysł. Zaczęło się tak, jak wiele niewygodnych prawd: od drobnego problemu i długiej nocy. Pojawiła się rozbieżność — nic dramatycznego, nic wartego nagłówka — po prostu liczba, która była niezgodna w księdze, która miała się czysto zbilansować. Godzina była na tyle późna, że rozmowa straciła swój blask. Ekrany świeciły. Ktoś zadzwonił z innej strefy czasowej. Ktoś przeczytał na głos zapisy polityki, nie dlatego, że ktokolwiek chciałby to usłyszeć ponownie, ale dlatego, że polityka to miejsce, gdzie odpowiedzialność osiada, gdy pewność się rozrzedza.

Gdy liczby się zgadzały, dziennik incydentów był kompletny, zatwierdzenia zebrane, a sprawa formalnie zamknięta. Jeszcze jedno spostrzeżenie pozostało: czasami problemem nie jest to, że księga nie mówi. Czasami mówi zbyt swobodnie.

Istnieje trwały romans wokół przekonania, że księgi powinny ujawniać wszystko — stała widoczność, całkowite ujawnienie, radykalna otwartość. Brzmi to zasadniczo, aż napotka się teksturę rzeczywistej pracy. Zespoły płacowe nie celebrują uniwersalnego ujawnienia danych o wynagrodzeniach. Grupy inwestycyjne nie ogłaszają strategii w czasie rzeczywistym. Umowy międzyjurysdykcyjne zawierają klauzule, które nie mogą być publikowane publicznie bez podważania obu stron. Obowiązki zatrudnienia, kontrole ryzyka wewnętrznego i sprawiedliwość regulacyjna nie są teoretyczne — to codzienne ograniczenia. Prywatność jest często obowiązkowa. Audytowalność jest niepodważalna.

W praktyce równowaga pojawia się w cichszych warunkach: komitety ryzyka, przeglądy audytów, odprawy w zakresie zgodności. Te rozmowy są metodyczne, powtarzalne, czasami nudne. Ich nudność to dyscyplina. Istnieją, aby odpowiedzieć na proste pytania z powagą: Kto powinien zobaczyć te informacje? Kto nie powinien? Jak można udowodnić poprawność, gdy szczegóły pozostają ograniczone? W tych pomieszczeniach przejrzystość nie jest moralnym teatrem; jest skalibrowanym instrumentem.

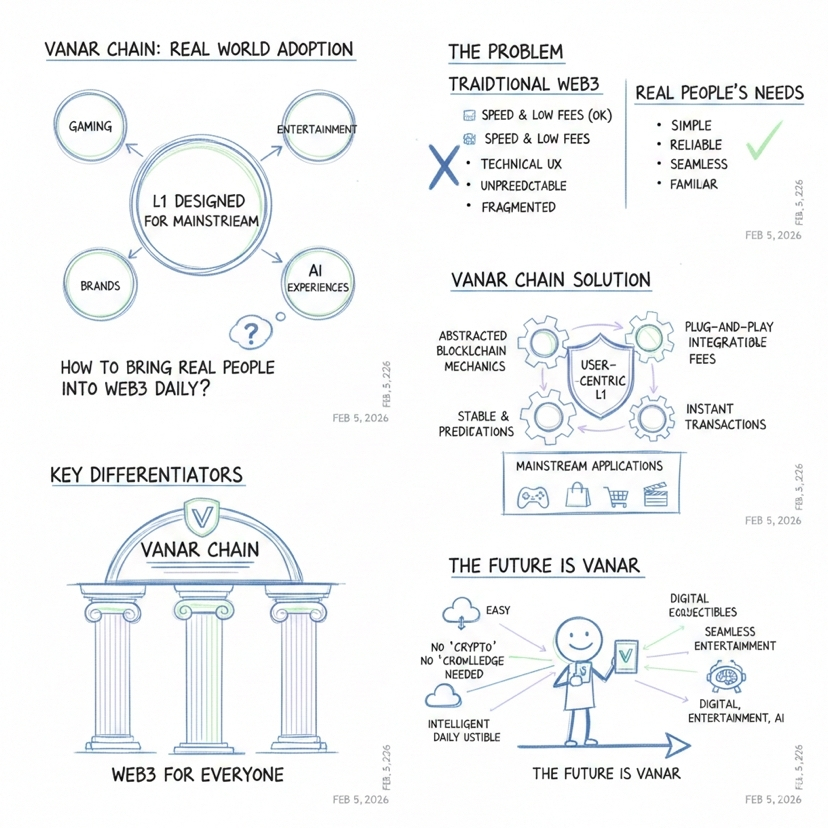

Ta perspektywa wyjaśnia, jak systemy zbudowane wokół kontrolowanego ujawnienia mogą być oceniane bez mitologii. Ich założenie można wyrazić jasno: poufność z egzekwowalną weryfikacją. Pokaż uczestnikom, co mają prawo zobaczyć. Zapewnij, że to, co niewidoczne, pozostaje dokładne. Unikaj ujawniania tego, co nie musi być eksponowane. Nie ma w tym nic romantycznego — tylko ciągłość z nawykami, które organizacje kultywowały przez dziesięciolecia.

Bardziej użyteczny obraz jest fizyczny, a nie technologiczny. Rozważ audytora odbierającego zamkniętą teczkę. Jej obecność jest rejestrowana. Jej pochodzenie weryfikowane. Jej integralność ustalana bez nadawania każdej stronie. Upoważnione osoby badają odpowiednie sekcje, potwierdzają dokładność i dokumentują swoją recenzję. Inni ufają wynikowi, ponieważ sam proces jest obserwowalny. To nie jest tajemnica. To jest mierzone ujawnienie, gdzie zaufanie wynika z weryfikacji, a nie spektaklu.

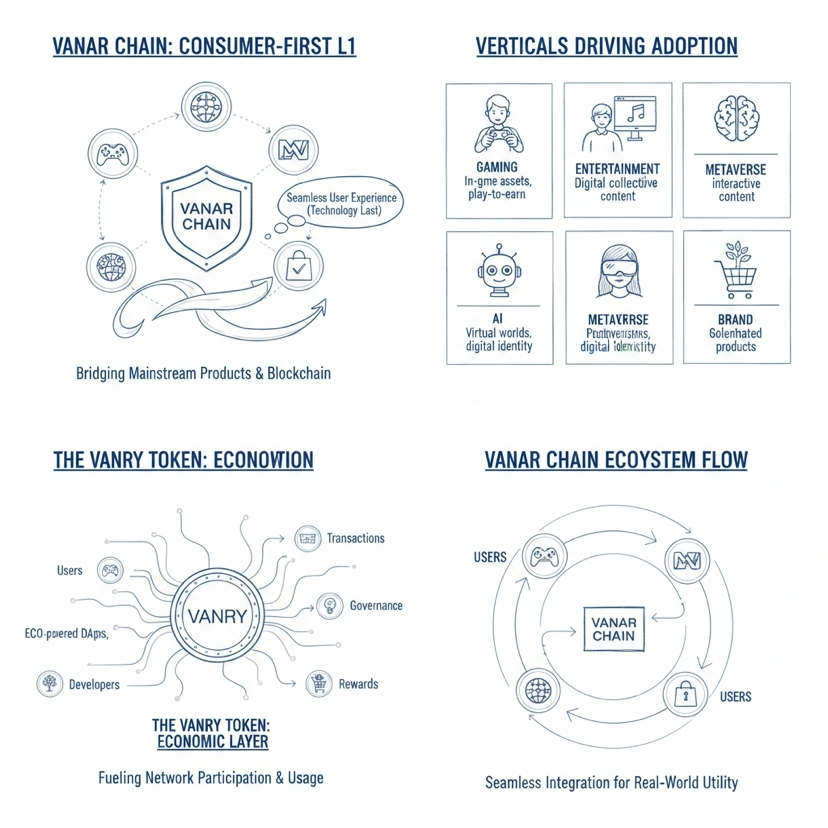

Architektura kształtowana przez ten sposób myślenia kładzie nacisk na intencję, a nie na wyświetlanie. Modularne środowiska wykonawcze pozwalają na działania specyficzne dla kontekstu z ograniczoną widocznością, podczas gdy warstwy rozliczeniowe pozostają konserwatywne i stabilne. Stabilność nie jest dekoracyjna; zapewnia, że rozliczenia kończą się bez niepokoju. Zgodność z znanymi konwencjami rozwoju zachowuje istniejące narzędzia i wzorce inspekcji. Ciągłość redukuje błąd ludzki — nadal najbardziej częsty źródło zawodnej porażki.

Powiązane tokeny operacyjne, gdy są obecne, najlepiej rozumieć bez upiększeń. Działają jako paliwo i mechanizmy odpowiedzialności. Staking sygnalizuje gotowość do przyjęcia konsekwencji. Stopniowe harmonogramy dystrybucji podkreślają cierpliwość, a nie pilność. Takie mechanizmy niczego nie obiecują i niewiele gwarantują. W najlepszym przypadku próbują dostosować zachęty do trwałości.

Nawet staranne struktury pozostają podatne. Ścieżki migracji i mechanizmy łączenia koncentrują zależność od precyzji oprogramowania i dyscypliny operacyjnej. Nadzór może być dokładny, a audyty częste, ale kruchość utrzymuje się tam, gdzie gromadzi się złożoność. Konfiguracje się psują. Założenia okazują się niekompletne. Zaufanie rzadko eroduje stopniowo; łamie się nagle. Doświadczenie umieszcza tę prawdę w proceduralnej świadomości, a nie w promocyjnym języku.

Legitymacja rośnie cicho. Systemy dostosowują się do oczekiwań w zakresie zarządzania, wymogów dokumentacyjnych i ram regulacyjnych. Procesy obejmują formularze, punkty kontrolne i nadzór — nie spektakl. Jednak te procesy dają infrastrukturze pozwolenie na istnienie w regulowanych środowiskach. Zgodność rzadko ekscytuje, ale utrzymuje.

Warstwy aplikacji mogą próbować rozszerzyć udział w rozrywce lub interakcji cyfrowej, zapraszając do dostępności i zaangażowania. Niezawodnie, gdy wartość i tożsamość się krzyżują, obowiązki rosną. Standardy ujawnienia się rozszerzają. Oczekiwania dotyczące zgodności się intensyfikują. Podstawowa infrastruktura musi być już przygotowana.

To, co pozostaje, nie jest deklaracją, lecz refleksją. Całkowita otwartość i całkowita cisza są równie tępe. Odpowiedzialne systemy uczą się modulacji. Powściągliwość nie jest ukrywaniem, gdy chroni obowiązki. Ujawnienie nie jest cnotą, gdy kompromituje uczciwość lub legalność. Księga, która wie, kiedy nie mówić, uznaje złożoność, zamiast udawać prostotę.

Podsumowanie ustala się cicho. Celem nie jest gloryfikowanie nieprzezroczystości ani czczenie przejrzystości, lecz respektowanie ich granic. Niekontrolowana przejrzystość sama w sobie może stać się niewłaściwym działaniem. System, który ostrożnie zarządza ujawnieniem, nie unika odpowiedzialności — oddaje jej cześć. Działając w ramach dorosłych ograniczeń, akceptując odpowiedzialność, tolerując ograniczenia i postępując bez spektaklu, może nie inspirować romansu. Ale to często jak poprawność jest utrzymywana.