Scenariusz: Raullen Chai, Andrew Law

Opracowano przez: Shenchao TechFlow

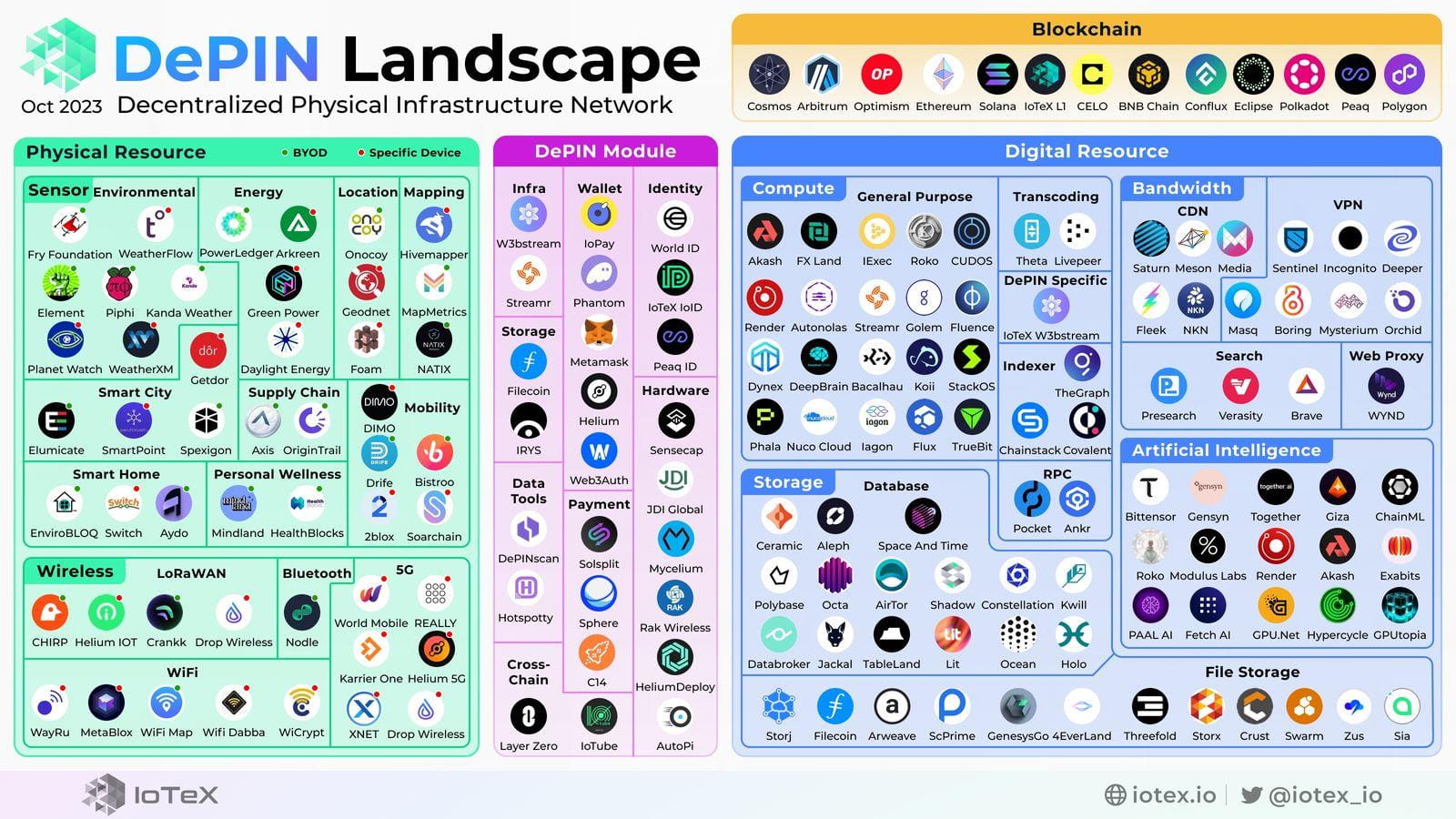

Zdecentralizowane sieci infrastruktury fizycznej (DePIN) stanowią transformacyjne ulepszenie sposobu, w jaki planujemy i organizujemy systemy w świecie rzeczywistym. Obejmuje energetykę, transport, telekomunikację i inne dziedziny. Łącząc blockchain, kryptowaluty i inteligentne kontrakty z inteligentnymi urządzeniami, DePIN zapewnia możliwość koordynowania infrastruktury fizycznej w sposób zdecentralizowany i peer-to-peer. Jak wskazuje Guy Woullet z a16z, kluczem do sukcesu DePIN jest rozwiązanie podstawowego wyzwania: zapewnienie wiarygodnej weryfikacji rozproszonych geograficznie węzłów usługowych bez konieczności scentralizowanego zarządzania. Artykuł ten zagłębia się w problematykę zdecentralizowanej weryfikacji w DePIN, krytycznie analizuje istniejące rozwiązania i proponuje innowacyjne sposoby zapewnienia skalowalności bez uszczerbku dla bezpieczeństwa i decentralizacji.

Powstanie DePIN

DePIN wykorzystuje moc blockchain i inteligentnych kontraktów, aby zbudować otwarty rynek usług zakorzenionych w infrastrukturze fizycznej. Wyobraź sobie DePIN oparty na energii: dom wyposażony w panele słoneczne mógłby potencjalnie wytwarzać energię elektryczną i dostarczać nadwyżkę energii sąsiadom. Dzięki technologii blockchain i inteligentnym kontraktom te transakcje energetyczne mogą być automatycznie rejestrowane i rozliczane. W sercu tego procesu znajdują się urządzenia IoT, takie jak baterie i inny sprzęt podłączony do mikrosieci, które umożliwiają gospodarstwom domowym dystrybucję energii w sposób godny zaufania, bezpośredni i peer-to-peer, bez konieczności działania przedsiębiorstw energetycznych jak pośrednicy.

W 2023 r. te zdecentralizowane sieci infrastruktury fizycznej będą zyskiwać coraz większe zainteresowanie w różnych branżach. Marginalizując scentralizowane portiery, DePIN obiecuje zwiększyć wydajność, obniżyć koszty, zwiększyć dostępność i zapewnić jednostkom większą swobodę działania.

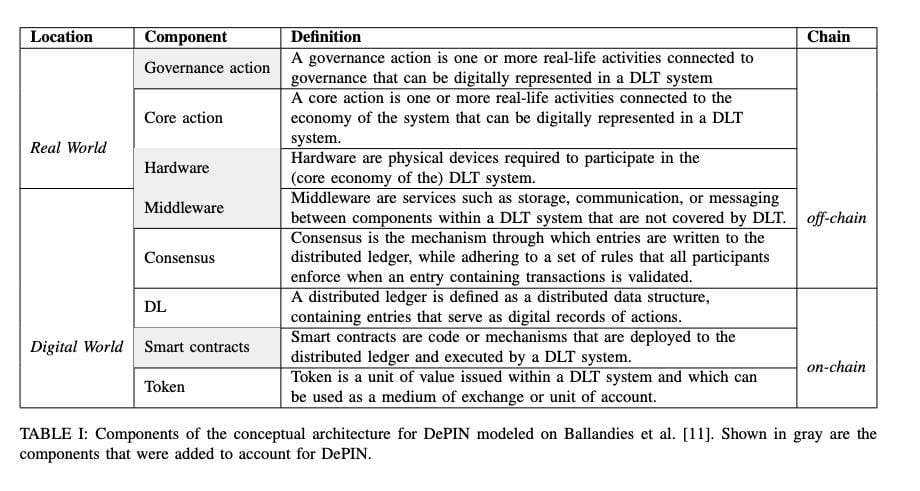

Struktura DePIN-u

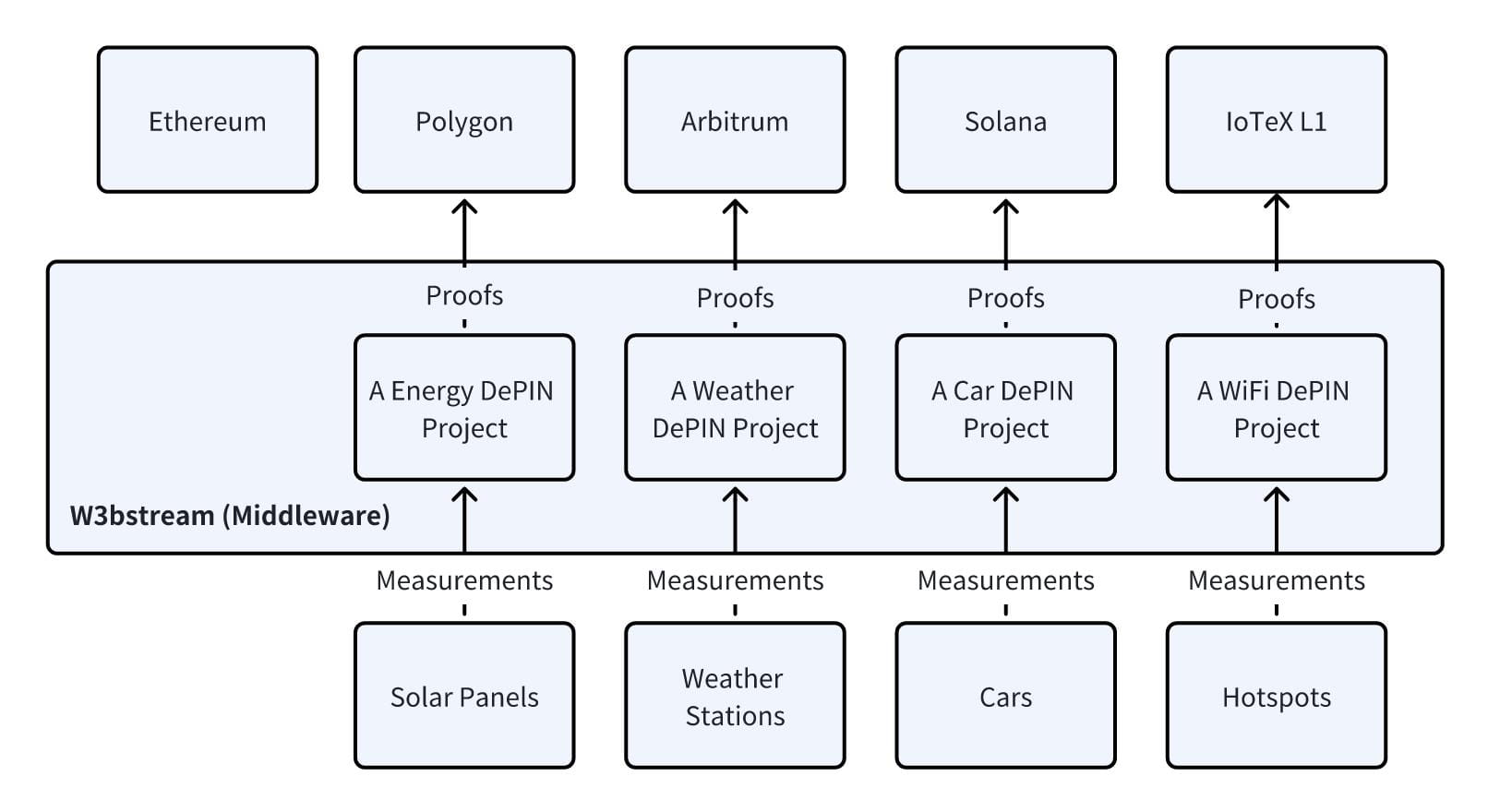

Zdecentralizowana infrastruktura fizyczna opiera się na złożonym stosie technologii, który łączy sprzęt, łączność, oprogramowanie pośrednie, inteligentne kontrakty oparte na blockchain oraz aplikacje internetowe i mobilne.

Przyglądając się typowej sieci DePIN (takiej jak DIMO, Helium, WiFimap lub GeoDnet), zazwyczaj pełnią one trzy role:

Węzeł usługowy: grupa serwerów lub urządzeń zapewniających usługi lub narzędzia, takie jak WiFi/5G, gromadzenie danych środowiskowych i produkcja energii.

Middleware: Warstwa przeznaczona głównie do sprawdzania, czy węzeł serwisowy działa poprawnie. Zapewnia dokładną reprezentację i raportowanie rzeczywistych działań i zdarzeń, od węzłów usługowych po inteligentne kontrakty, co może być ściśle powiązane z działaniem tokena DePIN.

Użytkownicy końcowi: społeczność zwykłych ludzi lub firm, którzy faktycznie korzystają z usług udostępnianych przez węzeł usługowy lub urządzenie. Wśród nich oprogramowanie pośrednie odpowiada za pomiar jakości usług lub mediów pochodzących z węzłów poprzez śledzenie określonych metryk, których brak może skutkować:

Samodzielne transakcje: Uczestnicy mogą korzystać z sieci, uzyskując usługi przy użyciu własnej infrastruktury, pobierając w ten sposób opłaty i nagrody. Na przykład podmiot energetyczny może symulować zakup energii z własnych rezerw. Przy odpowiednich dotacjach lub początkowych nagrodach blokowych handel własny staje się bardzo opłacalny.

Leniwy dostawca: dostawca infrastruktury może obiecywać świadczenie usług, ale albo nie dotrzymuje obietnic, albo świadczy usługi niskiej jakości. Bez ścisłego systemu weryfikacji użytkownicy nie mają gdzie narzekać.

Złośliwi dostawcy: chociaż są mniej powszechni niż dwa pierwsze, istnieje możliwość manipulowania infrastrukturą przez złośliwe podmioty w celu nakłonienia użytkowników do przyjęcia fałszywych danych z czujników, które są zgodne z interesami finansowymi dostawcy. Jeśli działania te nie zostaną poddane kontroli, mogą podważyć zachęty gospodarcze DePIN. Spada zaufanie i wydajność sieci, co prowadzi do „tragedii dobra wspólnego”, w której dostawcy realizują własne interesy lub do centralizacji władzy. W obu przypadkach cel, jakim jest zdecentralizowana infrastruktura oparta na komunikacji peer-to-peer, zostaje podważony.

Oprogramowanie pośredniczące do uwierzytelniania

Projektowanie i architektura takiego oprogramowania pośredniego jest bardzo złożona. Spójrzmy na to z innej perspektywy.

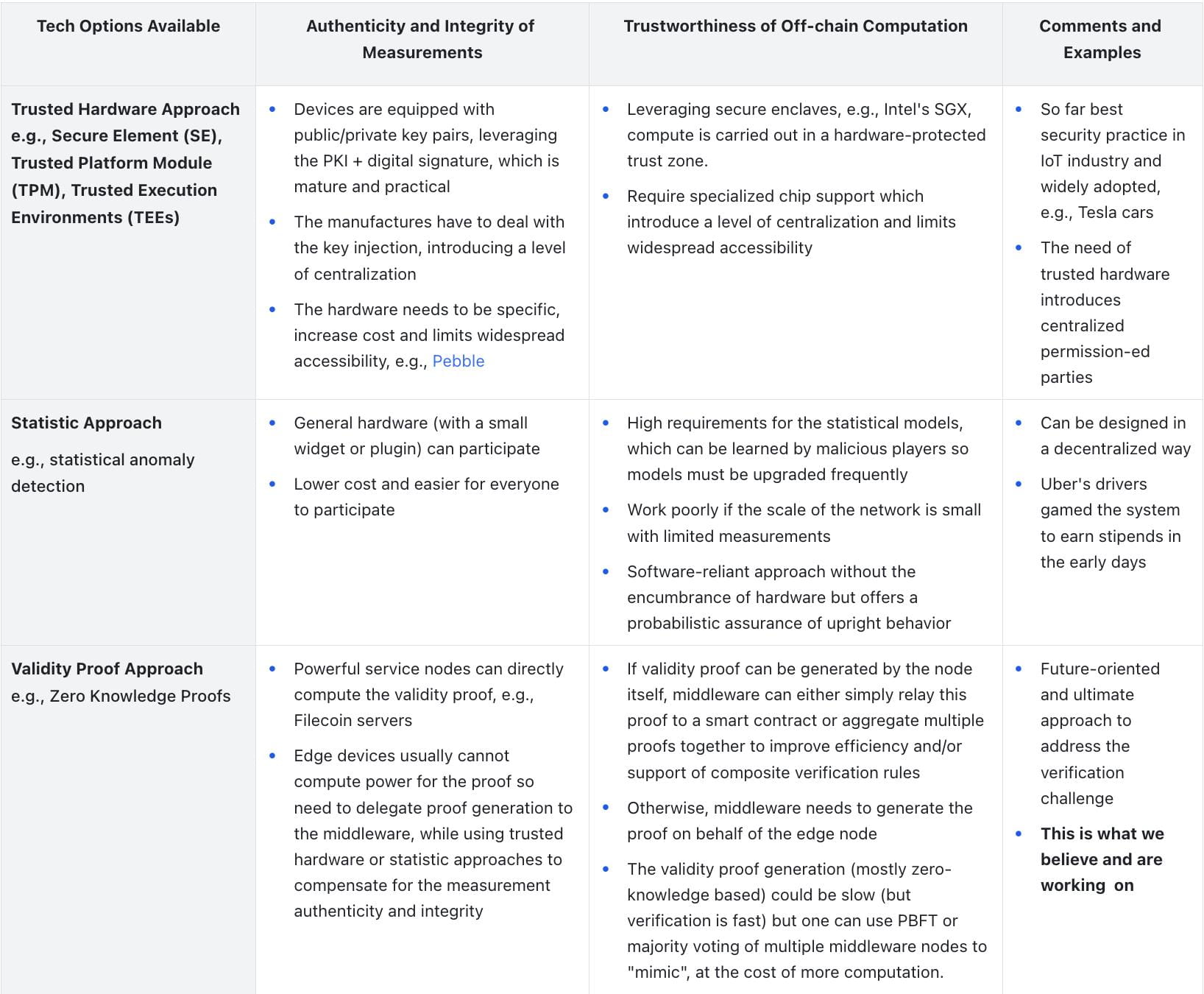

Kąt A: Możliwe techniki weryfikacji

Uwierzytelnienie w DePIN uważa się za pomyślne, jeśli spełnione są oba poniższe warunki:

Autentyczność i integralność pomiarów: Pomiary z węzłów usługowych lub urządzeń odzwierciedlają ich stan pracy (na przykład świadczyły określoną usługę, np. zapewnianie łączności Wi-Fi lub zbieranie danych środowiskowych) i muszą być autentyczne i nienaruszone.

Wiarygodność obliczeń poza łańcuchem: Zazwyczaj zmierzonych wartości nie można bezpośrednio wykorzystać do celów weryfikacji. Aby je przetworzyć, należy wykonać pewną ilość obliczeń poza łańcuchem, które muszą być godne zaufania, np. nie mogą zostać oszukane.

Weźmy na przykład DePIN skupiający się na energii: inteligentny kontrakt musi zakładać, że inteligentny licznik prawidłowo zmierzył wytwarzaną energię słoneczną, a oprogramowanie pośredniczące zweryfikowało 6-godzinne pomiary, które mogły pochodzić z tego inteligentnego licznika, aby zainicjować kryptowalutę płatność w łańcuchu.

Aby osiągnąć te dwa punkty, możemy wymienić obecnie możliwe technologie w następujący sposób:

Kąt B: Technologia weryfikacji opakowań w sposób zdecentralizowany

Po wystarczającym zrozumieniu opłacalnych technologii weryfikacji musimy rozważyć, jak spakować je do protokołu w sposób zdecentralizowany. Oto kilka pomysłów:

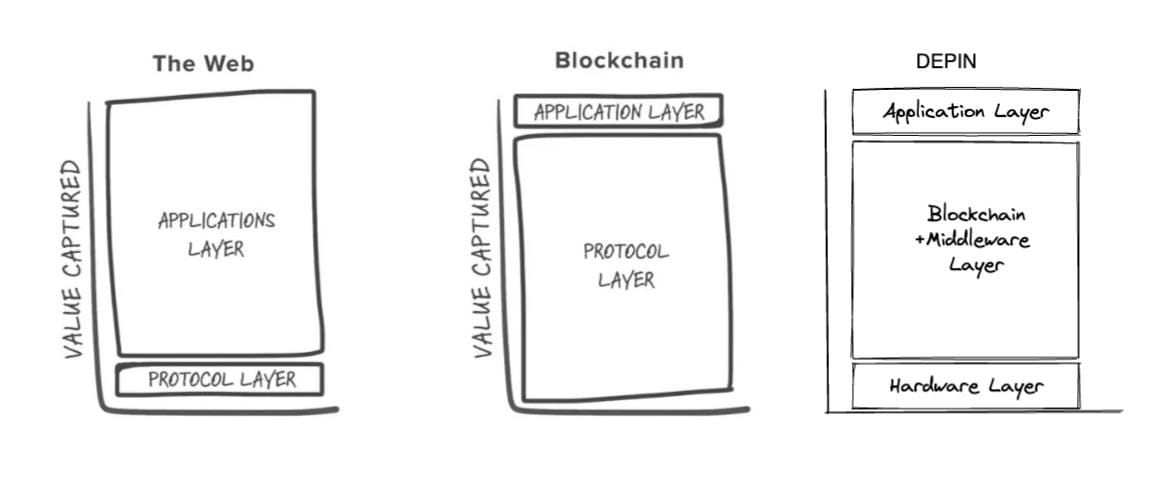

Warstwa sprzętowa musi zostać zminimalizowana (aby zapewnić szeroką dostępność i decentralizację), a wiele funkcji powinno zostać wbudowanych w oprogramowanie pośredniczące, aby uniknąć ryzyka centralizacji w innych obszarach stosu. Jest to podobne do słynnego „grubego protokołu”. Mamy nadzieję, że warstwa sprzętowa jest cienka, a oprogramowanie pośrednie jest grube.

Oprogramowanie pośrednie działa podobnie do publicznych łańcuchów bloków w następujący sposób

Umożliwia anonimowość i neutralność (open source, obsługiwane przez społeczność)

Przejrzysty i pozbawiony zaufania, zapewniający wysokie bezpieczeństwo przed wyrafinowanymi atakami motywowanymi finansowo

Możliwość wykonywania różnego rodzaju weryfikacji dla różnych scenariuszy, stąd potrzeba wbudowanej programowalności (pomyśl o inteligentnych kontraktach)

Możliwość zachowania w razie potrzeby niezbędnej funkcjonalności z poziomu sprzętu lub aplikacji.

Kąt C: Metoda weryfikacji

W różnych scenariuszach węzły usługowe działają inaczej. Przykładowo w przypadku przechowywania plików węzły serwisowe cały czas pracują (przechowując to, co obiecano), więc można je próbkować, natomiast w przypadku DIMO (zbieranie danych motoryzacyjnych) węzeł serwisowy (urządzenie instalowane w car) przesyła pomiary co 10 minut, dzięki czemu wszystkie pomiary można zweryfikować. Dlatego oprogramowanie pośrednie ma różne tryby weryfikacji, aby dopasować je do różnych aplikacji DePIN:

Procesor danych: Jest to najczęstszy wzorzec. Węzeł usługowy lub urządzenie zasadniczo wysyła wszystkie pomiary do oprogramowania pośredniczącego, które je weryfikuje i przetwarza w celu wygenerowania dowodu inteligentnej umowy.

Aktywny integrator: protokół oprogramowania pośredniego aktywnie wybiera podzbiór węzłów usługowych do przesłuchania (należy pamiętać, że jeśli protokół oprogramowania pośredniego jest wystarczająco wydajny, może „próbkować” wszystkie węzły usługowe). Po otrzymaniu odpowiedzi węzła przechodzi on w tryb procesora danych. Metoda losowego próbkowania stosowana przez Filecoin należy do tej kategorii.

Obserwator pasywny: Jest to najmniej powszechny sposób. Oprogramowanie pośrednie po prostu cicho obserwuje węzły w usłudze i próbuje znaleźć dowody na to, że (nie) robią one tego, czego się od nich oczekuje (patrz teoria ciemnego lasu).

Budowanie W3bstream jako oprogramowania pośredniczącego do weryfikacji DePIN

Łącząc wszystkie powyższe perspektywy, opowiadamy się za podejściem opartym na weryfikacji ważności i przewidujemy zdecentralizowany, współdzielony i neutralny protokół weryfikacji poza łańcuchem (jako część sieci IoT) obsługujący sieć DePIN. Protokół agreguje pomiary z dużej liczby mniejszych sieci DePIN i zapewnia dowody ważności inteligentnych kontraktów (np. obecnie używamy dowodów SNARK).

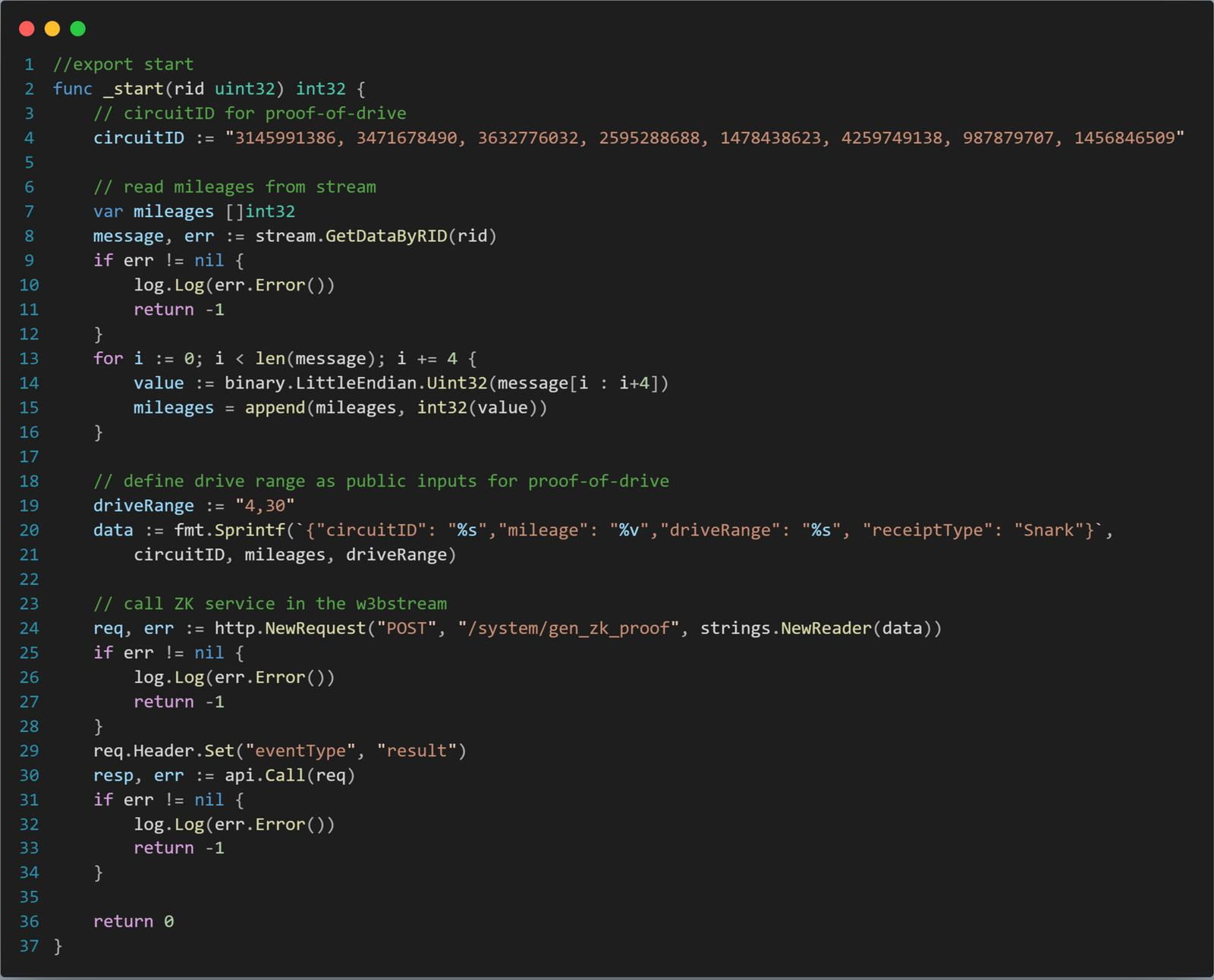

Na szerszym poziomie W3bstream to prowadzona przez społeczność sieć typu sharded, która ułatwia różnym projektom DePIN wdrażanie (i późniejsze aktualizacje) ich „formuły” weryfikacji na platformie. Te „formuły” można pisać w językach takich jak Rust, Golang, C++ itp., a wkrótce będzie obsługiwanych więcej języków. Zwykle wyglądają tak:

Dowody z wiedzą zerową często wiążą się z kompromisami w zakresie wydajności, w tym dłuższym czasem generowania dowodu i większymi zasobami obliczeniowymi, co czyni je mniej skalowalnymi w niektórych praktycznych zastosowaniach. Wdrożyliśmy wewnętrzne optymalizacje (w tym przetwarzanie wsadowe) na zk-SNARK, aby rozwiązać te problemy z wydajnością, a celem jest zapewnienie szybszego generowania dowodów przy jednoczesnym zachowaniu podstawowych zalet protokołów o zerowej wiedzy.

Zdecentralizowana infrastruktura fizyczna ma na wielu poziomach zmienić kształt naszego świata. Jednak kluczem do wykorzystania ich pełnego potencjału jest rozwiązanie problemów związanych ze zdecentralizowaną weryfikacją, zapewniając świętość i nienaruszalność tych sieci. Z niecierpliwością czekamy na współpracę z czołowymi badaczami i inżynierami w dziedzinie blockchain, kryptografii, Internetu Rzeczy, bezpieczeństwa/prywatności i ekonomii, aby zrealizować tę wspólną wizję.