Autor oryginalny: Crypto KOL Poopman

Tłumaczenie oryginalne: 0x711, Logicrw, BlockBeats

Na początku września protokoły Ethereum LSD, takie jak RocketPool, StakeWise i Stader Labs, podjęły wspólne zobowiązanie do ograniczenia swojego udziału w rynku do nie więcej niż 22% całkowitego wolumenu zastawów, mając na celu poradzenie sobie z rosnącą koncentracją rynku zastawów Ethereum. Lido Finance, lider rynku z 32% udziałem, nie zajęła jednak stanowiska w tej sprawie, co wywołało kontrowersje w środowisku. W związku z tym szyfrowanie KOL Poopman zamieścił na swojej platformie społecznościowej informację, że technologia rozproszonych węzłów weryfikacyjnych (DVT) odgrywa ważną rolę w zapobieganiu pojedynczym punktom awarii i osiągnięciu decentralizacji, a także przeprowadził dogłębną analizę powiązanego protokołu SSV Network.

BlockBeats skompilował i przetłumaczył to w następujący sposób.

tło

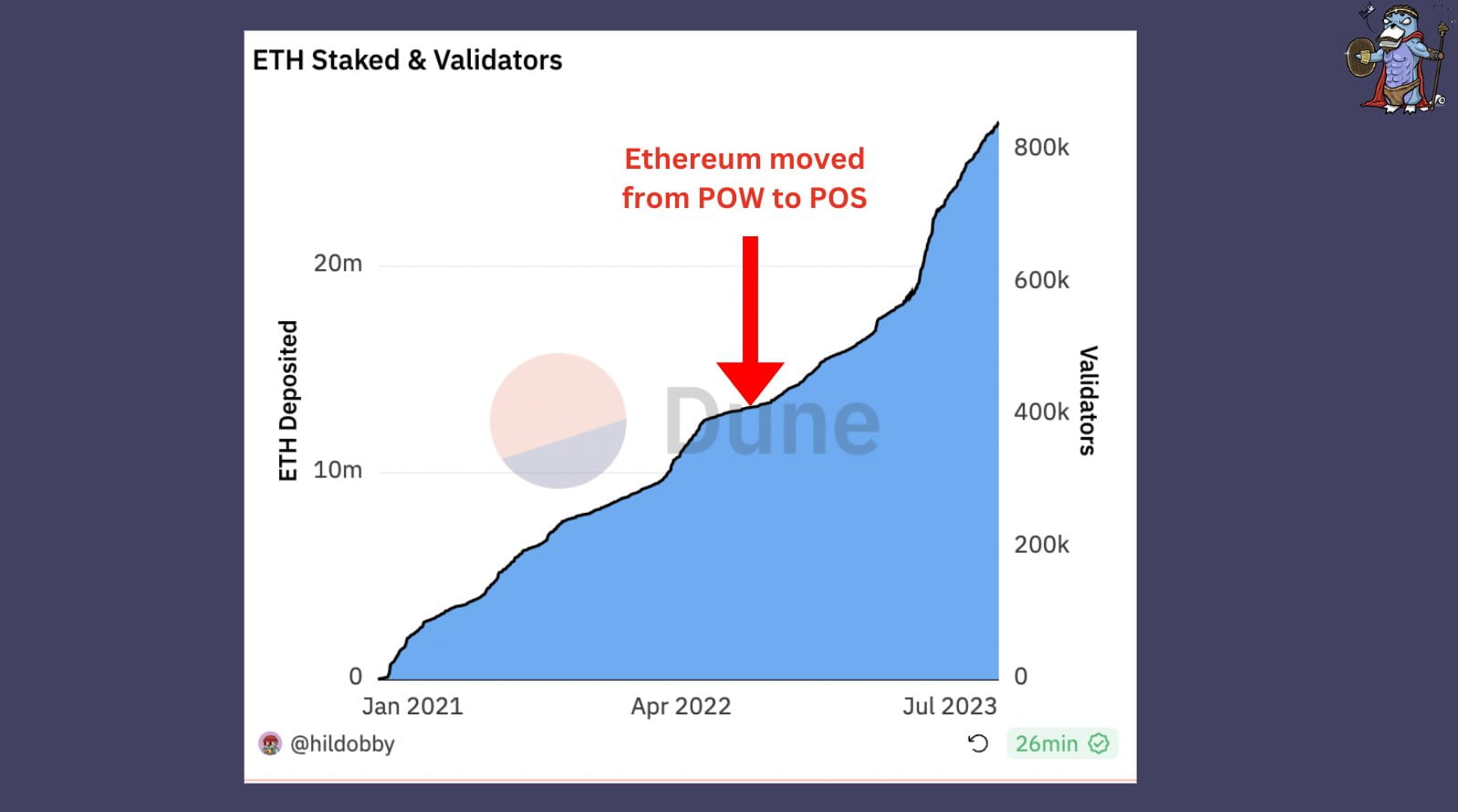

Po fuzji mechanizm konsensusu Ethereum przeszedł z PoW na PoS. Jednocześnie PoS przyspieszył wzrost rozwiązań stakingowych, takich jak Lido, ale także zwiększył ryzyko centralizacji protokołów (około 33% udziału w rynku).

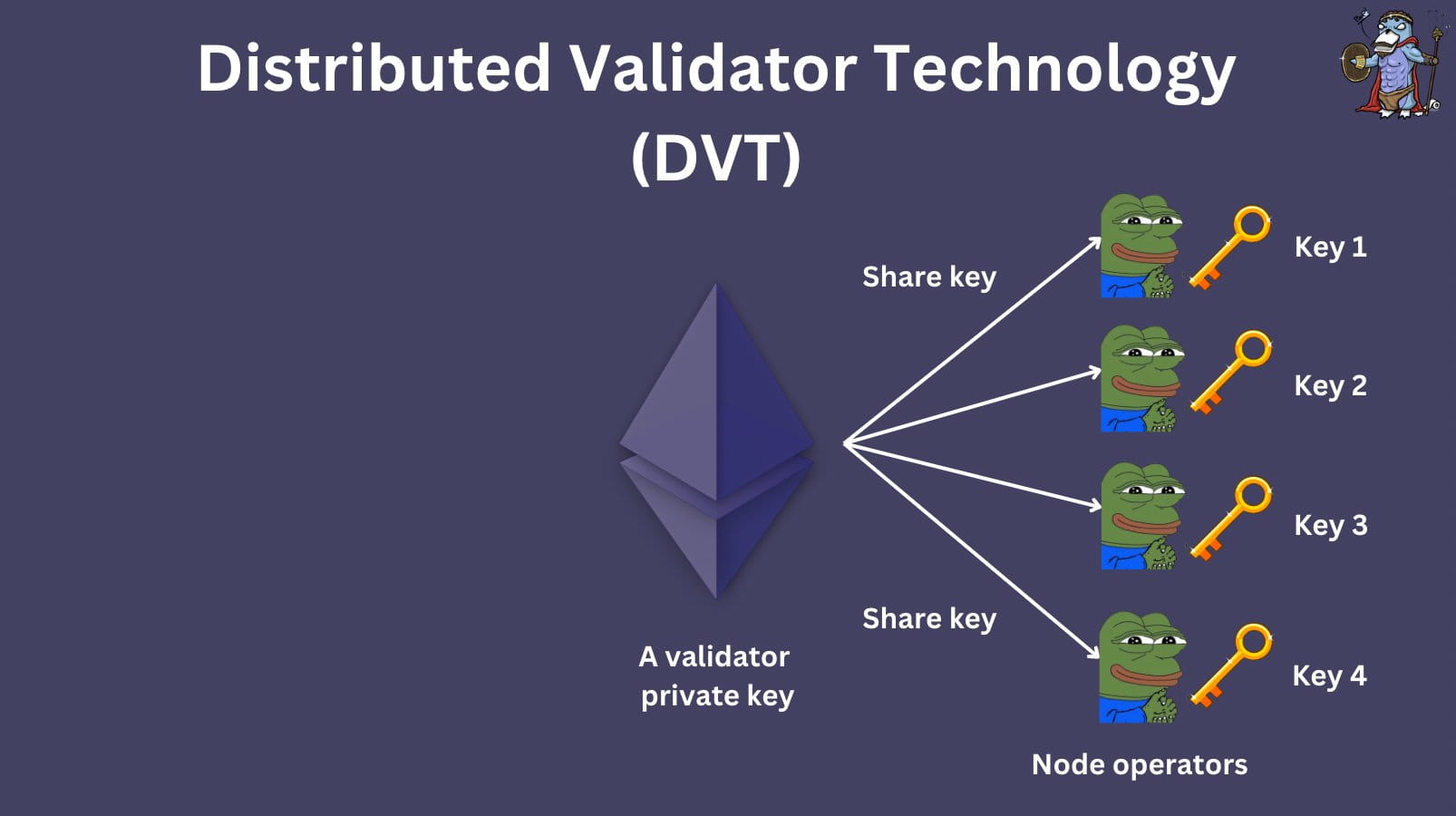

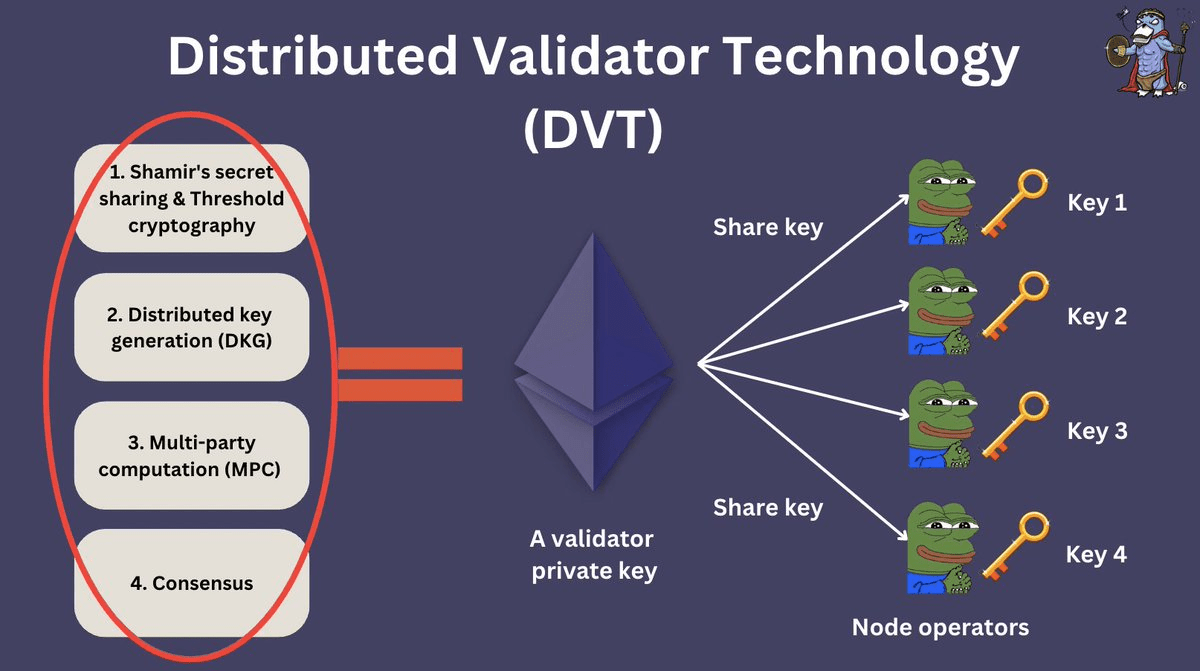

DVT to skrót od Distributed Validator Technology. Technologia ta polega na rozproszeniu klucza prywatnego walidatora na wielu komputerach, co zapobiega powstawaniu pojedynczych punktów awarii itp. Mówiąc najprościej, DVT można postrzegać jako rozwiązanie podobne do podpisu wielokrotnego.

W tym miejscu należy wyjaśnić koncepcję klucza węzła walidatora. Po POS wprowadzono klucz węzła walidatora. Ten klucz odpowiada za podpisywanie operacji łańcuchowych, takich jak propozycje blokowe i poświadczenia. Klucze muszą być jednak przechowywane w gorącym portfelu.

Jak działa technologia DVT

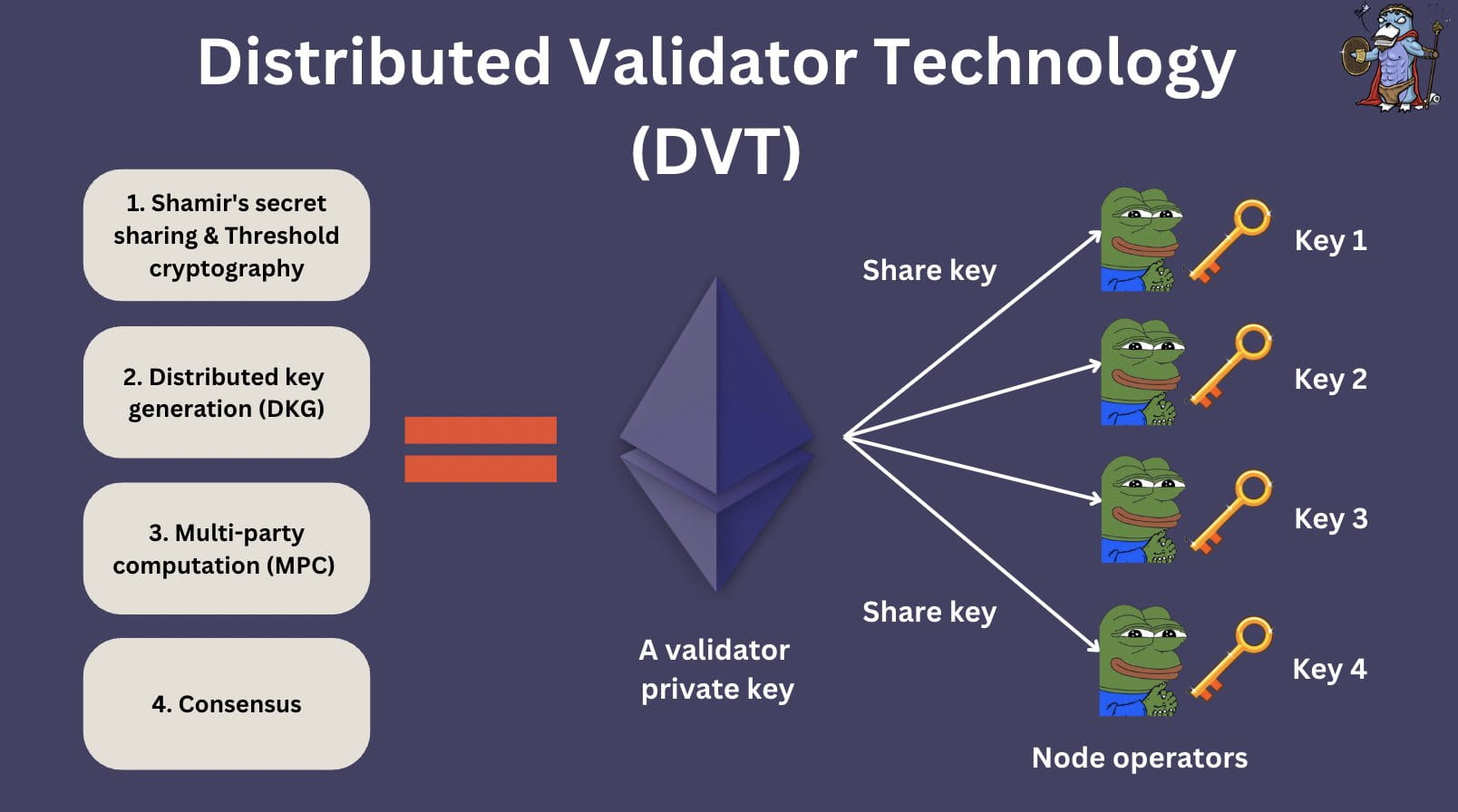

Aby zrozumieć, jak to działa, musimy najpierw zrozumieć 4 filary ZŻG:

1. Udostępnianie sekretów i kryptografia progowa Shamira;

2. Rozproszone generowanie kluczy (DKG);

3.MPC;

4. Konsensus.

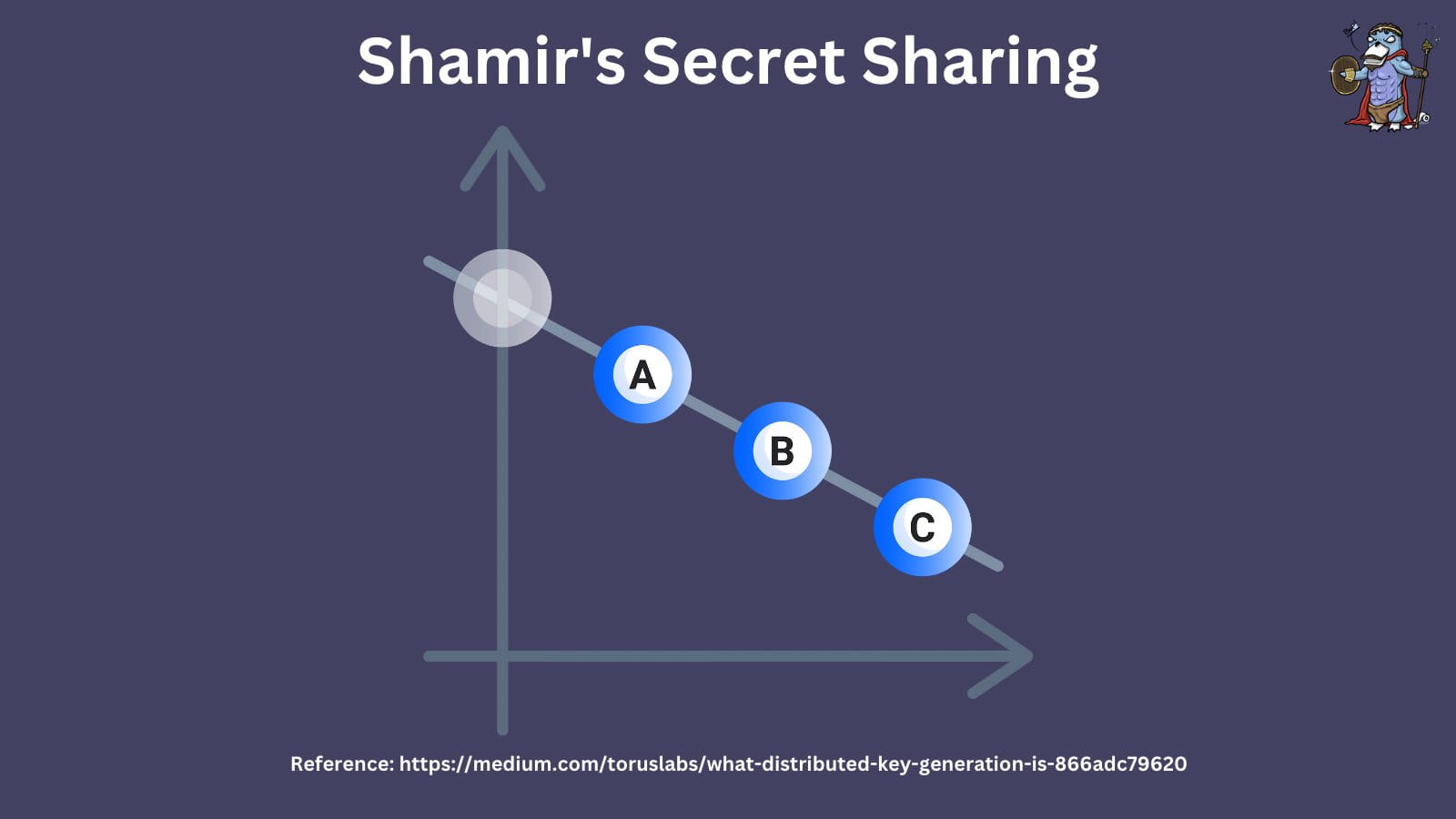

Tajne dzielenie się Shamirem

Wyobraź sobie graf, w którym zaszyfrowana wiadomość znajduje się na osi Y, a klucz prywatny jest podzielony na 3 części i wysłany do węzłów A, B i C. Aby odszyfrować wiadomość, potrzebne są co najmniej 2 części, aby połączyć linie.

To się nazywa tajne dzielenie się wiedzą ⅔ Szamira. Mówiąc prościej, Shamir's Secret Sharing to algorytm, który dzieli klucze prywatne pomiędzy wiele węzłów. Każdy węzeł posiada tylko niewielką część klucza i żaden pojedynczy węzeł nie może podpisać wiadomości, dopóki nie zostanie osiągnięty próg głosowania (taki jak 3/4 lub 5/7).

Ponadto POS korzysta z podpisów BLS, co umożliwia łączenie wielu podpisów w jeden podpis. Dlatego gdy węzeł podpisuje transakcję, podpis BLS łączy wszystkie podpisy w jeden podpis, który reprezentuje klucz prywatny węzła weryfikującego.

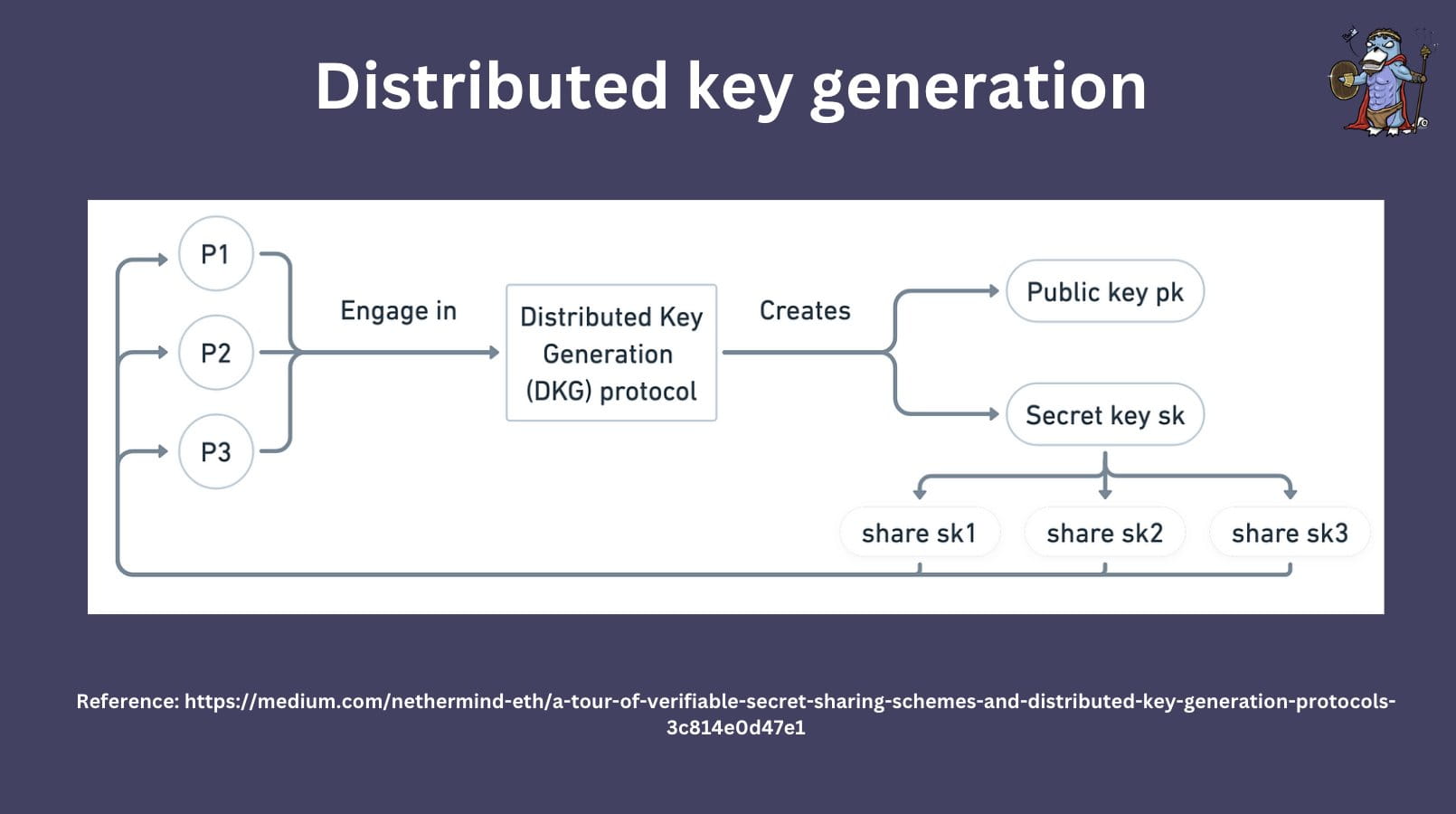

Rozproszona generacja kluczy (DKG)

Prawda jest jednak taka, że żadna ze stron nie powinna znać klucza prywatnego tego węzła weryfikacyjnego, gdyż byłoby to bardzo niebezpieczne dla weryfikatora. W tym przypadku DKG próbowało rozwiązać problem w następujący sposób:

Każdy uczestnik dzieli się swoją tajną informacją.

Następnie wszystkie te udziały są sumowane, aby uzyskać wynik końcowy.

DKG jest zatem procesem polegającym na tworzeniu współdzielonego klucza i jego dystrybucji do każdego węzła. Proces ten wymaga, aby każdy uczestnik obliczył klucz i nadał mu „losowość” tak, aby nikt nie mógł poznać klucza prywatnego użytkownika.

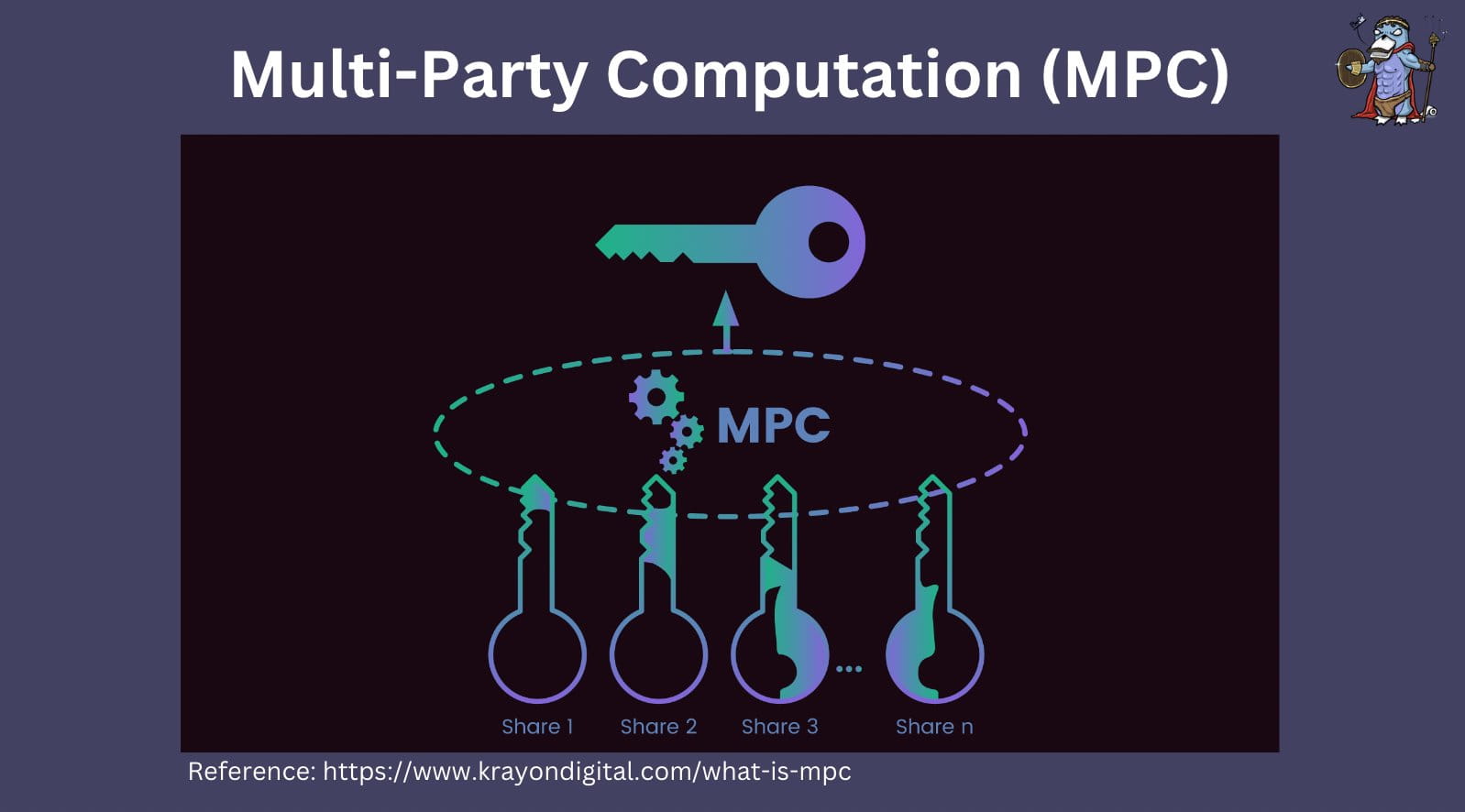

Obliczenia wielopartyjne (MPC)

MPC jest ważnym filarem w leczeniu ZŻG. MPC umożliwia operatorom podpisywanie wiadomości wyłącznie przy użyciu udostępnionego klucza tajnego, bez konieczności odtwarzania pełnego klucza prywatnego na jakimkolwiek pojedynczym urządzeniu. Pomaga to ograniczyć ryzyko centralizacji kluczy prywatnych.

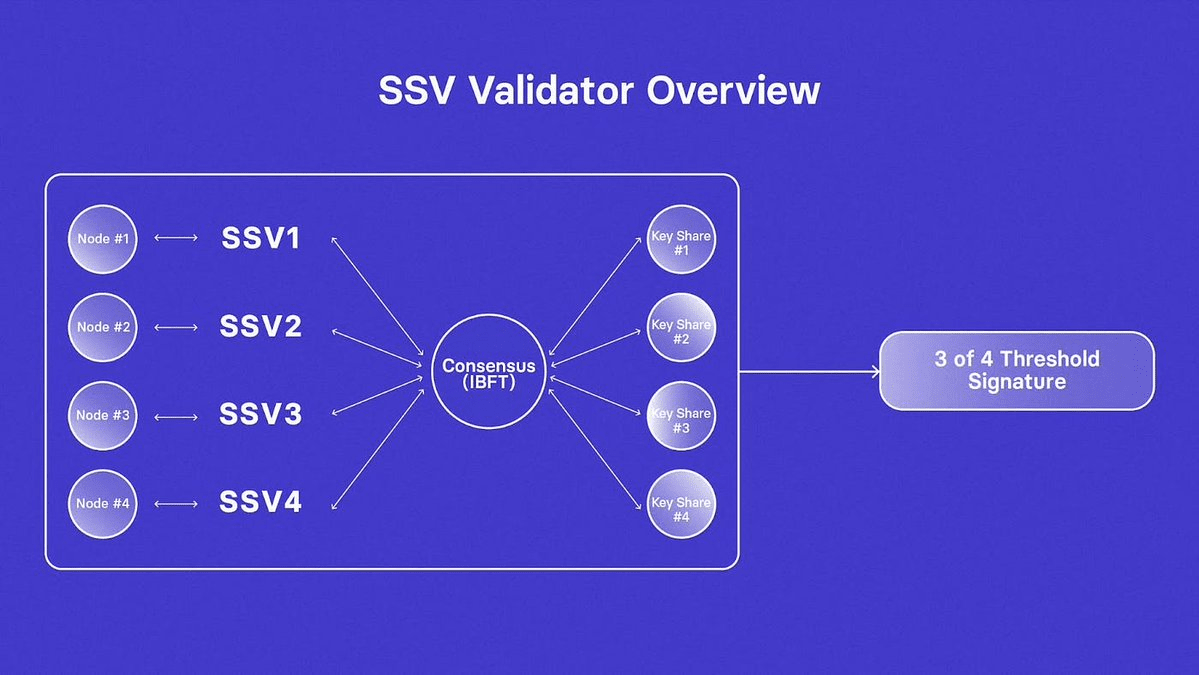

Mechanizm konsensusu

Aby osiągnąć konsensus w sprawie bloku wśród węzłów, algorytm IBFT wybiera jeden węzeł jako proponującego blok i udostępnia blok innym węzłom. Jeśli zostanie osiągnięty konsensus, co oznacza, że około 66% węzłów uzna blok za prawidłowy, blok zostaje zaproponowany do spakowania.

Jeśli jednak twórca bloku przejdzie w tryb offline z powodu problemów ze sprzętem/oprogramowaniem w DVT, konsensus IBFT w ciągu 12 sekund wybierze inny węzeł DVT jako autora bloku, a mechanizm tolerancji błędów zostanie uruchomiony. (Zapewnia to w pewnym stopniu solidność łańcucha bloków.)

Podsumowanie ZŻG

Krótko mówiąc, podstawę DVT stanowią następujące cztery technologie:

1. Udostępnianie tajemnic Shamira i kryptografia progowa

2.DKG

3.MPC

4. Konsensus

Teraz, gdy rozumiemy DVT, omówmy sieć SSV.

Czym jest sieć SSV?

SSV to skrót od Secret Shared Validators, ostatnio znanych jako DVT.

Koncepcja SSV zrodziła się w pracy badawczej opracowanej we współpracy z członkami Fundacji Ethereum i ma na celu rozłożenie zadań walidatora na grupę węzłów.

Jak działa sieć SSV?

SSV = DVT

SSV dystrybuuje prywatne klucze (lub udziały) walidatora do zestawu węzłów, zapewniając, że:

Brak centralizacji kluczy

Węzeł nie musi ufać innemu węzłowi, aby działać

Ponadto SSV ma token i rynek P2P.

Zastosowania tokenów SSV

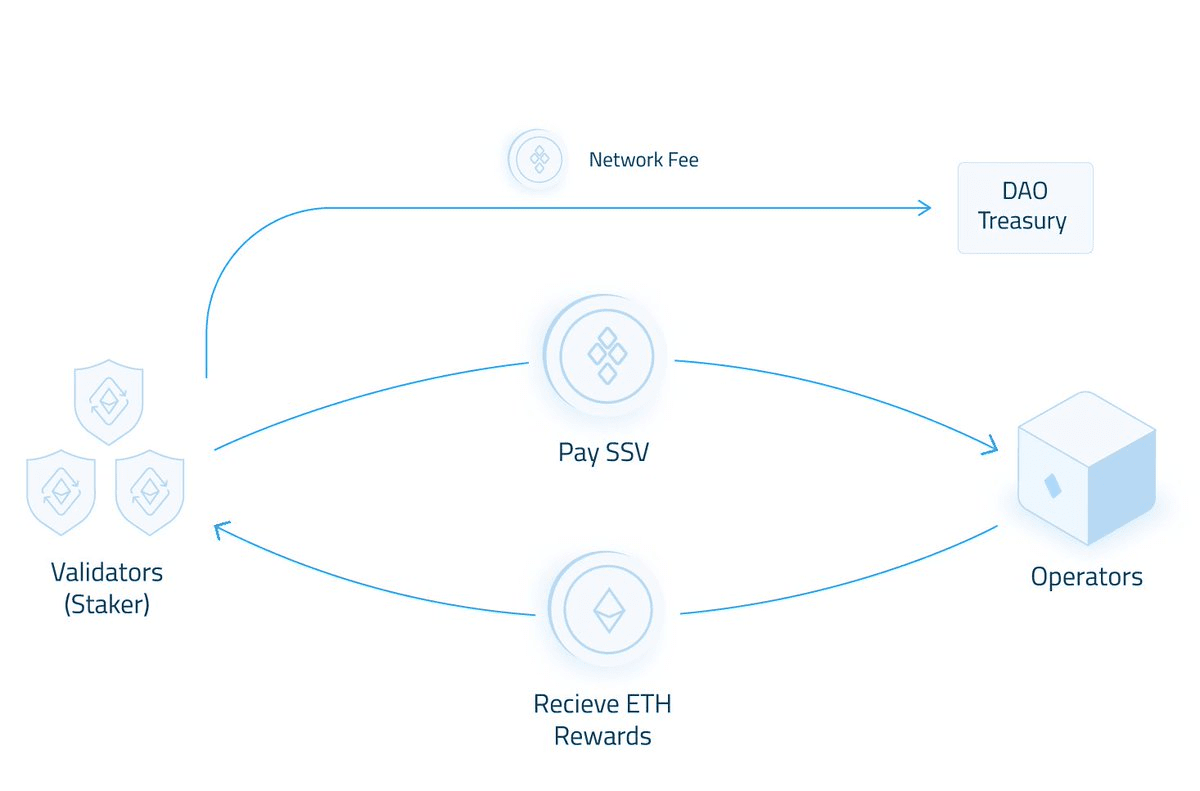

Ponieważ sieć SSV zapewnia większe bezpieczeństwo i zdecentralizowane usługi, użytkownicy muszą płacić sieci i operatorom opłaty SSV w ramach zachęt.

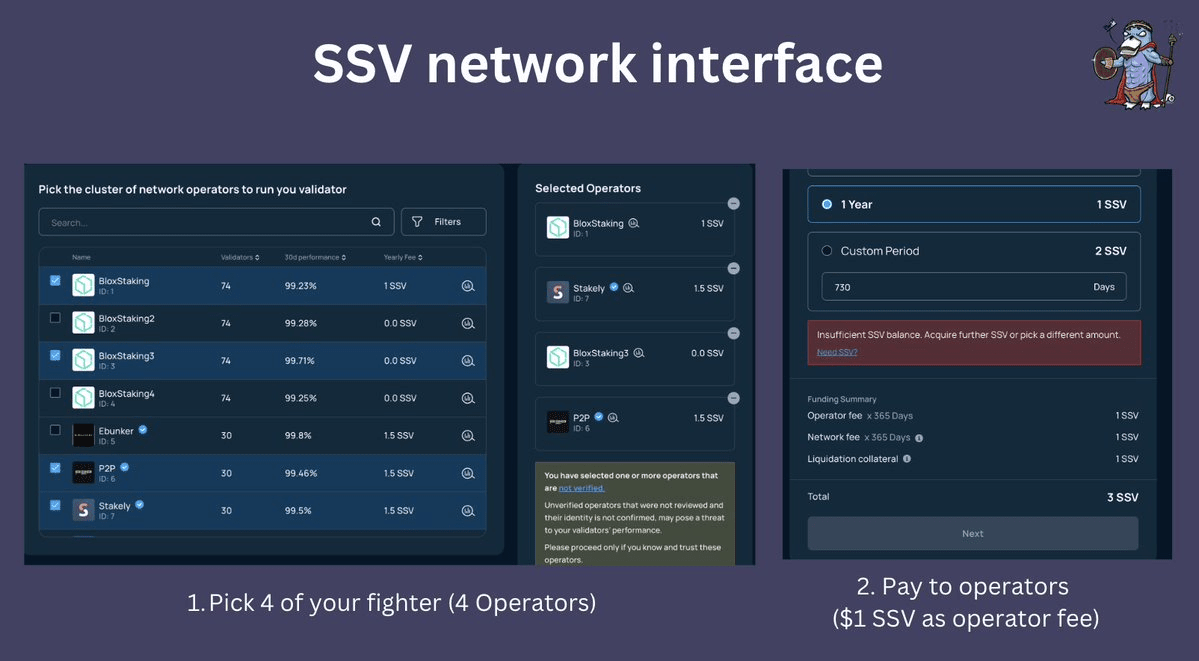

W sieci SSV działają dwaj główni gracze: stakerzy i operatorzy.

Uczestnicy mogą wybrać 4 operatorów z listy, a następnie zdeponować SSV u tych operatorów i zarabiać ETH bezpośrednio w łańcuchu na podstawie wybranego przez siebie okresu (np. 1 rok, 6 miesięcy).

Każdy operator może ustalać własne opłaty i konkurować z innymi operatorami na rynku P2P.

Co ważniejsze, operatorzy nie przechowują aktywów ETH ani nagród stakerów, ponieważ ich rola ogranicza się jedynie do utrzymywania i obsługi walidatorów w imieniu stakerów. Jednak zarówno operatorzy, jak i sieci pobierają od użytkowników korzystających z sieci SSV opłaty operacyjne i sieciowe.

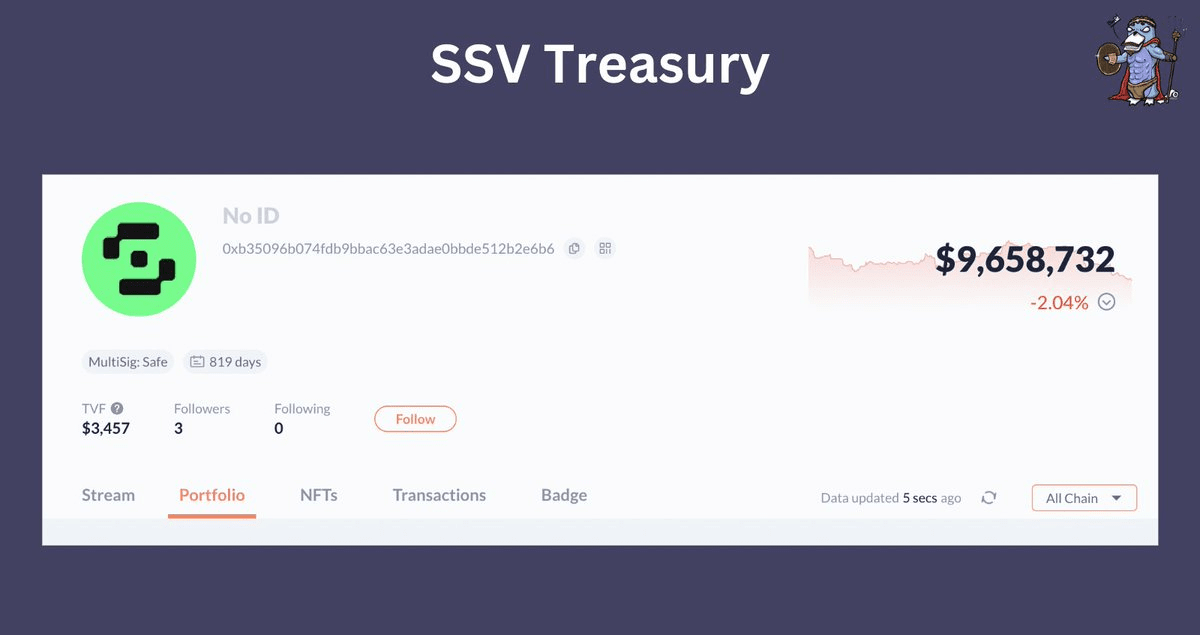

Opłata sieciowa to stały koszt naliczany za walidatora, ustalony przez DAO, który trafia bezpośrednio do skarbca DAO (0xb35096b074fdb9bbac63e3adae0bbde512b2e6b6). Opłaty są naliczane na przestrzeni czasu i potrącane z sald SSV stakerów, które łącznie skumulowały się do kwoty około 10 milionów dolarów w TVL.

SSV DAO

Posiadacze tokenów SSV mogą uczestniczyć w zarządzaniu SSV DAO i podejmować następujące decyzje:

Projektowanie i dostosowywanie opłat sieciowych

Ocena operatora (ocena oparta na wydajności operatora)

Opracowywanie i podejmowanie decyzji w dowolnym protokole

SSV Praktyczne spostrzeżenia

Po pierwsze, oczekuje się szerszego przyjęcia sieci SSV. Spowoduje to, że większa liczba stakerów będzie deponować SSV u operatorów, co przełoży się na większe bezpieczeństwo i decentralizację, a w rezultacie zmniejszy się podaż SSV na rynku.

W tym przypadku najbardziej intuicyjnym rozwiązaniem będzie handel SSV na rynku wtórnym.

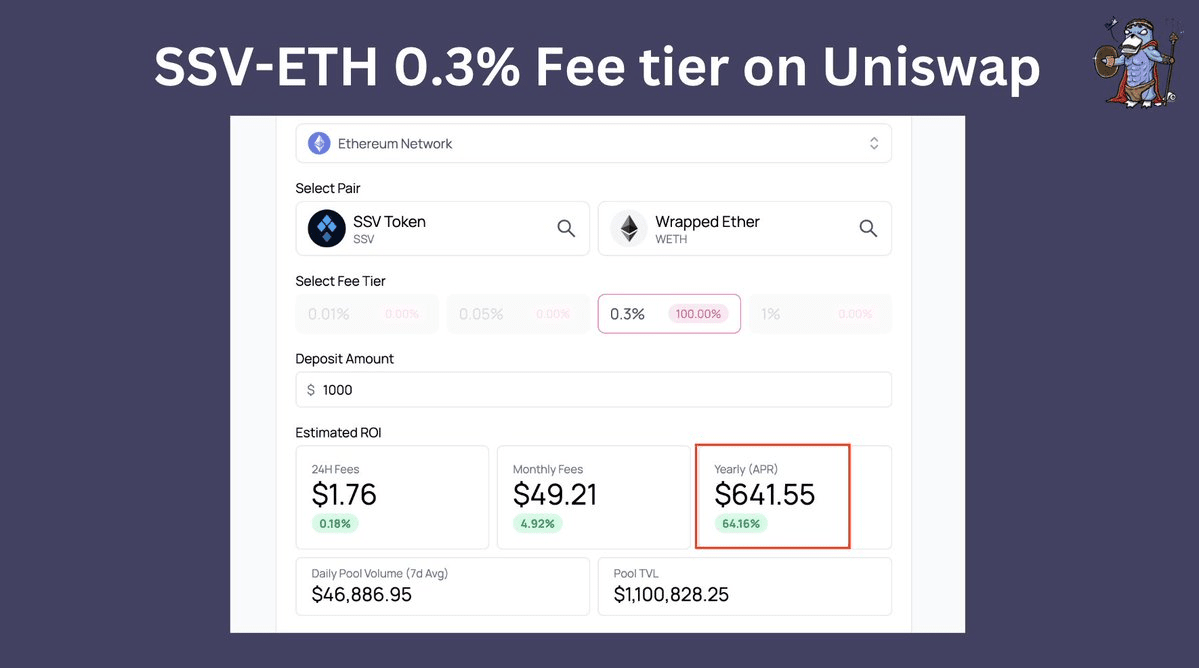

Alternatywnie możesz zapewnić płynność dla pary SSV-ETH na platformie Uniswap (opłata w wysokości 0,3%) i zarobić ~64% APR / 1,76 USD dziennie w opłatach za każde 1000 USD w pozycji płynnościowej.

Z drugiej strony, możesz też rozważyć uruchomienie węzła w sieci SSV i zarabiać SSV w formie opłat za usługi. Im większą liczbą akcji kluczowych zarządzasz, tym więcej SSV zarabiasz.

Operatorzy muszą jednak mieć świadomość, że wzrost wartości SSV niekoniecznie prowadzi do wyższych przychodów. W rzeczywistości, gdy cena SSV wzrasta, operatorzy często obniżają opłaty, aby przyciągnąć więcej stakerów.

Podobnie, gdy cena SSV spadnie, opłaty zostaną podniesione. Na dynamikę tej opłaty wpływa również liczba stakerów i operatorów działających na rynku.