Autore: Jagjit Singh, Cointelegraph; Compilatore: Songxue, Golden Finance

1. Comprendere gli attacchi noti con testo in chiaro

Un noto attacco con testo in chiaro (KPA) si verifica quando un hacker utilizza una coppia nota di materiale non crittografato e crittografato per determinare un algoritmo o una chiave di crittografia.

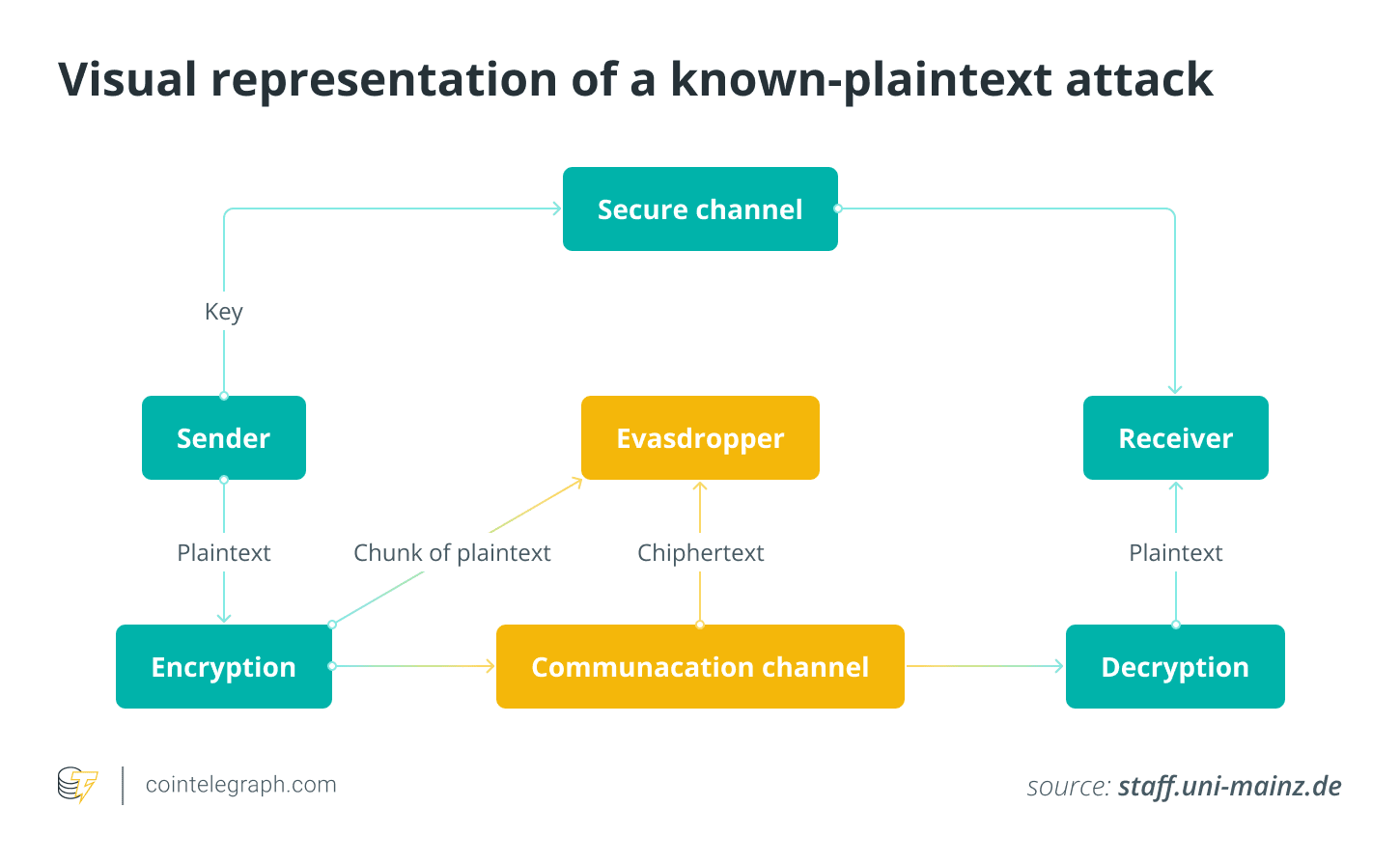

In un attacco con testo in chiaro noto, l'aggressore ottiene l'accesso alla forma crittografata dei dati (il testo cifrato) e alla corrispondente copia in testo normale (la forma non crittografata) dei dati originali. L'aggressore tenta di determinare la chiave o l'algoritmo di crittografia esaminando la relazione tra testo in chiaro e testo cifrato.

Ad esempio, se "CRYPTO" è codificato come "XUZZA", conoscere questa coppia potrebbe consentire a un utente malintenzionato di decodificare altre parti del messaggio anch'esse crittografate utilizzando la stessa chiave di sostituzione. Ciò dimostra che, utilizzando determinati algoritmi di crittografia, anche una piccola quantità di conoscenza può consentire una decrittazione più ampia.

Questo attacco sfrutta un difetto nella tecnologia di crittografia in grado di identificare modelli, o connessioni, tra testo in chiaro e testo cifrato. Se non adeguatamente prevenuti, gli attacchi noti con testo in chiaro possono compromettere la sicurezza dei sistemi crittografici.

Due metodi comuni per sfruttare il testo in chiaro e la sua corrispondente forma crittografata per rivelare le chiavi di crittografia includono l'analisi della frequenza e la corrispondenza dei modelli. I metodi di analisi della frequenza utilizzano semplici metodi di crittografia e sostituzione uno a uno di lettere o simboli. Un utente malintenzionato può individuare la chiave o sbloccare il resto della comunicazione confrontando la frequenza di lettere o modelli specifici nel testo in chiaro noto e nel relativo testo cifrato.

Un utente malintenzionato può individuare le tendenze quando lo stesso testo in chiaro produce lo stesso testo cifrato in un approccio di corrispondenza dei modelli. Possono identificare l'algoritmo di crittografia e decrittografare l'intero messaggio identificando modelli nel testo crittografato e confrontandoli con modelli noti nel testo in chiaro.

2. Come eseguire un attacco noto con testo in chiaro?

In un KPA, un utente malintenzionato può apprendere dettagli importanti sul metodo di crittografia analizzando come un blocco specifico di testo in chiaro viene convertito in testo cifrato utilizzando la stessa chiave o algoritmo di crittografia.

L’attacco prevede le seguenti fasi:

Raccogli le coppie conosciute

L'aggressore accumula testo in chiaro originale e testo cifrato crittografato associato ottenuto attraverso varie tecniche come l'intercettazione delle comunicazioni o l'esfiltrazione di dati.

modalità di analisi

Quando il testo in chiaro viene crittografato per creare testo cifrato, l'aggressore confronta i modelli, le modifiche e le trasformazioni avvenute. Per comprendere il funzionamento del processo di crittografia, hanno cercato relazioni regolari tra testo in chiaro noto e testo cifrato.

Derivare una chiave o un algoritmo

Gli aggressori tentano di determinare gli elementi crittografici chiave come chiavi di crittografia, algoritmi o altri parametri di processo in base ai modelli che notano. Grazie a questa derivazione possono replicare autonomamente il processo di crittografia.

Decriptare altri dati

Un utente malintenzionato può utilizzare la chiave o l'algoritmo derivato per decrittografare altro materiale crittografato utilizzando lo stesso algoritmo di crittografia. Questo processo potrebbe rivelare informazioni riservate o compromettere la sicurezza del sistema di crittografia.

3. Attacco al testo in chiaro scelto e attacco al testo in chiaro noto

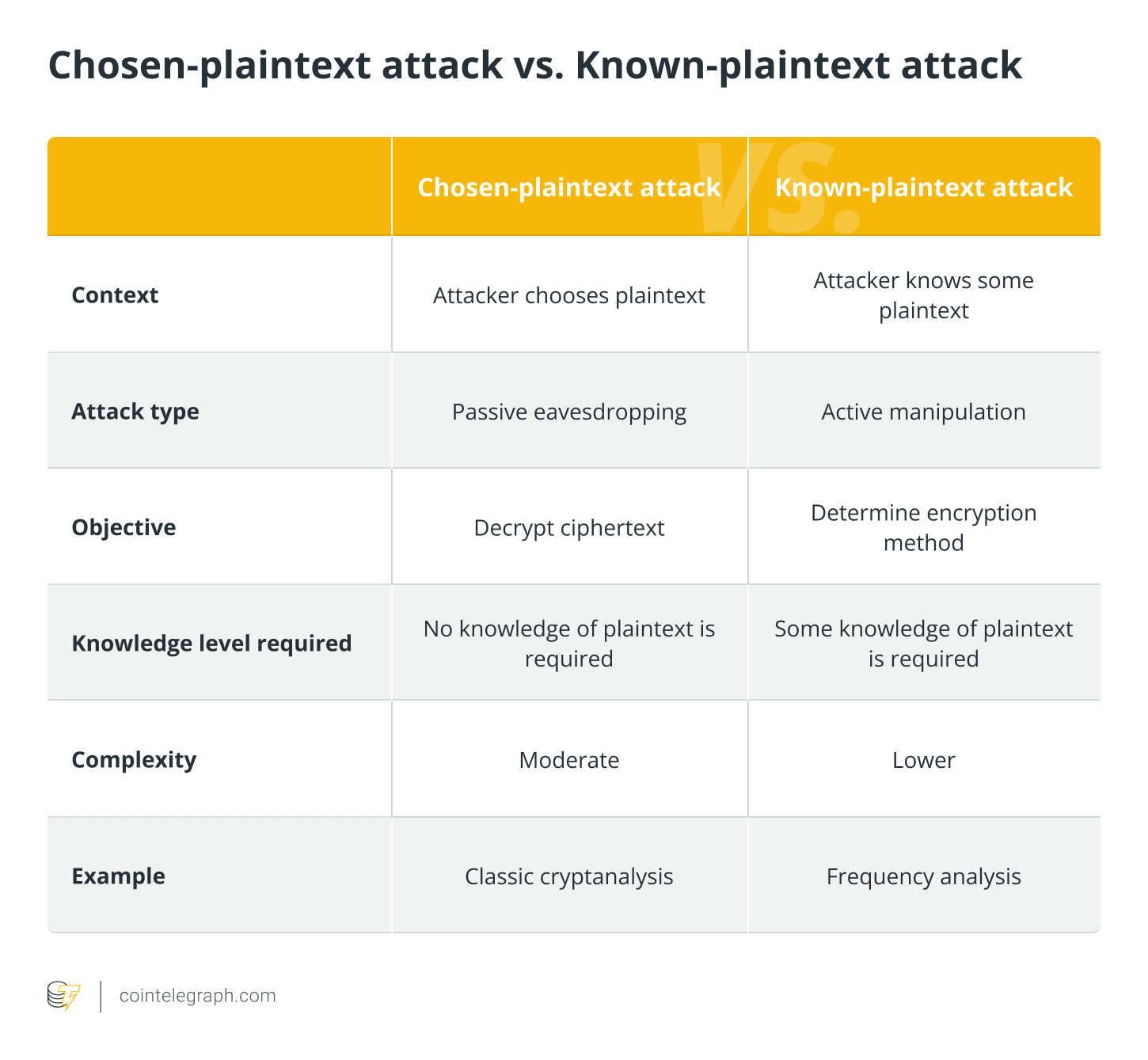

Un attacco con testo in chiaro scelto prevede che l'avversario selezioni il testo in chiaro e analizzi il testo cifrato corrispondente, mentre un attacco con testo in chiaro noto si verifica quando l'attaccante ha una conoscenza parziale del testo in chiaro.

Comprendere le differenze tra questi due attacchi crittografici è fondamentale per un'efficace strategia di difesa crittografica.

L'analisi della frequenza si concentra sull'esame della presenza di lettere o simboli per determinare l'algoritmo di crittografia, a differenza della crittoanalisi classica che esamina il testo cifrato per individuare schemi e difetti.

4. Come prevenire gli attacchi noti con testo in chiaro?

Per proteggersi dagli attacchi con testo in chiaro, utilizzare algoritmi di crittografia avanzati, gestire le chiavi di crittografia in modo sicuro, utilizzare chiavi univoche per sessione e aggiungere casualità al processo di crittografia per aumentare la protezione contro gli attacchi.

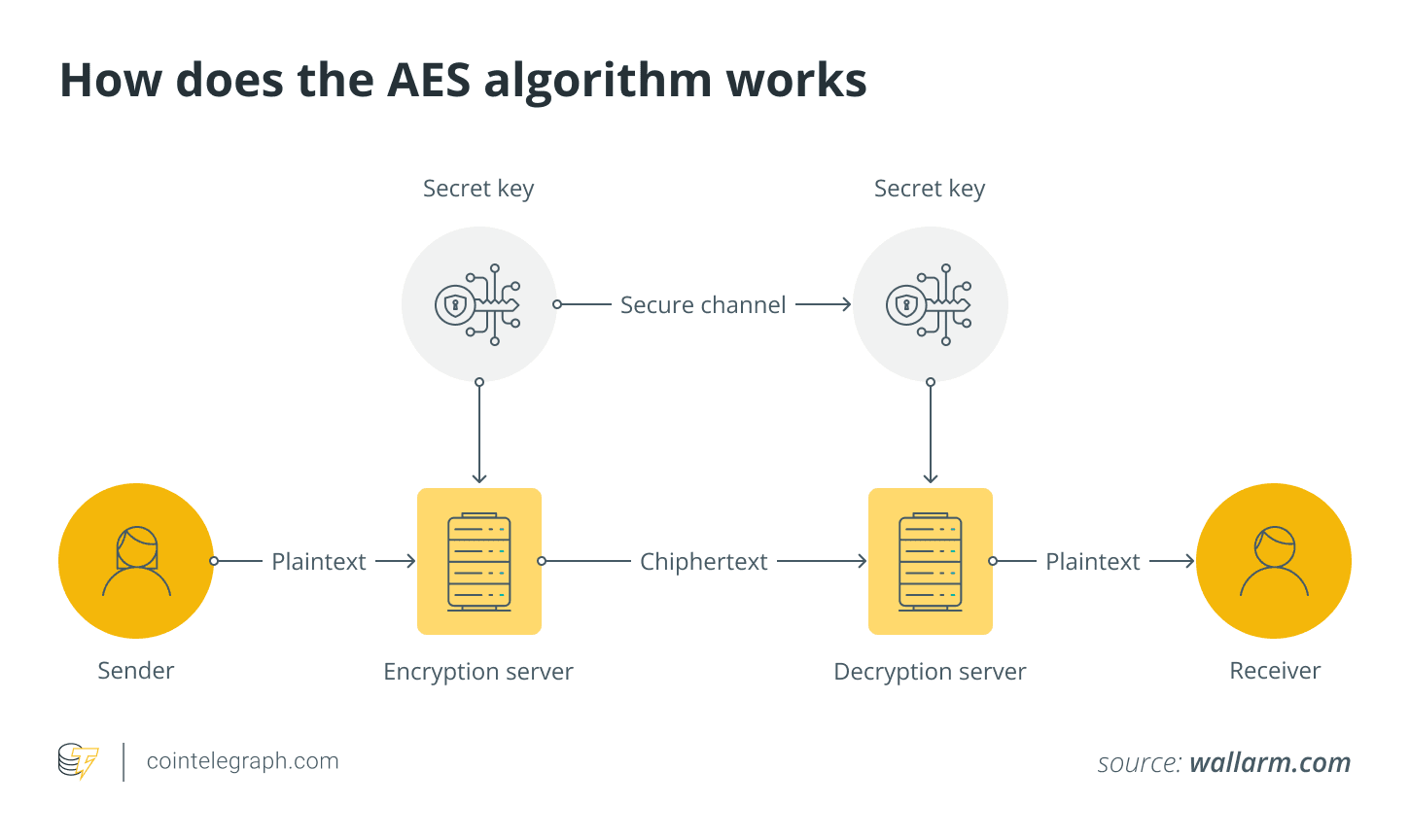

Utilizzando una crittografia avanzata, scegli un algoritmo di crittografia resistente agli attacchi noti di testo non crittografato. I moderni algoritmi di crittografia come Advanced Encryption Standard (AES) proteggono da questo tipo di attacco impedendo che i modelli nel testo in chiaro vengano associati ai modelli nel testo cifrato. AES è un algoritmo di crittografia simmetrica ampiamente utilizzato noto per la sua sicurezza ed efficienza.

Gestisci in modo sicuro le chiavi di crittografia per evitare accessi non autorizzati. Utilizzare un archivio di chiavi sicuro, ruotarle frequentemente e utilizzare una potente tecnologia di generazione delle chiavi. Inoltre, evitare di crittografare blocchi di dati discreti e prevedibili. Per impedire agli aggressori di utilizzare coppie conosciute, crittografare l'intero messaggio o file.

Inoltre, utilizza tasti diversi per sessioni e attività diverse. Poiché ogni sessione utilizzerà una chiave di crittografia diversa, l'impatto di un attacco con testo in chiaro noto è ridotto. Inoltre, mantieni le versioni più recenti di sistemi, librerie e software di crittografia. Le correzioni di sicurezza che risolvono le vulnerabilità sono spesso incluse negli aggiornamenti.

Prima di crittografare il testo in chiaro dei tuoi dati, aggiungi ad esso un sale crittografico (un valore casuale). Ciò rende ogni crittografia unica, anche se lo stesso testo in chiaro viene crittografato più volte. Inoltre, evitare metodi di crittografia noti per essere vulnerabili agli attacchi noti con testo in chiaro. Detto questo, esegui un’adeguata due diligence quando scegli un algoritmo di crittografia.