Por: Lizi

fondo

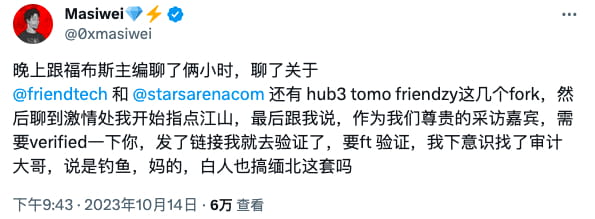

El 14 de octubre, según los comentarios del usuario de Twitter Masiwei, apareció recientemente un código malicioso de robo de cuentas dirigido a friend.tech.

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

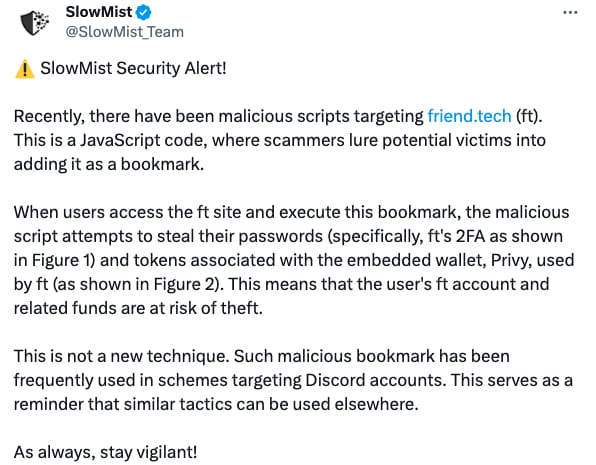

Después del análisis realizado por el equipo de seguridad de SlowMist, se descubrió que el enlace enviado por el atacante contenía un script JavaScript malicioso. El atacante engañaría a los usuarios para que lo agregaran como marcador para prepararse para acciones malvadas posteriores. Posteriormente, el equipo de seguridad de SlowMist emitió una advertencia de seguridad en Twitter. El equipo de seguridad de SlowMist escribió anteriormente un artículo sobre ataques a marcadores maliciosos del navegador: SlowMist: revelando cómo los marcadores maliciosos del navegador roban sus tokens de discordia.

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

El 17 de octubre, el usuario de friend.tech, Double Wan, tuiteó que sus activos de friend.tech habían sido robados. El equipo de seguridad de SlowMist ayudó inmediatamente a la víctima a rastrear e investigar. Gracias a los esfuerzos del equipo de seguridad de SlowMist y la asistencia de OKX, los fondos robados fueron interceptados con éxito. A continuación, analizaremos el proceso de ataques de phishing por parte de periodistas falsos, con la esperanza de ayudar a todos a mejorar su conciencia sobre la prevención de este tipo de estafa.

Proceso de ataque

disfrazar identidad

La llamada identidad a la hora de viajar la da uno mismo. El atacante disfrazó su identidad de reportero de un conocido periódico y tiene más de 10.000 seguidores en Twitter.

Determinar el objetivo

Este script malicioso de JavaScript se utiliza para atacar a los usuarios de friend.tech. El atacante naturalmente seleccionó el objetivo como KOL, y KOL tiene cierto grado de popularidad. Cuando recibió una invitación a una entrevista, consideró que este comportamiento era razonable.

El atacante seguirá de antemano a la persona que usted sigue en Twitter, de modo que después de abrir la página de inicio de Twitter del atacante y descubrir que usted y él tienen algunos seguidores en común, pensará que esta persona es una información privilegiada.

fortalecer la confianza

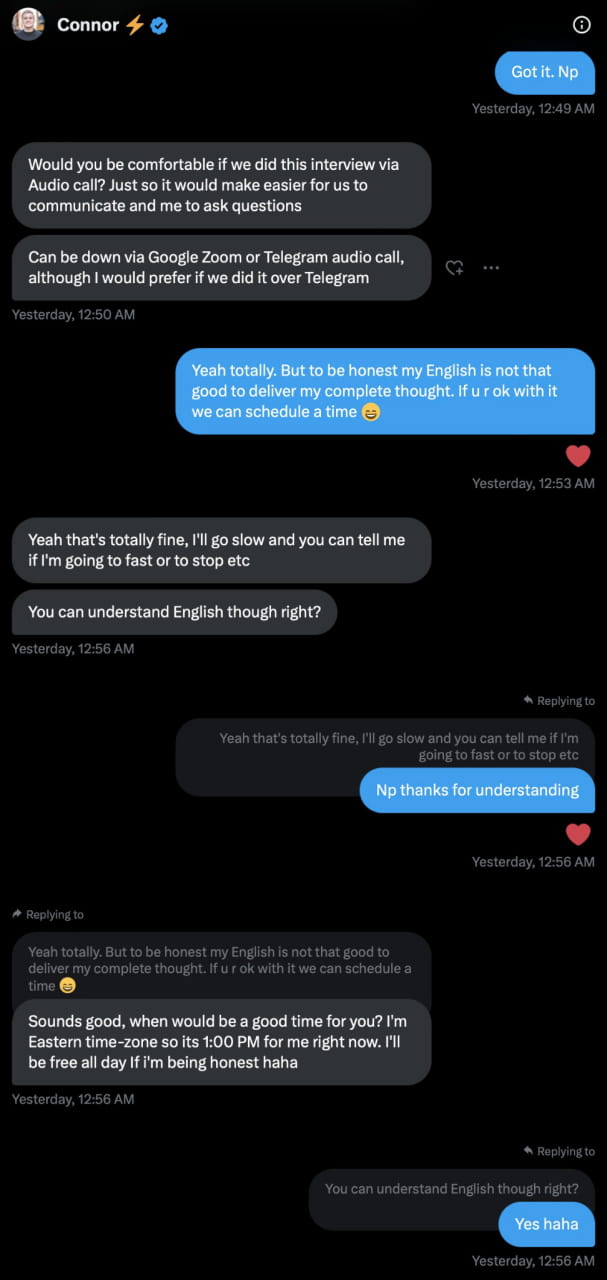

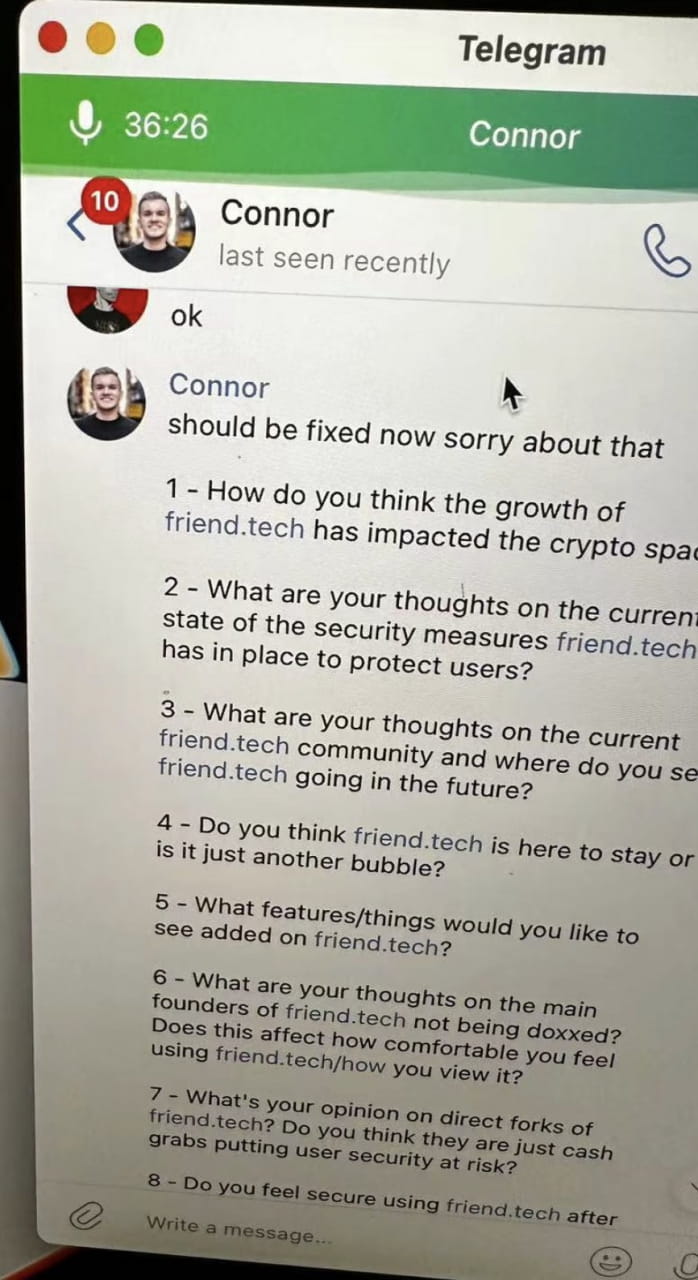

Después de programar una cita para la entrevista, el atacante lo dirigirá a Telegram para participar en la entrevista y le dará un resumen de la misma.

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

Así, te preparas cuidadosamente de acuerdo con el esquema de la entrevista enviado por el atacante, y luego participas en la entrevista de dos horas, escuchando a los dos "presentadores" cantando y cantando, pensando que esta entrevista puede ser publicada en un conocido Sitio web de noticias, todo parece normal.

tiempo de caza

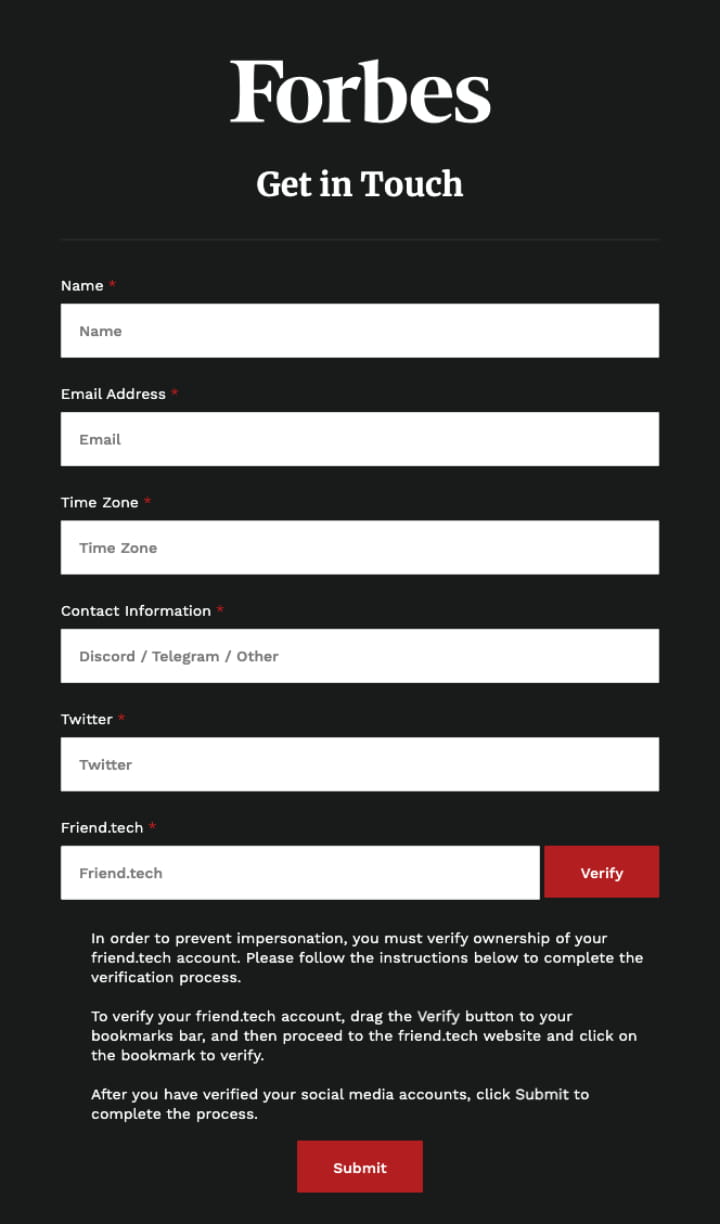

Después de la entrevista, el atacante le pedirá que complete un formulario y abra el enlace de phishing enviado por el atacante. Puede ver que a continuación Verificar hay una explicación detallada de por qué y cómo verificar: Para evitar la suplantación, debe verificar la propiedad. de la cuenta friend.tech. Siga las instrucciones a continuación para completar el proceso de verificación. Para verificar su cuenta de friend.tech, arrastre el botón "Verificar" a la barra de marcadores, luego vaya al sitio web de friend.tech y haga clic en el marcador para verificar.

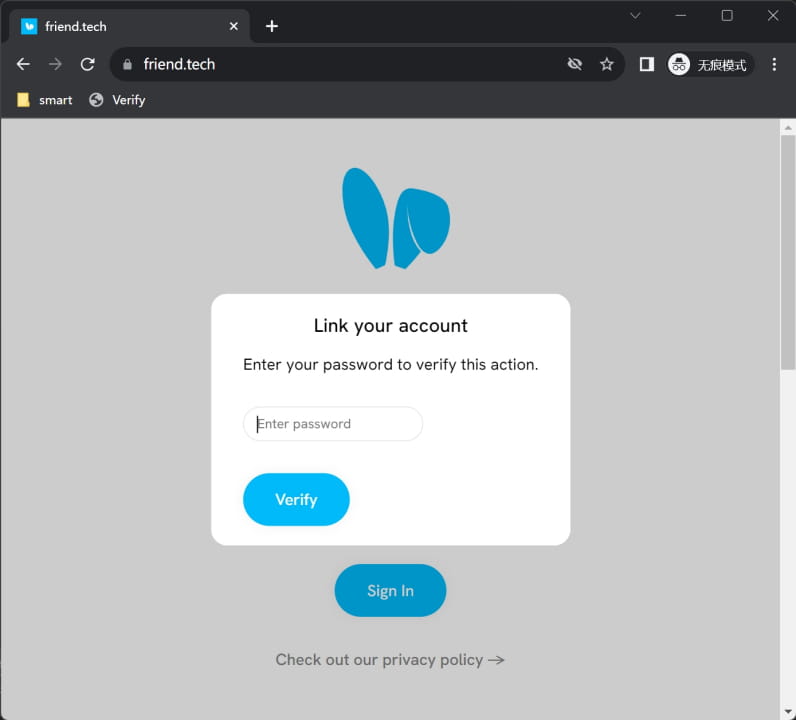

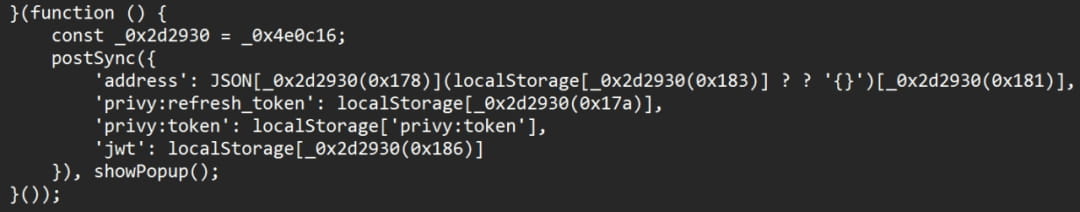

Una vez que el usuario abre un marcador que contiene un script JavaScript malicioso en la página de friend.tech, el código malicioso engañará al usuario para que robe su contraseña (es decir, la 2FA de friend.tech) y robe información relacionada con la cuenta de friend.tech y el Monedero integrado Privy utilizado. Esto significa que se robarán la cuenta de friend.tech del usuario y los fondos relacionados.

Una vez que el usuario abre un marcador que contiene un script JavaScript malicioso en la página de friend.tech, el código malicioso engañará al usuario para que robe su contraseña (es decir, la 2FA de friend.tech) y robe información relacionada con la cuenta de friend.tech y el Monedero integrado Privy utilizado. Esto significa que se robarán la cuenta de friend.tech del usuario y los fondos relacionados.

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

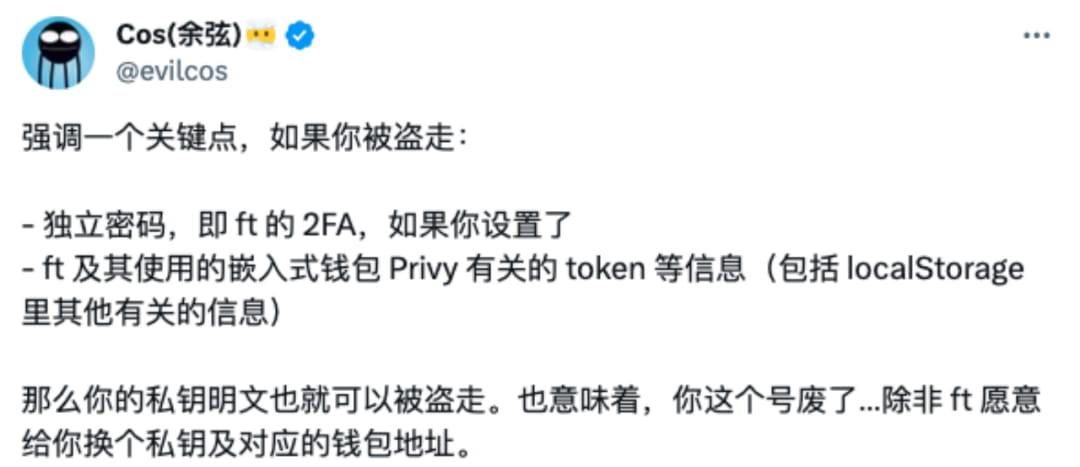

El fundador de SlowMist, Cos, también enfatizó que si le roban su contraseña independiente, es decir, la 2FA de friend.tech, si configura friend.tech y la billetera integrada Privy que usa, Token y otra información (incluido localStorage Otra información relevante), entonces su El texto plano de la clave privada también puede ser robado. También significa que su cuenta ha sido invalidada, a menos que friend.tech esté dispuesto a cambiar su clave privada y la dirección de billetera correspondiente.

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

Precauciones

Incrementar la vigilancia contra ataques de ingeniería social

No hagas clic en enlaces desconocidos

Domine los métodos básicos de identificación de enlaces de phishing, como: verificar si el nombre de dominio tiene errores ortográficos, desordenados, signos de puntuación adicionales y verificar si es consistente con el nombre de dominio oficial.

Para instalar el complemento antiphishing, consulte los artículos anteriores sobre cuentas públicas: Guía antiphishing de NFT: cómo elegir un complemento antiphishing

Resumir

Hoy en día, los ataques de ingeniería social y las estafas de phishing se actualizan constantemente. La víctima de este incidente solo aceptó la entrevista con el fin de practicar su inglés. Inesperadamente, al final le robaron todos los fondos de friend.tech. Aunque es posible que no todos hayamos oído hablar de estas estafas, los ataques de phishing se pueden evitar en gran medida mediante algunos métodos, como: no hacer clic en enlaces desconocidos; dominar los métodos básicos para identificar enlaces de phishing y tener cuidado con la autorización y el ingreso de contraseñas; Verificación continua, etc. Finalmente, se recomienda leer el "Manual de autorrescate de Blockchain Dark Forest" elaborado por Slowmist: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.