Einführung

Systemtransparenz ist der Schlüssel zum normalen Betrieb der Blockchain. Die sogenannte Transparenz bedeutet, dass jeder Knoten im Netzwerk eine Kopie speichern kann und das Recht hat, zu überprüfen, ob Verstöße vorliegen. In vielen Distributed Ledgern kann jeder einen Block-Explorer laden und die Blöcke, Transaktionen und Adressen im Netzwerk durchsuchen.

Aus Sicht des Datenschutzes ist dieser Ansatz nicht ideal. In Systemen wie Bitcoin kann jede Transaktion mit früheren Transaktionen verknüpft werden. Token sind technisch gesehen nicht fungibel, was bedeutet, dass jeder Token an eine bestimmte Transaktion gebunden ist. Niemand kann Sie daran hindern, Bitcoins zu senden, aber wenn diese Münzen jemals über eine auf der schwarzen Liste stehende Adresse gesendet werden, hat die andere Partei das Recht, die Transaktion abzulehnen.

Im schlimmsten Fall kann ein Mangel an Homogenität tiefgreifende Folgen für die Grundlagen des Systems haben. Saubere Münzen erhalten einen Aufschlag, während frühe Münzen aufgrund historischer Probleme an Wert verlieren.

Die Privatsphäre von Bitcoin wird oft überbewertet. Tatsächlich sind sowohl Token als auch Benutzer im System rückverfolgbar. Die Menschen sind es gewohnt, anonym zu agieren (also eine öffentliche Adresse anstelle eines Namens anzugeben), dieser Ansatz hat jedoch gewisse Nachteile. Mit immer größerer Präzision aggregieren hochmoderne Analyseeinheiten Einheiten im gesamten Netzwerk zur Deanonymisierung.

Vertrauliche Transaktionen sind ein verbessertes Mittel zur Förderung wirklich privater Transaktionen.

Was ist eine vertrauliche Transaktion?

Das Konzept der Confidential Transactions (CT) wurde erstmals 2013 von Adam Back, CEO von Blockstream, vorgeschlagen und anschließend vom Bitcoin-Entwickler Gregory Maxwell erweitert und erweitert. Im ersten Teil skizzierte Maxwell die genannten Probleme der „Homogenisierung“ und der „schwachen Anonymität“ und schlug entsprechende Lösungsansätze vor. Er wies darauf hin, dass der Transaktionsbetrag im weiteren Netzwerk verborgen sein könne und nur die Transaktionsteilnehmer den konkreten Wert kennen könnten.

Unter normalen Umständen (Transaktionen können öffentlich eingesehen werden) können Knoten leicht überprüfen, ob die Menge der empfangenen Münzen die gesendete Menge übersteigt. Wenn Alice beispielsweise 0,3 BTC an Bob senden möchte, verwendet sie die nicht ausgegebene Ausgabe (nennen wir sie „1 BTC“) und teilt sie in zwei Teile auf: 0,3 BTC an Bob und 0,69 BTC, um sie an die persönliche Wallet zurückzusenden (den Rest). Gelder werden geschürft, da Schürfgebühren gezahlt werden).

Für andere Knoten ist es eine Frage der einfachen Algebra: 1 > 0,3+0,69, die Signaturen sind alle korrekt und Alices Eingabe wird nicht an anderer Stelle verbraucht, daher muss die Transaktion gültig sein. Nachdem der Betrag versteckt wurde, wurde es kompliziert. Wie bestimmen wir, ob ein unbekannter Betrag größer oder gleich der Summe zweier anderer unbekannter Beträge ist?

Ein Überblick über die kryptografischen Prinzipien

Um die Daten zu verbergen, müssen einige Verschlüsselungstechniken angewendet werden. Die herkömmliche Methode ähnelt jedoch der Aufbewahrung von Dokumenten in einem Tresor: Einmal verschlossen, können sie erst wieder herausgenommen werden, wenn sie entriegelt werden. Vertrauliche Transaktionen funktionieren ähnlich wie ein digitaler Safe, bei dem der Inhalt verborgen ist und der Besitz von Vermögenswerten von Außenstehenden überprüft werden kann.

Die Antwort liegt in der „homomorphen Verschlüsselung“, einem Mechanismus namens Pedersens Versprechen. Diese Art der Verschlüsselung ermöglicht es Außenstehenden, für verschiedene Zwecke Operationen an den verschlüsselten Daten durchzuführen, ohne den spezifischen Inhalt einsehen zu können.

Zur Übermittlung der Daten, die Sie anzeigen möchten, kann ein regulärer Hash verwendet werden. Nehmen wir an, Sie möchten einen Wettbewerb in den sozialen Medien ausschreiben, um 0,01 BTC für das Erraten Ihrer Lieblingsbörse zu gewinnen. Die Teilnehmer stehen dem Wettbewerb möglicherweise skeptisch gegenüber, da Sie sich ihre Antworten nach dem Wettbewerb durchaus ansehen und eine Börse auswählen können, die niemand erwähnt hat.

Sie tun dies, indem Sie Ihren Fans einen Hash zur Verfügung stellen: eine scheinbar zufällige Folge von Zahlen und Zeichen (entsprechend einer bestimmten Eingabe), die Antwort durch eine bestimmte Funktion weiterleiten (d. h. den Austausch angeben) und schließlich die Ausgabe erhalten. Nehmen wir als Beispiel den SHA256-Algorithmus:

f1624fcc63b615ac0e95daf9ab78434ec2e8ffe402144dc631b055f711225191Basierend auf dem Hash-Wert oben kennen Sie die spezifische Eingabe nicht und können die vorherige Eingabe nicht erhalten, indem Sie die Funktion rückwärts durcharbeiten. Wenn Sie jedoch wissen, dass die Eingabe „Binance“ ist, können Sie leicht feststellen, dass der Hash mit dem oben aufgeführten übereinstimmt. Auf diese Weise fühlen sich die Fans wohler, da sie wissen, dass Sie Ihre Antwort am Ende des Spiels nicht ändern, was zu einem völlig anderen Ergebnis führen würde.

Tatsächlich ist diese Methode nicht absolut sicher. Während Fans den Algorithmus nicht zurückentwickeln können, können sie eine Liste von Börsen erstellen und die Hashes einen nach dem anderen abgleichen, bis sie die richtige Antwort erhalten. Um solche Vorgänge zu vermeiden, können wir den Daten, die gehasht werden müssen, zufällige Daten hinzufügen, die als „Maskierungsfaktor“ bezeichnet werden.

Wenn wir „Binance ist meine Lieblingsbörse gegenüber jeder anderen Börse 2#43Wr“ eingeben, wird es für Konkurrenten schwierig sein, das Ergebnis zu erraten (schließlich können sie es nicht unzählige Male für nur 0,01 BTC versuchen).

Mit Pedersen-Versprechen können wir Eingaben nach dem Versprechen hinzufügen. Maxwell erklärte dies wie folgt:

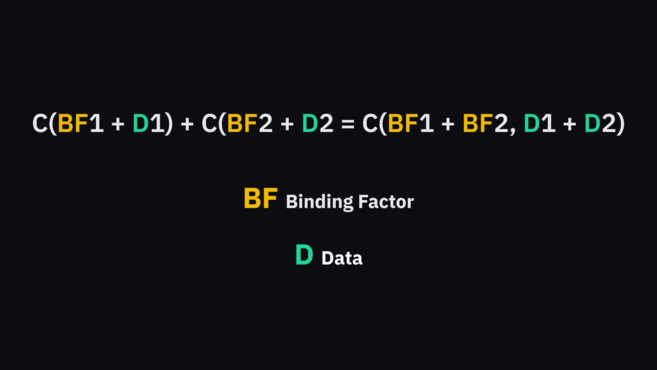

C(BF1 + D1) + C(BF2 + D2) = C(BF1 + BF2, D1 + D2)

Dabei bezieht sich BF auf den Maskierungsfaktor und D auf die Daten

Die nächsten Schritte umfassen Kryptografie mit elliptischen Kurven und Bereichsnachweise. Die Grundidee besteht jedoch darin, eine Pedersen-Commitment-Verarbeitung für die Adresse durchzuführen. Beim Senden von Geldern generiert das System zwei zusätzliche „Verpflichtungen“ (die Änderungsadresse und die Zieladresse für die Rücksendung der Gelder).

Niemand kennt den gesendeten Betrag, aber man kann überprüfen, ob das Wechselgeld und die Zielzusage (die linke Seite der Maxwell-Gleichung) mit der ursprünglichen Adresse (die rechte Seite der Gleichung) übereinstimmen. Wenn die Berechnung korrekt ist, reicht es aus, nachzuweisen, dass Eingabe und Ausgabe gleich sind, was anzeigt, dass die Transaktion des Benutzers gültig ist.

Was vertrauliche Transaktionen bewirken können

Wenn vertrauliche Transaktionen in Bitcoin implementiert werden, kann ein privateres System geschaffen werden. Eingaben und Ausgaben im System werden ausgeblendet und Entitäten im Hauptbuch werden verschleiert, Knoten können jedoch weiterhin ihre Authentizität überprüfen. Aufgrund der deutlich verbesserten Privatsphäre kann die Kettenanalyse den Verlauf einer bestimmten Einheit nicht offenlegen, was Bitcoin effektiv fungibel macht.

Ob „vertrauliche Geschäfte“ in das Abkommen integriert werden können, erscheint derzeit unwahrscheinlich. Durch die Hinzufügung dieser Funktion wird die Größe der Transaktionen größer sein als bei regulären Transaktionen, was angesichts des begrenzten Blockraums natürlich zu mehr Marktnachfrage führen wird. Darüber hinaus muss eine Mehrheit der Teilnehmer des Netzwerks einer Änderung des Codes zustimmen, was in der Vergangenheit ein Problem darstellte.

Zusammenfassen

Einige Kryptowährungen haben in gewissem Umfang vertrauliche Transaktionen in Bitcoin-Sidechains wiederholt. Beispielsweise integriert Monero vertrauliche Transaktionen perfekt mit der „Ring-Signatur“-Struktur, um Anonymität und Homogenität zu erreichen. Auch der Datenschutz von Liquid Sidechains und MimbleWimble wurde deutlich verbessert.

Vertrauliche Transaktionen haben zwar viele Vorteile, sind aber auch mit dem Problem eines erhöhten Verarbeitungsvolumens verbunden. Kryptowährungen stehen seit langem vor Herausforderungen hinsichtlich der Skalierbarkeit und des Durchsatzes der Basisschicht, und große Transaktionsvolumina werden auch viele Menschen daran hindern. Dennoch argumentieren Datenschützer, dass es notwendig sei, Transaktionsbeträge und Teilnehmer zu verbergen, damit Kryptowährungen zu wirklich homogenen Währungen werden.