In der Krypto kommen Verluste nicht mit Warnungen. Es gibt keine Betrugsabteilung, keinen Rückgängig-Button, keinen Kundensupport, der das Wiederherstellen kann, was verloren ist. Als ich in einem einzigen Exploit $136.000 verlor, war das nicht, weil ich nachlässig war. Es war, weil ich unterschätzt hatte, wie raffiniert die Bedrohungslandschaft geworden war.

Dieser Verlust zwang mich dazu, alles neu zu gestalten. Was entstand, war nicht nur besserer Speicher, sondern eine mehrschichtige Sicherheitsarchitektur, die auf einem Prinzip beruhte: Gehe immer davon aus, dass ein Kompromiss möglich ist.

Hier ist das System.

1. Verstehen Sie das neue Bedrohungsmodell

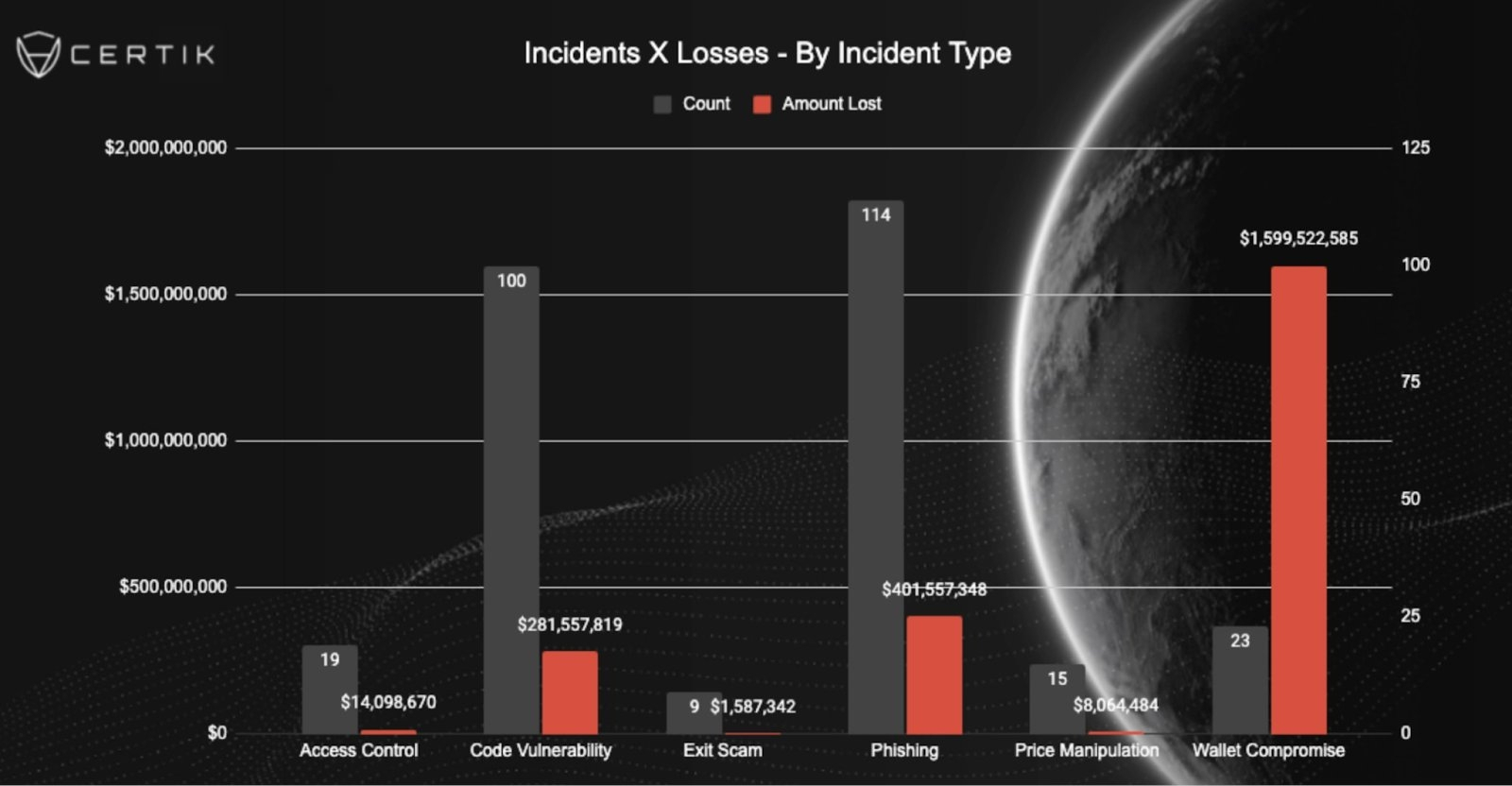

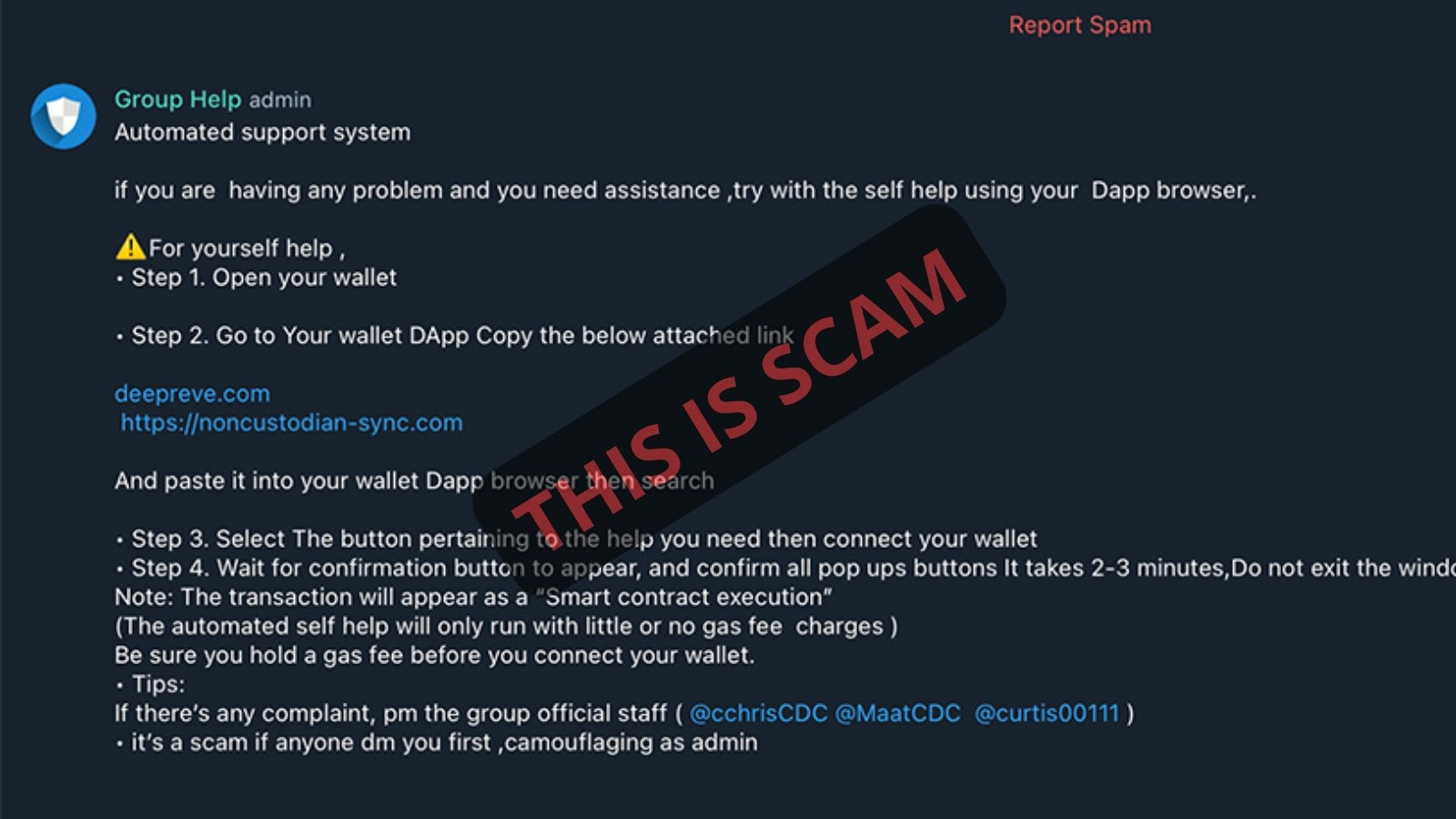

Krypto-Angriffe im Jahr 2025 sind keine einfachen Phishing-E-Mails mehr. KI-generierte Betrügereien, bösartige Smart Contracts, Wallet-Drencher, die in gefälschten sozialen Beiträgen eingebettet sind, und geklonte dezentrale Anwendungen sind überall. Wenn Sie on-chain interagieren, sind Sie ein potenzielles Ziel. Sicherheit beginnt mit Paranoia, nicht mit Bequemlichkeit.

2. Behandeln Sie Ihre Seed-Phrase als absolute Autorität

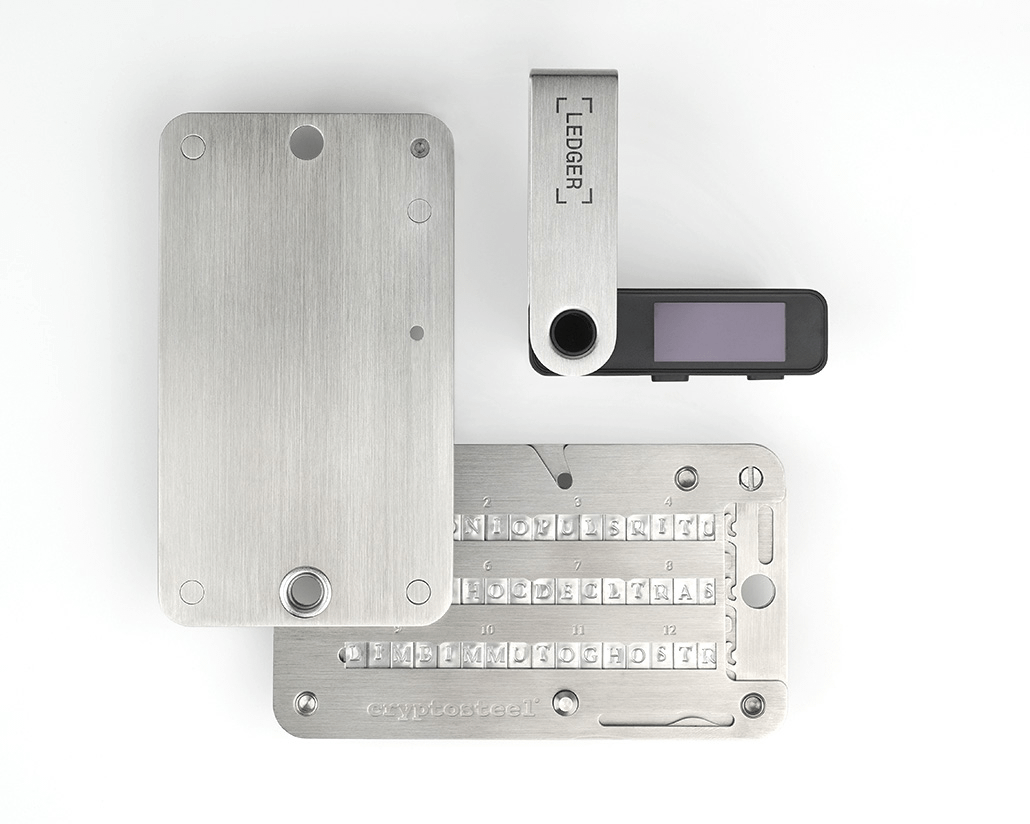

Ihre Seed-Phrase ist Ihr Wallet. Wer sie kontrolliert, kontrolliert alles. Sie sollte niemals fotografiert, in Cloud-Speicher eingegeben, in Passwort-Managern gespeichert oder digital in irgendeiner Form aufbewahrt werden. Die einzigen akzeptablen Formate sind physische, vorzugsweise metallische Backups, die feuer- und wasserdicht sind. Mehrere Kopien, die an separaten sicheren Orten aufbewahrt werden, verringern das Risiko eines Single-Point-Failures.

3. Trennen Sie die Speicherung nach Funktion

Der größte Fehler, den ich gemacht habe, war, ein Wallet für alles zu verwenden. Jetzt ist die Struktur streng. Ein kaltes Wallet speichert langfristige Bestände und verbindet sich niemals mit riskanten Anwendungen. Ein heißes Wallet bearbeitet routinemäßige Transaktionen. Ein Burner-Wallet interagiert mit experimentellen dApps, mintet und arbeitet mit unbekannten Verträgen. Die Exposition ist compartmentalisiert. Wenn der Burner kompromittiert wird, bleibt der Kern unberührt. Diese Regel allein verhinderte später einen weiteren Verlust im fünfstelligen Bereich.

4. Hardware ist Pflicht, nicht optional

Browser-Wallets allein sind unzureichend für bedeutendes Kapital. Hardware-Wallets wie Ledger, Trezor, Keystone oder luftdicht abgeschottete Geräte reduzieren die Angriffsfläche für Remote-Angriffe erheblich. Kalte Speicherung geht nicht um Bequemlichkeit. Es geht darum, ganze Risikokategorien zu eliminieren.

5. Gehen Sie davon aus, dass jeder Link böswillig ist

Falsche Websites können legitime Plattformen perfekt nachahmen. Suchmaschinenanzeigen und Links in sozialen Medien werden häufig als Waffen eingesetzt. Greifen Sie nur über gespeicherte URLs auf wichtige Plattformen zu. Überprüfen Sie Domains sorgfältig, bevor Sie eine Transaktion unterzeichnen.

6. Steuern Sie die Berechtigungen von Smart Contracts

Jede Token-Zulassung gewährt Ausgaberechte. Viele Benutzer vergessen, dass diese Berechtigungen unbegrenzt bestehen bleiben. Regelmäßige Prüfungen und das Widerrufen ungenutzter Genehmigungen reduzieren die Exposition erheblich. Sicherheit ist kein einmaliges Setup. Es ist Wartung.

7. Stärken Sie den Kontoschutz auf Account-Ebene

Textnachricht Zwei-Faktor-Authentifizierung ist anfällig für SIM-Swap-Angriffe. Authentifizierungs-Apps oder Hardware-Sicherheitsschlüssel bieten stärkeren Schutz. Jedes Austauschkonto, jede E-Mail und jeder verbundene Dienst müssen denselben Standard erfüllen.

8. Entfernen Sie die Abhängigkeit von Gegenparteien

Gelder, die auf Börsen verbleiben, liegen nicht in Ihrer Kontrolle. Plattformstillstände, Insolvenz oder Sicherheitsvorfälle können den Zugang sofort blockieren. Selbstverwahrung ist keine Ideologie. Es ist Risikomanagement.

9. Erstellen Sie Redundanz- und Wiederherstellungspläne

Backups müssen Diebstahl, Feuer und Naturkatastrophen überstehen. Das Drei-zwei-eins-Prinzip gilt gut: mehrere Backups, die an verschiedenen physischen Standorten gespeichert sind, mit mindestens einem externen Backup. Planen Sie zudem Erbschaftsstrukturen, damit Vermögenswerte für vertrauenswürdige Parteien zugänglich sind, falls Ihnen etwas zustößt.

10. Führen Sie regelmäßige Sicherheitsprüfungen durch

Überprüfen Sie einmal im Monat die Wallet-Historie, widerrufen Sie unnötige Berechtigungen, überprüfen Sie die Integrität der Backups und bewerten Sie die Exposition neu. Selbstzufriedenheit ist die stille Verwundbarkeit, die schließlich die meisten Kosten verursacht.

Die schwerste Lektion, die ich gelernt habe, ist, dass in der Krypto eine einzige falsche Entscheidung ausreicht. Jahre der Vorsicht können durch eine einzige Unterschrift auf einem bösartigen Vertrag gelöscht werden.

Es gibt kein Sicherheitsnetz. Kein Wiederherstellungsdesk. Keine Vergebung von der Blockchain.

Sicherheit ist kein Produkt, das Sie kaufen. Es ist ein System, das Sie entwerfen, und eine Denkweise, die Sie aufrechterhalten.

In der Krypto sind Sie nicht nur der Investor. Sie sind die Bank, der Tresor und das Sicherheitsteam.