Autor: Jagjit Singh, Cointelegraph; Compiler: Songxue, Golden Finance

1. Bekannte Klartextangriffe verstehen

Ein bekannter Klartextangriff (KPA) liegt vor, wenn ein Hacker ein bekanntes Paar aus unverschlüsseltem und verschlüsseltem Material verwendet, um einen Algorithmus oder Verschlüsselungsschlüssel zu bestimmen.

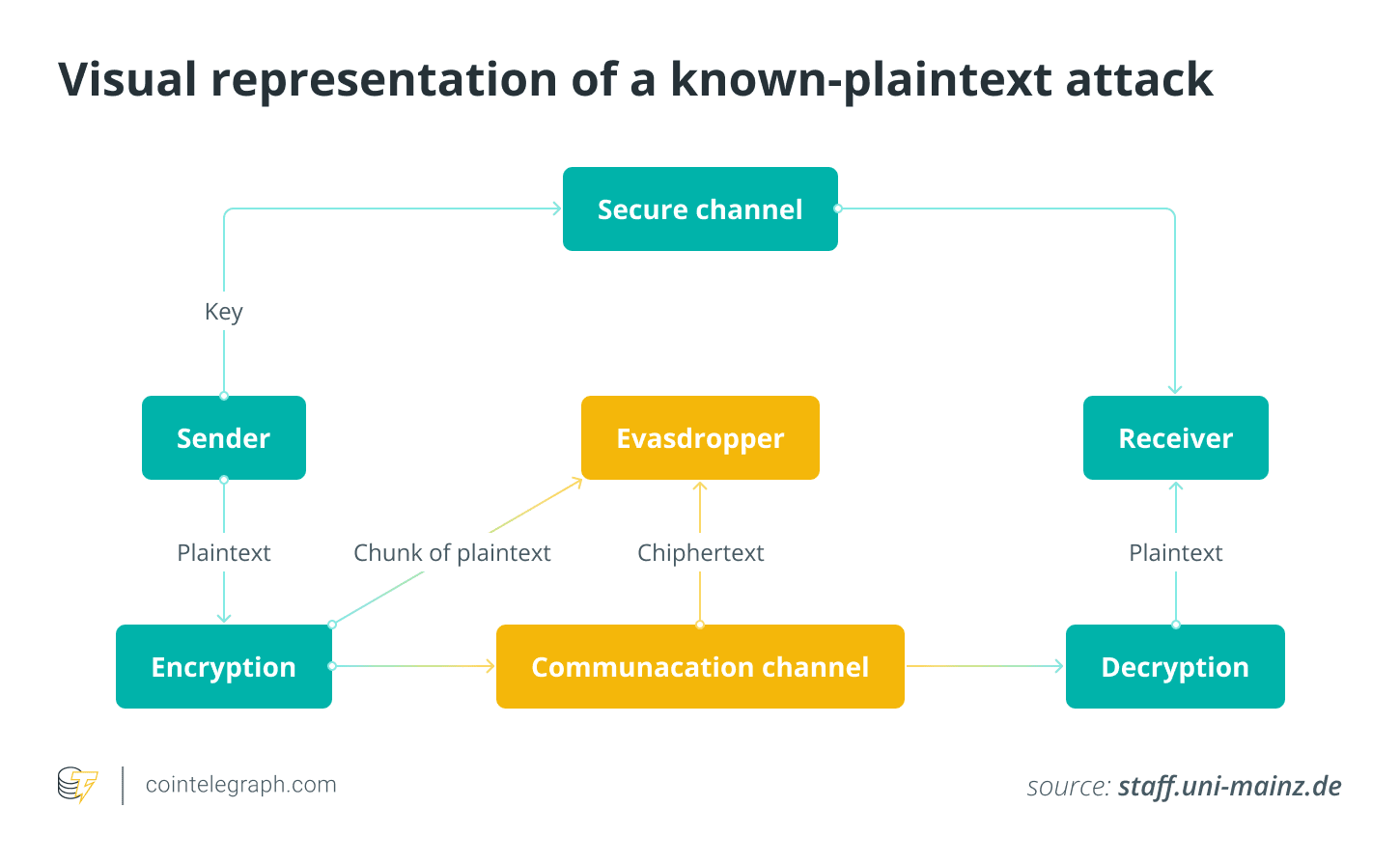

Bei einem Known-Plaintext-Angriff erhält der Angreifer Zugriff auf die verschlüsselte Form der Daten (den Chiffretext) und die entsprechende Klartextkopie (die unverschlüsselte Form) der Originaldaten. Der Angreifer versucht, den Verschlüsselungsschlüssel oder -algorithmus zu ermitteln, indem er die Beziehung zwischen Klartext und Chiffretext untersucht.

Wenn beispielsweise „CRYPTO“ als „XUZZA“ kodiert ist, könnte die Kenntnis dieses Paares es einem Angreifer ermöglichen, andere Teile der Nachricht zu entschlüsseln, die ebenfalls mit demselben Ersatzschlüssel verschlüsselt wurden. Dies zeigt, dass bei Verwendung bestimmter Verschlüsselungsalgorithmen bereits eine geringe Menge an Wissen eine umfassendere Entschlüsselung ermöglichen kann.

Dieser Angriff nutzt einen Fehler in der Verschlüsselungstechnologie aus und kann Muster oder Verbindungen identifizieren, die zwischen Klartext und Chiffretext entstehen. Wenn bekannte Klartextangriffe nicht ordnungsgemäß verhindert werden, können sie die Sicherheit kryptografischer Systeme gefährden.

Zwei gängige Methoden zur Ausnutzung von Klartext und seiner entsprechenden verschlüsselten Form zur Offenlegung von Verschlüsselungsschlüsseln umfassen Frequenzanalyse und Mustervergleich. Frequenzanalysemethoden verwenden einfache Verschlüsselungsmethoden und eine Eins-zu-Eins-Ersetzung von Buchstaben oder Symbolen. Ein Angreifer kann den Schlüssel herausfinden oder den Rest der Kommunikation entschlüsseln, indem er die Häufigkeit bestimmter Buchstaben oder Muster im bekannten Klartext und dem zugehörigen Chiffretext vergleicht.

Ein Angreifer kann Trends erkennen, wenn derselbe Klartext in einem Mustervergleichsansatz denselben Chiffretext erzeugt. Sie können den Verschlüsselungsalgorithmus identifizieren und die gesamte Nachricht entschlüsseln, indem sie Muster im verschlüsselten Text identifizieren und sie mit bekannten Mustern im Klartext vergleichen.

2. Wie führt man einen bekannten Klartextangriff durch?

In einem KPA kann ein Angreifer wichtige Details über die Verschlüsselungsmethode erfahren, indem er analysiert, wie ein bestimmter Klartextblock mithilfe desselben Verschlüsselungsschlüssels oder Algorithmus in Chiffretext umgewandelt wird.

Der Angriff umfasst die folgenden Schritte:

Sammle bekannte Paare

Der Angreifer sammelt den ursprünglichen Klartext und den zugehörigen verschlüsselten Chiffretext, den er durch verschiedene Techniken wie das Abfangen von Kommunikationen oder die Datenexfiltration erhält.

Analysemodus

Wenn Klartext verschlüsselt wird, um Chiffretext zu erstellen, vergleicht der Angreifer die aufgetretenen Muster, Änderungen und Transformationen. Um die Funktionsweise des Verschlüsselungsprozesses zu verstehen, suchten sie nach regelmäßigen Beziehungen zwischen bekanntem Klartext und Chiffretext.

Leiten Sie einen Schlüssel oder Algorithmus ab

Angreifer versuchen, anhand von Mustern, die ihnen auffallen, wichtige kryptografische Elemente wie Verschlüsselungsschlüssel, Algorithmen oder andere Prozessparameter zu ermitteln. Dank dieser Ableitung können sie den Verschlüsselungsprozess unabhängig nachbilden.

Andere Daten entschlüsseln

Ein Angreifer kann den abgeleiteten Schlüssel oder Algorithmus verwenden, um anderes verschlüsseltes Material mit demselben Verschlüsselungsalgorithmus zu entschlüsseln. Dieser Vorgang kann vertrauliche Informationen preisgeben oder die Sicherheit des Verschlüsselungssystems gefährden.

3. Ausgewählter Klartextangriff und bekannter Klartextangriff

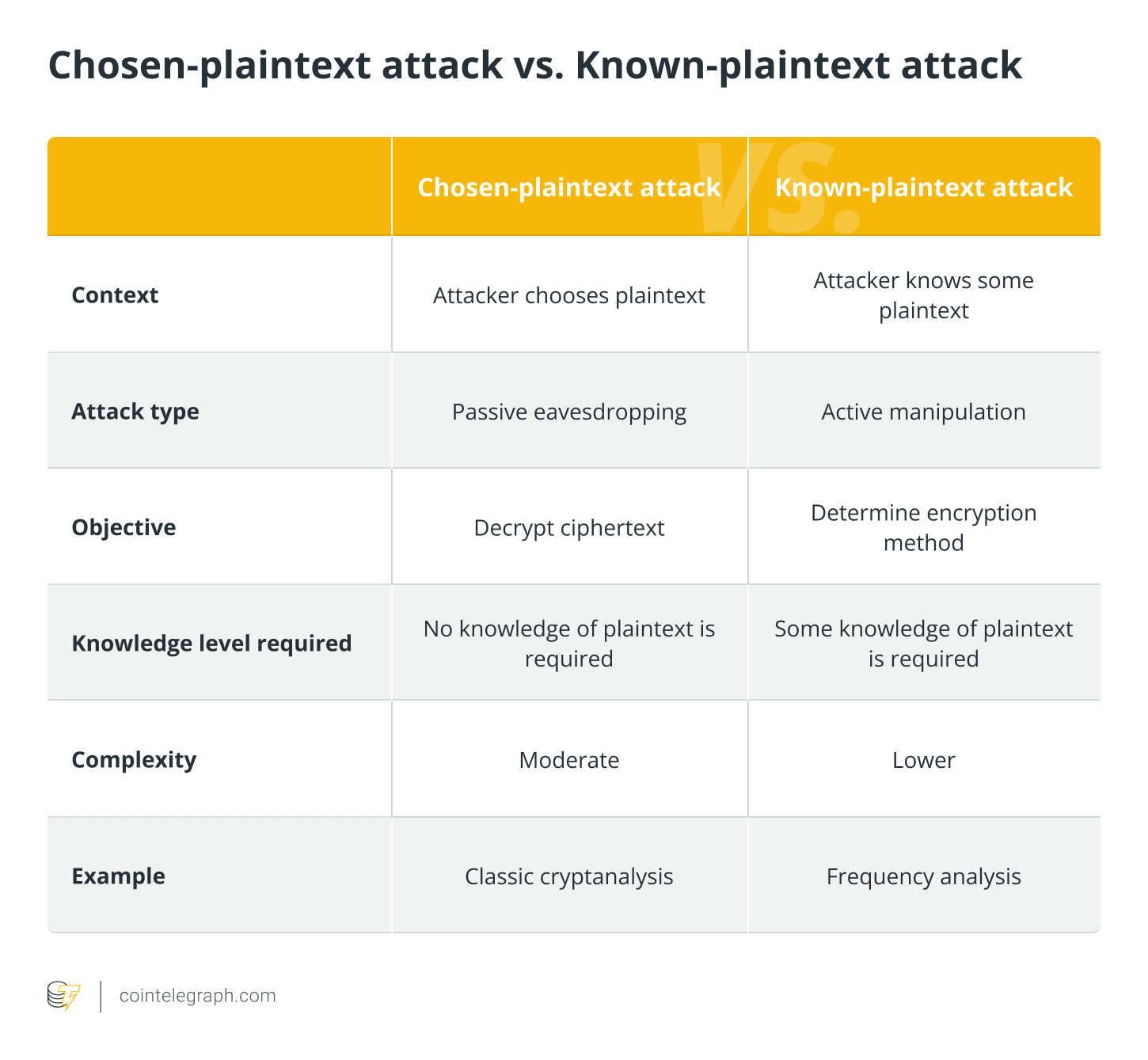

Bei einem Angriff mit ausgewähltem Klartext wählt der Angreifer den Klartext aus und analysiert den entsprechenden Chiffretext, während bei einem Angriff mit bekanntem Klartext der Angreifer teilweise über den Klartext Bescheid weiß.

Das Verständnis der Unterschiede zwischen diesen beiden kryptografischen Angriffen ist für eine wirksame kryptografische Verteidigungsstrategie von entscheidender Bedeutung.

Die Frequenzanalyse konzentriert sich auf die Untersuchung des Vorkommens von Buchstaben oder Symbolen, um den Verschlüsselungsalgorithmus zu bestimmen, im Gegensatz zur klassischen Kryptoanalyse, bei der Chiffretext auf Muster und Fehler untersucht wird.

4. Wie kann man bekannte Klartextangriffe verhindern?

Verwenden Sie zum Schutz vor bekannten Klartextangriffen starke Verschlüsselungsalgorithmen, verwalten Sie Verschlüsselungsschlüssel sicher, verwenden Sie eindeutige Schlüssel pro Sitzung und fügen Sie dem Verschlüsselungsprozess Zufälligkeit hinzu, um den Schutz vor Angriffen zu erhöhen.

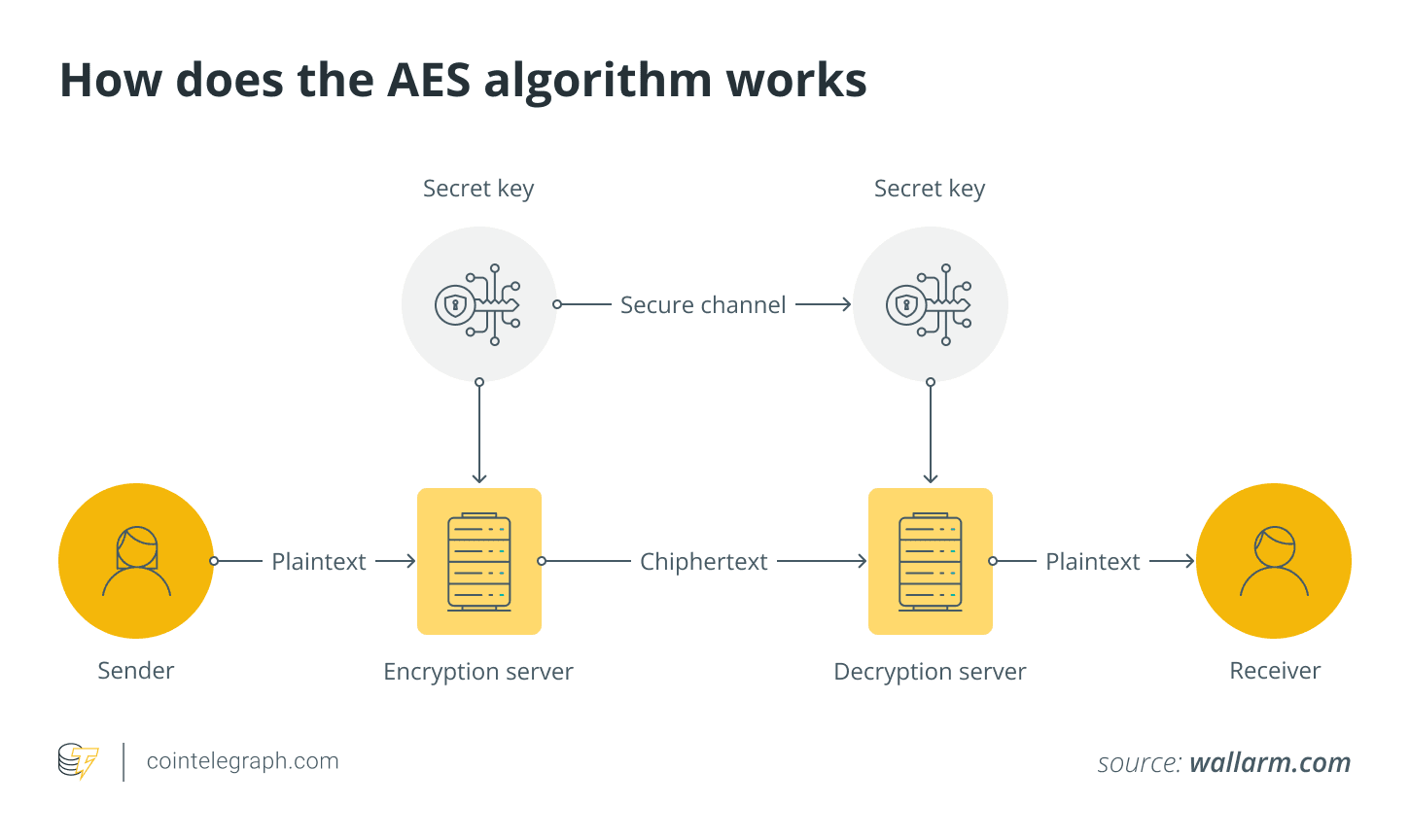

Wählen Sie durch die Verwendung einer starken Verschlüsselung einen Verschlüsselungsalgorithmus, der gegen bekannte Klartextangriffe resistent ist. Moderne Verschlüsselungsalgorithmen wie der Advanced Encryption Standard (AES) schützen vor dieser Art von Angriffen, indem sie verhindern, dass Muster im Klartext mit Mustern im Chiffretext verknüpft werden. AES ist ein weit verbreiteter symmetrischer Verschlüsselungsalgorithmus, der für seine Sicherheit und Effizienz bekannt ist.

Verwalten Sie Verschlüsselungsschlüssel sicher, um unbefugten Zugriff zu verhindern. Verwenden Sie ein sicheres Schlüssel-Repository, rotieren Sie die Schlüssel häufig und verwenden Sie eine starke Technologie zur Schlüsselgenerierung. Vermeiden Sie außerdem die Verschlüsselung einzelner, vorhersehbarer Datenblöcke. Um zu verhindern, dass Angreifer bekannte Paare verwenden, verschlüsseln Sie die gesamte Nachricht oder Datei.

Verwenden Sie außerdem unterschiedliche Schlüssel für unterschiedliche Sitzungen und Aufgaben. Da jede Sitzung einen anderen Verschlüsselungsschlüssel verwendet, werden die Auswirkungen eines Known-Plaintext-Angriffs verringert. Pflegen Sie außerdem die neuesten Versionen von Systemen, Bibliotheken und Verschlüsselungssoftware. In Updates sind häufig Sicherheitsfixes zur Behebung von Schwachstellen enthalten.

Bevor Sie den Klartext Ihrer Daten verschlüsseln, fügen Sie ihm einen kryptografischen Salt (einen Zufallswert) hinzu. Dies macht jede Verschlüsselung einzigartig, auch wenn derselbe Klartext mehrmals verschlüsselt wird. Vermeiden Sie außerdem Verschlüsselungsmethoden, die bekanntermaßen anfällig für bekannte Klartextangriffe sind. Dennoch sollten Sie bei der Auswahl eines Verschlüsselungsalgorithmus die gebotene Sorgfalt walten lassen.